2022 Ukraina cyberattacker

Under upptakten till den ryska invasionen av Ukraina 2022 och den ryska invasionen av Ukraina 2022, registrerades flera cyberattacker mot Ukraina , såväl som några attacker mot Ryssland . Den första stora cyberattacken ägde rum den 14 januari 2022 och tog ner mer än ett dussin av Ukrainas regeringswebbplatser . Enligt ukrainska tjänstemän attackerades omkring 70 statliga webbplatser, inklusive utrikesministeriet , ministerkabinettet och säkerhets- och försvarsrådet . De flesta av platserna återställdes inom några timmar efter attacken. Den 15 februari slog en annan cyberattack ner flera statliga och banktjänster.

Den 24 februari inledde Ryssland en fullskalig invasion av Ukraina. Västerländska underrättelsetjänstemän trodde att detta skulle åtföljas av en stor cyberattack mot ukrainsk infrastruktur, men detta hot förverkligades inte. Cyberattacker mot Ukraina har fortsatt under invasionen, men med begränsad framgång. Oberoende hackergrupper, som Anonymous , har inlett cyberattacker mot Ryssland som vedergällning för invasionen.

Bakgrund

Vid tidpunkten för attacken var spänningarna mellan Ryssland och Ukraina höga, med över 100 000 ryska soldater stationerade nära gränsen till Ukraina och samtal mellan Ryssland och Nato pågår. Den amerikanska regeringen påstod att Ryssland förberedde sig för en invasion av Ukraina, inklusive "sabotageaktiviteter och informationsoperationer". USA ska också ha hittat bevis på "en falsk flagg-operation" i östra Ukraina, som skulle kunna användas som förevändning för invasion. Ryssland förnekar anklagelserna om en förestående invasion, men har hotat med "militär-tekniska åtgärder" om dess krav inte uppfylls, särskilt en begäran om att Nato aldrig släpper in Ukraina i alliansen. Ryssland har uttalat sig starkt mot utvidgningen av Nato till sina gränser.

Januari attacker

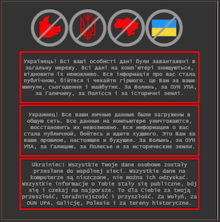

Attackerna den 14 januari 2022 bestod i att hackarna ersatte webbplatserna med text på ukrainska , felaktiga polska och ryska , som säger "var rädda och vänta på det värsta" och påstår att personlig information har läckt ut till internet. Omkring 70 statliga webbplatser påverkades, inklusive utrikesministeriet, ministerråden och säkerhets- och försvarsrådet . SBU har uppgett att ingen data läckt ut . Strax efter att meddelandet dök upp togs sajterna offline. Webbplatserna återställdes mestadels inom några timmar. Biträdande sekreterare för NSDC Serhiy Demedyuk uppgav att den ukrainska utredningen av attacken misstänker att ett tredjepartsföretags administrationsrättigheter användes för att utföra attacken. Det icke namngivna företagets programvara hade använts sedan 2016 för att utveckla statliga sajter, varav de flesta drabbades av attacken. Demedyuk anklagade också UNC1151, en hackergrupp som påstås vara kopplad till vitryska underrättelsetjänsten, för attacken.

En separat destruktiv attack med skadlig programvara ägde rum ungefär samtidigt, som först dök upp den 13 januari. Skadlig programvara , som först upptäcktes av Microsoft Threat Intelligence Center (MSTIC), installerades på enheter som tillhörde "flera statliga, ideella och informationsteknologiska organisationer" i Ukraina. Senare rapporterades detta omfatta Statens räddningstjänst och Motortransportförsäkringsbyrån. Mjukvaran, benämnd DEV-0586 eller WhisperGate, designades för att se ut som ransomware, men saknar en återställningsfunktion, vilket indikerar en avsikt att helt enkelt förstöra filer istället för att kryptera dem för lösen. MSTIC rapporterade att skadlig programvara var programmerad att köras när den riktade enheten stängdes av. Skadlig programvara skulle skriva över master boot record (MBR) med en generisk lösensumma. Därefter laddar den skadliga programvaran ned en andra .exe- fil, som skulle skriva över alla filer med vissa tillägg från en förutbestämd lista, och radera all data som finns i de riktade filerna. Nyttolasten för ransomware skiljer sig från en vanlig ransomware-attack på flera sätt, vilket indikerar enbart en destruktiv avsikt. Senare bedömningar tyder dock på att skadan var begränsad, troligen ett avsiktligt val av angriparna.

Den 19 januari försökte det ryska avancerade ihållande hotet (APT) Gamaredon (även känd som Primitive Bear ) att kompromissa med en västerländsk regeringsenhet i Ukraina. Cyberspionage verkar vara huvudmålet för gruppen, som har varit aktiv sedan 2013; till skillnad från de flesta APT:er, riktar Gamaredon sig i stort sett till alla användare över hela världen (utöver att också fokusera på vissa offer, särskilt ukrainska organisationer) och verkar tillhandahålla tjänster för andra APT:er. Till exempel har hotgruppen InvisiMole attackerat utvalda system som Gamaredon tidigare hade äventyrat och tagit fingeravtryck av.

Reaktioner på januariattacken

Ryssland

Ryssland förnekade anklagelser från Ukraina om att det skulle vara kopplat till cyberattackerna.

Ukraina

Ukrainska statliga institutioner, såsom Centrum för strategisk kommunikation och informationssäkerhet och utrikesministeriet, föreslog att Ryska federationen var förövaren av attacken och noterade att detta inte skulle vara första gången som Ryssland attackerade Ukraina .

Internationella organisationer

EU:s höge representant Josep Borrell sa om källan till attacken: "Man kan mycket väl föreställa sig med en viss sannolikhet eller med en felmarginal var den kan komma ifrån." Natos generalsekreterare Jens Stoltenberg meddelade att organisationen kommer att öka sin samordning med Ukraina om cyberförsvar inför potentiella ytterligare cyberattacker . Nato tillkännagav senare att de skulle underteckna ett avtal som ger Ukraina tillgång till sin plattform för informationsdelning om skadlig programvara .

Februari attacker

Den 15 februari slog en stor DDoS- attack ner webbplatserna för försvarsministeriet, armén och Ukrainas två största banker, PrivatBank och Oschadbank . Cybersäkerhetsmonitorn NetBlocks rapporterade att attacken intensifierades under dagen, vilket även påverkade bankernas mobilappar och uttagsautomater . New York Times beskrev det som "det största överfallet i sitt slag i landets historia". Ukrainska regeringstjänstemän uppgav att attacken troligen utfördes av en utländsk regering och antydde att Ryssland låg bakom den. Även om det fanns farhågor om att denial-of-service-attacken skulle kunna täcka mer allvarliga attacker, sa en ukrainsk tjänsteman att ingen sådan attack hade upptäckts.

Enligt den brittiska regeringen och USA:s nationella säkerhetsråd utfördes attacken av den ryska underrättelsetjänsten (GRU). Den amerikanska cybersäkerhetstjänstemannen Anne Neuberger uppgav att känd GRU-infrastruktur har noterats som sänder stora mängder kommunikation till Ukraina-baserade IP-adresser och domäner. Kremls talesperson Dmitrij Peskov förnekade att attacken härrörde från Ryssland.

Den 23 februari slog en tredje DDoS-attack ner flera ukrainska regerings-, militär- och bankwebbplatser. Även om militär- och bankwebbplatser beskrevs ha "en snabbare återhämtning", var SBU:s webbplats offline under en längre period. Strax före 17.00 upptäcktes skadlig programvara som torkar data på hundratals datorer som tillhör flera ukrainska organisationer, inklusive inom finans-, försvars-, flyg- och IT-tjänstesektorerna. ESET Research kallade skadlig programvara HermeticWiper, uppkallad efter dess äkta kodsigneringscertifikat från Cypern-baserade företaget Hermetica Digital Ltd. Torkaren kompilerades enligt uppgift den 28 december 2021, medan Symantec rapporterade skadlig aktivitet redan i november 2021, vilket antydde att attacken var planerad månader i förväg. Symantec rapporterade också torkasattacker mot enheter i Litauen, och att vissa organisationer äventyrades månader före torkarattacken. I likhet med WhisperGate-attacken i januari, distribueras ofta ransomware samtidigt med torkaren som ett lockbete, och torkaren skadar huvudstartregistret.

En dag före attacken hade EU utplacerat ett cybersnabbinsatsteam bestående av ett tiotal cybersäkerhetsexperter från Litauen, Kroatien, Polen, Estland, Rumänien och Nederländerna. Det är okänt om detta team hjälpte till att mildra effekterna av cyberattacken.

Attacken sammanföll med det ryska erkännandet av separatistiska regioner i östra Ukraina och godkännandet av ryska trupper där. USA och Storbritannien skyllde attacken på Ryssland. Ryssland förnekade anklagelserna och kallade dem "russofobiska".

Den 26 februari tillkännagav Ukrainas minister för digital transformation Mykhailo Fedorov skapandet av en IT-armé , som kommer att inkludera cyberspecialister, copywriters, designers, marknadsförare och målologer. Som ett resultat attackerades många ryska myndigheters webbplatser och banker. Dussintals nummer av ryska stjärnor och tjänstemän har offentliggjorts, och ukrainska sånger har sänts på vissa tv-kanaler, inklusive Prayer for Ukraine .

Marsattacker

Från och med den 6 mars började Ryssland avsevärt öka frekvensen av sina cyberattacker mot civila i Ukraina.

Bara den 9 mars fångade och mildrade den rekursiva resolvern Quad9 som blockerar skadlig programvara 4,6 miljoner attacker mot datorer och telefoner i Ukraina och Polen, i en takt som är mer än tio gånger högre än det europeiska genomsnittet. Cybersäkerhetsexperten Bill Woodcock från Packet Clearing House noterade att de blockerade DNS-förfrågningar som kommer från Ukraina tydligt visar en ökning av nätfiske- och skadliga attacker mot ukrainare, och noterade att de polska siffrorna också var högre än vanligt eftersom 70 %, eller 1,4 miljoner, av Ukrainska flyktingar befann sig i Polen vid den tiden. Woodcock förklarade attackens natur och sa att "ukrainare måltavlas av en enorm mängd nätfiske, och mycket av den skadliga programvaran som kommer in på deras maskiner försöker kontakta skadlig kommando-och-kontroll-infrastruktur."

Den 28 mars kapade RTComm.ru, en rysk internetleverantör, BGP Twitters 104.244.42.0/24 IPv4-adressblockering under en period av två timmar och femton minuter.

Se även

- 2017 cyberattacker mot Ukraina

- 2021–2022 rysk-ukrainska krisen

- Kaspersky förbjuder och anklagelser om ryska regeringsband#Rysk invasion av Ukraina

- Rysk-ukrainsk cyberkrigföring

- Cyberkrigföring av Ryssland

- 2022 cyberattacker mot Rumänien

- Lista över cyberattacker