2017 Ukraina ransomware-attacker

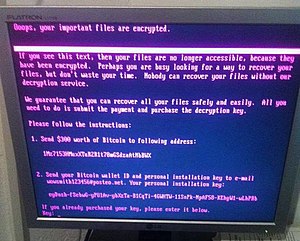

Petyas lösenseddel visades på ett system som kompromitterats

| |

| Datum | 27–28 juni 2017 |

|---|---|

| Plats |

|

| Typ | Cyber attack |

| Orsak | Malware , ransomware , cyberterrorism |

| Resultat | Påverkat flera ukrainska ministerier, banker, tunnelbanesystem och statligt ägda företag |

| Misstänkta |

|

En serie kraftfulla cyberattacker med Petya skadlig programvara började den 27 juni 2017 som översvämmade webbplatser för ukrainska organisationer, inklusive banker, ministerier, tidningar och elbolag. Liknande infektioner rapporterades i Frankrike , Tyskland , Italien , Polen , Ryssland , Storbritannien , USA och Australien . ESET uppskattade den 28 juni 2017 att 80 % av alla infektioner var i Ukraina, med Tyskland näst hårdast drabbat med cirka 9 %. Den 28 juni 2017 uppgav den ukrainska regeringen att attacken stoppades. Den 30 juni 2017 Associated Press att experter var överens om att Petya maskerade sig som ransomware , medan det faktiskt var utformat för att orsaka maximal skada, med Ukraina som huvudmål.

Närma sig

Säkerhetsexperter tror att attacken härrörde från en uppdatering av ett ukrainskt skatteredovisningspaket kallat MeDoc (MEDoc [ , utvecklat av Intellect Service. MeDoc användes flitigt bland skatterevisorer i Ukraina, och programvaran var det främsta alternativet för redovisning av andra ukrainska företag, enligt Mikko Hyppönen , säkerhetsexpert på F-Secure . MeDoc hade cirka 400 000 kunder över hela Ukraina, vilket representerade cirka 90 % av landets inhemska företag, och innan attacken installerades på uppskattningsvis 1 miljon datorer i Ukraina.

MeDoc tillhandahåller periodiska uppdateringar av sitt program via en uppdateringsserver. Dagen för attacken, den 27 juni 2017, trycktes en uppdatering för MeDoc ut av uppdateringsservern, varpå ransomware-attacken började dyka upp. Den brittiske experten på skadlig programvara Marcus Hutchins hävdade "Det ser ut som att programvarans automatiska uppdateringssystem äventyras och användes för att ladda ner och köra skadlig programvara snarare än uppdateringar för programvaran." Företaget som producerar MeDoc hävdade att de inte hade någon avsiktlig inblandning i ransomware-attacken, eftersom deras datorkontor också påverkades, och de samarbetar med brottsbekämpande myndigheter för att spåra ursprunget. En liknande attack via MeDoc-mjukvaran genomfördes den 18 maj 2017 med ransomwaren XData. Hundratals redovisningsavdelningar drabbades i Ukraina.

Cyberattacken baserades på en modifierad version av Petya ransomware . Liksom WannaCry ransomware-attacken i maj 2017, använder Petya EternalBlue- utnyttjandet som tidigare upptäckts i äldre versioner av Microsoft Windows- operativsystemet. När Petya körs krypterar den huvudfiltabellen på hårddisken och tvingar datorn att starta om. Den visar sedan ett meddelande till användaren, som talar om för dem att deras filer nu är krypterade och att skicka 300 USD i bitcoin till en av tre plånböcker för att få instruktioner för att dekryptera sin dator. Samtidigt utnyttjar programvaran Server Message Block -protokollet i Windows för att infektera lokala datorer på samma nätverk och alla fjärrdatorer som den kan hitta. Dessutom visade sig NotPetya-mjukvaran använda en variant av Mimikatz , en proof-of-concept-exploatering som hittades 2011 som visade att användarlösenord hade behållits i datorns minne i Windows, och utnyttjade dessa lösenord för att hjälpa till att spridas över nätverk.

Exploateringen EternalBlue hade tidigare identifierats och Microsoft utfärdade patchar i mars 2017 för att stänga av exploateringen för Windows Vista , Windows 7 , Windows 8.1 , Windows 10 , Windows Server 2008 , Windows Server 2012 och Windows Server 2016 . WannaCry-attacken fortskred dock genom många datorsystem som fortfarande använde äldre Windows-operativsystem eller äldre versioner av de nyare, som fortfarande hade utnyttjandet, eller att användare inte hade tagit stegen för att ladda ner patcharna. Microsoft utfärdade nya patchar för Windows XP , Windows Server 2003 och Windows 8 dagen efter WannaCry-attacken. Säkerhetsexperten Lesley Carhart sa att "Varje utnyttjandemetod som attacken använde för att sprida kunde förebyggas med väldokumenterade medel."

Säkerhetsexperter fann att versionen av Petya som användes vid cyberattackerna i Ukraina hade modifierats och därför döptes om till NotPetya eller Nyetna för att skilja den från den ursprungliga skadliga programvaran. NotPetya krypterade alla filer på de infekterade datorerna, inte bara Master File Table, och i vissa fall raderades datorns filer helt eller skrevs om på ett sätt som inte kunde ångras genom dekryptering. Vissa säkerhetsexperter såg att programvaran kunde fånga upp lösenord och utföra åtgärder på administratörsnivå som ytterligare kunde förstöra datorfiler. De noterade också att programvaran kunde identifiera specifika datorsystem och kringgå infektion av dessa system, vilket tyder på att attacken var mer kirurgisk i sitt mål. Till skillnad från WannaCry-mjukvaran hittades aldrig en " kill switch " i NotPetya, som kunde ha använts för att omedelbart stoppa spridningen. Enligt Nicholas Weaver från University of California hade hackarna tidigare äventyrat MeDoc "gjort den till en fjärrstyrd trojan, och sedan var de villiga att bränna denna tillgång för att starta denna attack."

Ge sig på

gick strålningsövervakningssystemet vid Ukrainas kärnkraftverk i Tjernobyl offline. Flera ukrainska ministerier, banker, tunnelbanesystem och statligt ägda företag ( Boryspil International Airport , Ukrtelecom , Ukrposhta , Ukrainas statliga sparbank , Ukrainas järnvägar ) drabbades. I de infekterade datorerna skrevs viktiga datorfiler över och skadades därmed permanent, trots att skadlig programvara visades till användaren som indikerade att alla filer kunde återställas "säkert och enkelt" genom att uppfylla angriparnas krav och göra den begärda betalningen i Bitcoin- valuta .

Attacken har ansetts vara mer sannolikt inriktad på att lamslå den ukrainska staten snarare än av monetära skäl. Attacken inträffade på tröskeln till den ukrainska helgdagen , konstitutionsdagen (firar årsdagen av att Verkhovna Rada (Ukrainas parlament) godkände Ukrainas konstitution den 28 juni 1996). De flesta regeringskontor skulle stå tomma, vilket skulle tillåta cyberattacken att spridas utan inblandning. Dessutom såg vissa säkerhetsexperter att ransomware ägnade sig åt att torka de drabbade hårddiskarna istället för att kryptera dem, vilket skulle vara en ytterligare katastrof för företag som drabbats av detta.

En kort tid innan cyberattacken började rapporterades det att en högre underrättelseofficer och chef för en specialstyrkas detacheringsenhet vid det ukrainska underrättelsedirektoratet, överste Maksym Shapoval , mördades i Kiev av en bilbomb. Tidigare regeringsrådgivare i Georgien och Moldavien Molly K. McKew trodde att mordet var relaterat till cyberattacken.

Den 28 juni 2017 uppgav den ukrainska regeringen att attacken stoppades, "Situationen är under fullständig kontroll av cybersäkerhetsspecialisterna, de arbetar nu för att återställa förlorad data."

Efter den första attacken den 27 juni fann säkerhetsexperter att koden som hade infekterat MEDoc-uppdateringen hade en bakdörr som potentiellt skulle kunna användas för att starta ytterligare en cyberattack. När den ukrainska polisen såg tecken på en annan cyberattack gjorde en razzia mot MeDocs kontor den 4 juli 2017 och beslagtog deras servrar. MeDocs VD sa att de inte var medvetna om att det hade funnits en bakdörr installerad på deras servrar, motbevisade återigen deras inblandning i attacken och arbetade för att hjälpa myndigheter att identifiera källan. Säkerhetsföretaget ESET fann att bakdörren hade installerats på MeDocs uppdateringstjänst redan den 15 maj 2017, medan experter från Cisco Systems Talos-grupp hittade bevis på bakdörren redan i april 2017; båda situationerna pekar på cyberattacken som en "genomgående välplanerad och väl genomförd operation". Ukrainska tjänstemän har uttalat att Intellect Service kommer att "ställas inför ett straffrättsligt ansvar", eftersom de tidigare varnats för slapp säkerhet på sina servrar av antivirusföretag innan dessa händelser men inte vidtog åtgärder för att förhindra det. Talos varnade för att på grund av den stora storleken på MeDoc-uppdateringen som innehöll skadlig programvara NotPetya (1,5 gigabyte), kan det ha funnits andra bakdörrar som de ännu inte har hittat, och en annan attack kan vara möjlig.

Tillskrivning

Den 30 juni rapporterade Ukrainas säkerhetstjänst (SBU) att den hade beslagtagit utrustningen som hade använts för att starta cyberattacken och hävdade att den tillhörde ryska agenter som var ansvariga för att starta attacken. Den 1 juli 2017 hävdade SBU att tillgänglig data visade att samma gärningsmän som i Ukraina i december 2016 attackerade det finansiella systemet, transport- och energianläggningarna i Ukraina (med hjälp av TeleBots och BlackEnergy ) var samma hackargrupper som attackerade Ukraina den 27 juni 2017 "Detta vittnar om inblandningen av Ryska federationens specialtjänster i denna attack", avslutades den. (En cyberattack i december 2016 mot en ukrainsk statlig energidator orsakade ett strömavbrott i den norra delen av huvudstaden Kiev). Relationerna mellan Ryssland och Ukraina är frusen sedan Rysslands annektering av Krim 2014 följt av ett ryskt regeringsstödt separatistuppror i östra Ukraina där mer än 10 000 människor hade dött i slutet av juni 2017. (Ryssland har upprepade gånger förnekat att de skickat trupper eller militär utrustning till östra Ukraina ). Ukraina hävdar att hacka på ukrainska statliga institutioner är en del av vad de beskriver som ett " hybridkrig " av Ryssland mot Ukraina.

Den 30 juni 2017 hävdade cybersäkerhetsföretaget ESET att Telebots-gruppen (som de hävdade hade kopplingar till BlackEnergy) låg bakom attacken: "Innan utbrottet riktade sig Telebots-gruppen främst mot finanssektorn. Det senaste utbrottet var riktat mot företag i Ukraina, men de underskattade tydligen skadlig programvaras spridningsförmåga. Det var därför den skadliga programvaran gick utom kontroll." ESET hade tidigare rapporterat att BlackEnergy hade riktat in sig på ukrainsk cyberinfrastruktur sedan 2014. I december 2016 hade ESET kommit fram till att TeleBots hade utvecklats från BlackEnergy-hackarna och att TeleBots hade använt cyberattacker för att sabotera den ukrainska finanssektorn under andra halvan av 2016.

Runt tiden för den 4 juli-razzian mot MeDoc hade de $10 000 i bitcoin som redan samlats in i de listade plånböckerna för NotPetya samlats in, och experter trodde att de användes för att köpa utrymme på det anonyma Tor- nätverket . Ett meddelande som påstås ha publicerats där från NotPetya-författarna krävde 100 000 bitcoin (cirka 2,6 miljoner dollar) för att stoppa attacken och dekryptera alla berörda filer. Den 5 juli 2017 publicerades ett andra meddelande från NotPetya-författarna på en Tor- webbplats och krävde att de som vill dekryptera sina filer skickar 100 bitcoin (ungefär 250 000 $). Meddelandet signerades med samma privata nyckel som användes av den ursprungliga Petya ransomware, vilket tyder på att samma grupp var ansvarig för båda.

Enligt rapporter som citerades i januari 2018 hävdade USA:s Central Intelligence Agency att Ryssland låg bakom cyberattacken, med Rysslands Main Intelligence Directorate (GRU) som designat NotPetya. På samma sätt anklagade Storbritanniens försvarsminister Ryssland i februari 2018 för att starta cyberattacken, att cyberattacken genom att attackera system i Ukraina skulle sprida sig och påverka stora system i Storbritannien och på andra håll. Ryssland hade förnekat sin inblandning och påpekade att ryska system också påverkades av attacken.

trådbunden teknik Andy Greenberg , när han gick igenom historien om cyberattackerna, sa att attackerna kom från en rysk militär hackergrupp kallad "Sandworm". Greenberg hävdade att Sandworm låg bakom 2016 års strömavbrott i Kiev, bland annat. Gruppen hade fokuserat på att hacka sig in i Ukrainas finanssektor och någon gång i början av 2017 hade de kunnat få tillgång till ME Docs uppdateringsservrar, så att den kunde användas med uppsåt för att skicka ut cyberattacken i juni 2017.

Berörda företag

De berörda företagen inkluderar Antonov , Kyivstar , Vodafone Ukraine , lifecell , TV - kanalerna STB , ICTV och ATR , Kyiv Metro , UkrGasVydobuvannya (UGV) , bensinstationer WOG , DTEK , epicenter K , Kyiv International Airport ( Zhuliany ) , Prominvestotbank , Ukrsdobuvannya Oshchadbank och andra, med över 1 500 juridiska personer och individer som har kontaktat Ukrainas nationella polis för att indikera att de blivit utsatta för cyberattack den 27 juni 2017. Oshchadbank var återigen fullt fungerande den 3 juli 2017. Ukrainas elbolags datorer gick också offline på grund av attacken; men företaget fortsatte att fungera fullt ut utan att använda datorer.

Medan mer än 80 % av de drabbade företagen kom från Ukraina, [ behöver uppdateras ] spreds ransomwaren också till flera företag i andra geolokaliseringar, på grund av att dessa företag har kontor i Ukraina och nätverkar runt om i världen. Icke-ukrainska företag som rapporterar incidenter relaterade till attacken inkluderar matberedaren Mondelez International , APM Terminals dotterbolag till det internationella rederiet AP Moller-Maersk , FedEx fraktdotterbolag TNT Express ( i augusti 2017 avbröts dess leveranser fortfarande på grund av attacken), Kinesiska rederiet COFCO Group , franska byggmaterialföretaget Saint Gobain , reklambyrån WPP plc , Heritage Valley Health System i Pittsburgh , advokatfirman DLA Piper , läkemedelsföretaget Merck & Co. , konsumentvarutillverkaren Reckitt Benckiser och programvaruleverantören Nuance Communications . En ukrainsk polis tror att ransomware-attacken var utformad för att bli global för att distrahera från den riktade cyberattacken mot Ukraina.

Kostnaden för cyberattacken hade ännu inte fastställts, eftersom företagen efter en veckas första attack fortfarande arbetade för att mildra skadan. Reckitt Benckiser sänkte sina försäljningsuppskattningar med 2% (cirka 130 miljoner USD) för andra kvartalet, främst på grund av attacken som påverkade dess globala leveranskedja. Tom Bossert , rådgivare för hemlandets säkerhet till USA:s president, uppgav att den totala skadan var över 10 miljarder USD . Bland de uppskattade skadorna till specifika företag inkluderade över 870 miljoner USD till Merck, 400 miljoner USD till FedEx, 384 miljoner USD till Saint-Gobain och 300 miljoner USD till Maersk.

Reaktion

Sekreteraren för Ukrainas nationella säkerhets- och försvarsråd, Oleksandr Turchynov, hävdade att det fanns tecken på rysk inblandning i cyberattacken den 27 juni, även om han inte gav några direkta bevis. Ryska tjänstemän har förnekat all inblandning och kallar Ukrainas påståenden "ogrundade allmänna anklagelser". Natos generalsekreterare Jens Stoltenberg lovade den 28 juni 2017 att Nato skulle fortsätta sitt stöd till Ukraina för att stärka sitt cyberförsvar . Vita husets presssekreterare släppte ett uttalande den 15 februari 2018 där attacken tillskrivs den ryska militären och kallar den "den mest destruktiva och kostsamma cyberattacken i historien."

Se även

externa länkar

- Greenberg, Andy (20 juni 2017). "Hur en hel nation blev Rysslands testlabb för cyberkrig" . Trådbunden .

- 2010-talets internetavbrott

- 2017 brott i Ukraina

- 2017 katastrofer i Ukraina

- 2017 i Ukraina

- 2017 inom datorer

- Cyberattack

- Cyberbrottslighet i Indien

- Hacking på 2010-talet

- juni 2017 brott i Europa

- Rysk-ukrainsk cyberkrigföring

- Rysk-ukrainska kriget

- Terroristincidenter i Europa 2017

- Terrorincidenter i Ukraina

- Terroristincidenter i Ukraina på 2010-talet