Kryptoanalys av gåtan

|

Enigma chiffermaskin |

|---|

Krypteringsanalys av Enigma- chiffreringssystemet gjorde det möjligt för de västallierade under andra världskriget att läsa avsevärda mängder morsekodad radiokommunikation från axelmakterna som hade krypterats med hjälp av Enigma-maskiner . Detta gav militär underrättelsetjänst som, tillsammans med den från andra dekrypterade Axis-radio- och teleprintersändningar , fick kodnamnet Ultra .

Enigma-maskinerna var en familj av bärbara chiffermaskiner med rotorförvrängare . Bra driftprocedurer, korrekt upprätthållna, skulle ha gjort plugboard Enigma-maskinen okrossbar. Men de flesta av de tyska militära styrkorna, underrättelsetjänsterna och civila myndigheter som använde Enigma använde dåliga operativa procedurer, och det var dessa dåliga procedurer som gjorde att Enigma-maskinerna kunde omvändas och chiffern kunde läsas.

Den tyska plugboard-utrustade Enigma blev Nazitysklands främsta kryptosystem . I december 1932 "bröts den" av matematikern Marian Rejewski vid den polska generalstabens chifferbyrå , med hjälp av matematisk permutationsgruppteori i kombination med franskt tillhandahållet underrättelsematerial som erhållits från en tysk spion. År 1938 hade Rejewski uppfunnit en anordning, den kryptologiska bomben , och Henryk Zygalski hade utformat sina ark för att göra chifferbrytningen mer effektiv. Fem veckor före andra världskrigets utbrott, i slutet av juli 1939, vid en konferens strax söder om Warszawa , delade den polska chifferbyrån sin gåtavbrytande teknik och teknologi med fransmän och britter.

Under den tyska invasionen av Polen evakuerades kärnan i den polska chifferbyråns personal via Rumänien till Frankrike, där de etablerade PC Bruno- signalunderrättelsestationen med stöd från franska anläggningar. Ett framgångsrikt samarbete mellan polackerna, fransmännen och britterna vid Bletchley Park fortsatte till juni 1940, då Frankrike kapitulerade till tyskarna.

byggde British Government Code and Cypher School (GC&CS) i Bletchley Park upp en omfattande kryptoanalytisk förmåga. Ursprungligen var dekrypteringen huvudsakligen av Luftwaffe (tyska flygvapnet) och några Heer (tyska armén) meddelanden, eftersom Kriegsmarine (tyska flottan) använde mycket säkrare procedurer för att använda Enigma. Alan Turing , matematiker och logiker från Cambridge University , gav mycket av det ursprungliga tänkandet som ledde till uppgraderingen av den polska kryptobomben som användes för att dekryptera tyska Enigma-chiffer. Kriegsmarine introducerade dock en Enigma-version med en fjärde rotor för sina U-båtar , vilket resulterade i en förlängd period när dessa meddelanden inte kunde dekrypteras. Med infångandet av chiffernycklar och användningen av mycket snabbare bomber från amerikanska flottan återupptogs regelbunden, snabb läsning av U-båtsmeddelanden.

Generella principer

Enigma-maskinerna producerade ett polyalfabetiskt substitutionschiffer . Under första världskriget insåg uppfinnare i flera länder att en rent slumpmässig nyckelsekvens, som inte innehåller något repetitivt mönster, i princip skulle göra ett polyalfabetiskt substitutionschiffer okrossbart. Detta ledde till utvecklingen av rotorchiffermaskiner som ändrar varje tecken i klartexten för att producera chiffertexten , med hjälp av en scrambler som består av en uppsättning rotorer som ändrar den elektriska vägen från tecken till tecken, mellan inmatningsenheten och utenheten. Denna ständiga förändring av den elektriska vägen producerar en mycket lång period innan mönstret – nyckelsekvensen eller substitutionsalfabetet – upprepas .

Dekryptering av krypterade meddelanden omfattar tre steg, definierade något annorlunda under den eran än i modern kryptografi. För det första är det identifieringen av systemet som används, i det här fallet Enigma; för det andra, att bryta systemet genom att fastställa exakt hur kryptering sker, och för det tredje, att lösa , vilket innebär att hitta hur maskinen var inställd för ett enskilt meddelande, dvs meddelandenyckeln . Idag antas ofta att en angripare vet hur chiffreringsprocessen fungerar (se Kerckhoffs princip ) och brytning används ofta för att lösa en nyckel. Enigma-maskiner hade dock så många potentiella interna ledningstillstånd att rekonstruktion av maskinen, oberoende av särskilda inställningar, var en mycket svår uppgift.

Enigma-maskinen

Enigma rotorchiffermaskin var potentiellt ett utmärkt system. Den genererade ett polyalfabetiskt substitutionschiffer , med en period före upprepning av substitutionsalfabetet som var mycket längre än något meddelande, eller uppsättning meddelanden, skickade med samma nyckel.

En stor svaghet med systemet var dock att ingen bokstav kunde krypteras till sig själv. Detta innebar att vissa möjliga lösningar snabbt kunde elimineras på grund av att samma bokstav förekom på samma plats i både chiffertexten och den förmodade klartexten. Att jämföra den möjliga klartexten Keine besonderen Ereignisse (bokstavligen, "inga speciella händelser" - kanske bättre översatt som "inget att rapportera"; en fras som regelbundet används av en tysk utpost i Nordafrika), med ett avsnitt med chiffertext, kan ge följande:

| Chiffertext | O | H | J | Y | P | D | O | M | F | N | J | C | O | S | G | A | W | H | L | E | jag | H | Y | S | O | P | J | S | M | N | U |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Position 1 | K | E | jag | N | E | B | E | S | O | N | D | E | R | E | N | E | R | E | jag | G | N | jag | S | S | E | ||||||

| Position 2 | K | E | jag | N | E | B | E | S | O | N | D | E | R | E | N | E | R | E | jag | G | N | jag | S | S | E | ||||||

| Position 3 | K | E | jag | N | E | B | E | S | O | N | D | E | R | E | N | E | R | E | jag | G | N | jag | S | S | E | ||||||

| Position 1 och 3 för eventuell klartext är omöjliga på grund av matchande bokstäver. De röda blodkropparna representerar dessa krascher . Position 2 är en möjlighet. |

|||||||||||||||||||||||||||||||

Strukturera

Mekanismen för Enigma bestod av ett tangentbord kopplat till ett batteri och en strömingångsplatta eller -hjul (tyska: Eintrittswalze ), vid den högra änden av scramblern (vanligtvis via en plugboard i de militära versionerna). Denna innehöll en uppsättning av 26 kontakter som gjorde elektrisk anslutning med uppsättningen av 26 fjäderbelastade stift på höger rotor. De interna ledningarna i kärnan i varje rötor gav en elektrisk väg från stiften på ena sidan till olika anslutningspunkter på den andra. Den vänstra sidan av varje rotor gjorde elektrisk anslutning med rotorn till vänster. Rotorn längst till vänster fick då kontakt med reflektorn (tyska: Umkehrwalze ). Reflektorn gav en uppsättning av tretton parade anslutningar för att återföra strömmen tillbaka genom scramblerrotorerna, och så småningom till lampbrädan där en lampa under en bokstav tändes.

Närhelst en tangent på tangentbordet trycktes in, aktiverades stegrörelsen , vilket flyttade fram rotorn längst till höger ett läge. Eftersom den rörde sig med varje knapp nedtryckt kallas den ibland för den snabba rotorn . När ett skåra på den rotorn gick i ingrepp med en spärrhake på den mittersta rotorn, rörde sig även den; och på liknande sätt med rotorn längst till vänster ('långsam').

Det finns ett stort antal sätt som anslutningarna inom varje scramblerrotor - och mellan ingångsplattan och tangentbordet eller plugboard eller lampboard - kan ordnas. För reflektorplattan finns det färre, men fortfarande ett stort antal alternativ till dess möjliga ledningar.

Varje scramblerrotor kan ställas in på vilken som helst av dess 26 startpositioner (valfri bokstav i alfabetet). För Enigma-maskinerna med bara tre rotorer kunde deras sekvens i scramblern – som var känd som hjulordningen ( WO) för allierade kryptoanalytiker – väljas från de sex möjliga.

| Vänster | Mitten | Höger |

|---|---|---|

| jag | II | III |

| jag | III | II |

| II | jag | III |

| II | III | jag |

| III | jag | II |

| III | II | jag |

Senare Enigma-modeller inkluderade en alfabetring som ett däck runt kärnan på varje rotor. Detta kan ställas in i vilket som helst av 26 lägen i förhållande till rotorns kärna. Ringen innehöll ett eller flera skåror som gick i ingrepp med en spärrhake som för fram nästa rotor till vänster.

Ännu senare valdes de tre rotorerna för scramblern från en uppsättning om fem eller, i den tyska marinens fall, åtta rotorer. Alfabetringarna på rotorerna VI, VII och VIII innehöll två skåror som, trots att perioden för substitutionsalfabetet förkortades, försvårade dekrypteringen.

De flesta militära Enigmas innehöll också en plugboard (tyska: Steckerbrett ). Detta ändrade den elektriska vägen mellan tangentbordet och ingångshjulet på scramblern och, i motsatt riktning, mellan scramblern och lampboarden. Den gjorde detta genom att utbyta bokstäver ömsesidigt, så att om A var ansluten till G och sedan tryckning på tangent A skulle leda till att ström kom in i scramblern vid G -positionen, och om G trycktes skulle strömmen gå in vid A . Samma anslutningar gällde för strömmen på väg ut till lamppanelen.

För att dechiffrera tyska militära Enigma-meddelanden skulle följande information behöva vara känd.

Maskinens logiska struktur (oföränderlig)

- Ledningarna mellan tangentbordet (och lamptavlan) och ingångsplattan.

- Ledningarna för varje rotor.

- Antalet och position(er) för omsättningsskåror på rotorernas ringar.

- Reflektorernas ledningar.

Interna inställningar (ändras vanligtvis mindre ofta än externa inställningar)

- Valet av rotorer som används och deras beställning på spindeln ( Walzenlage eller "hjulordning").

- Alfabetringens positioner i förhållande till kärnan av varje rotor som används ( Ringstellung eller "ringinställningar").

Externa inställningar (ändras vanligtvis oftare än interna inställningar)

- Plugboardanslutningarna ( Steckerverbindungen eller "steckervärden").

- Rotorn placeras i början av kryptering av meddelandets text.

Att upptäcka maskinens logiska struktur kan kallas att "bryta" den, en engångsprocess förutom när ändringar eller tillägg gjordes i maskinerna. Att hitta de interna och externa inställningarna för ett eller flera meddelanden kan kallas "lösning" – även om brytning ofta används för denna process också.

Säkerhetsegenskaper

De olika Enigma-modellerna gav olika säkerhetsnivåer. Förekomsten av en plugboard ( Steckerbrett ) ökade avsevärt säkerheten för krypteringen. Varje bokstäverpar som var sammankopplade med en plugboard-kabel kallades steckerpartners , och bokstäverna som förblev oanslutna sades vara själv-steckered . Generellt sett användes den ostyrda Enigma för kommersiell och diplomatisk trafik och kunde brytas relativt enkelt med hjälp av handmetoder, medan det var mycket svårare att attackera versioner med en plugboard. Britterna läste fria Enigma-meddelanden som skickades under det spanska inbördeskriget , och även en del italiensk sjötrafik som krypterats tidigt under andra världskriget.

Styrkan i säkerheten hos de chiffer som producerades av Enigma-maskinen var en produkt av de stora siffrorna i samband med förvrängningsprocessen.

- Den producerade ett polyalfabetisk substitutionschiffer med en punkt (16 900) som var många gånger längden på det längsta meddelandet.

- Förvrängaren med 3 rotorer kan ställas in på 26 × 26 × 26 = 17 576 sätt, och 4-rotorsförvrängaren på 26 × 17 576 = 456 976 sätt.

-

Med L- ledningar på plugboardet var antalet sätt som bokstäverpar kunde bytas ut på

- Med L =6 var antalet kombinationer 100 391 791 500 (100 miljarder) och med tio avledningar var det 150 738 274 937 250 (151 biljoner).

Men sättet som Enigma användes av tyskarna innebar att om inställningarna för en dag (eller vilken period som representerades av varje rad på inställningsbladet) fastställdes, kunde resten av meddelandena för det nätverket den dagen snabbt dechiffreras.

Säkerheten för Enigma-chiffer hade grundläggande svagheter som visade sig vara till hjälp för kryptoanalytiker.

- Ett brev kunde aldrig krypteras till sig självt, en följd av reflektorn. Den här egenskapen var till stor hjälp för att använda spjälsängar — korta delar av klartext som tros finnas någonstans i chiffertexten — och kunde användas för att eliminera en spjälsäng i en viss position. För en möjlig plats, om någon bokstav i spjälsängen matchade en bokstav i chiffertexten på samma position, kunde platsen uteslutas. Det var denna egenskap som den brittiske matematikern och logikern Alan Turing utnyttjade när han designade den brittiska bomben .

- Plugboardanslutningarna var ömsesidiga, så att om A kopplades till N, så blev N likaledes A. Det var denna egenskap som fick matematiker Gordon Welchman vid Bletchley Park att föreslog att en diagonalbräda skulle införas i bomben, vilket avsevärt minskade antalet felaktiga rotorinställningar som bomberna hittade.

- Skårorna i alfabetsringarna på rotorerna I till V var i olika positioner, vilket hjälpte kryptoanalytiker att räkna ut hjulordningen genom att observera när den mittersta rotorn vändes över av den högra rotorn.

- Det fanns avsevärda svagheter, både i policy och praxis, i det sätt som Enigma användes (se " Frivilliga brister" nedan).

Nyckelinställning

Enigma presenterade den stora operativa bekvämligheten med att vara symmetrisk (eller självinvers) . Detta innebar att dechiffrering fungerade på samma sätt som chiffrering , så att när chiffertexten skrevs in gav sekvensen av lampor som tändes klartexten .

Identisk inställning av maskinerna vid sändnings- och mottagningsändan uppnåddes genom nyckelinställningsprocedurer. Dessa varierade från gång till gång och mellan olika nätverk . De bestod av att sätta ark i en kodbok . som distribuerades till alla användare av ett nätverk och ändrades regelbundet. Meddelandenyckeln sändes i en indikator som en del av meddelandeingressen. Ordet nyckel användes också på Bletchley Park för att beskriva nätverket som använde samma Enigma-inställningsblad. Till en början spelades dessa in med färgpennor och fick namnen röd , ljusblå etc., och senare namn på fåglar som t.ex. tornfalk . Under andra världskriget varade inställningarna för de flesta nätverk i 24 timmar, men mot slutet av kriget ändrades vissa oftare. Arken hade kolumner som specificerade, för varje dag i månaden, de rotorer som skulle användas och deras positioner, ringpositionerna och plugboardanslutningarna. För säkerhets skull var datumen i omvänd kronologisk ordning nere på sidan, så att varje rad kunde klippas av och förstöras när den var klar med.

|

Datum [Datum] |

Walzenlage [Rotorer] |

Ringstellung [Ringinställningar] |

Steckerverbindungen [Plugboardinställningar] |

Grundstellung [Initiala rotorinställningar] |

|---|---|---|---|---|

| 31 | I II III |

WNM | HK CN IO FY JM LW | RAO |

| 30 | III I II |

CKU | CK IZ QT NP JY GW | VQN |

| 29 | II III I |

BHN | FR LY OX IT BM GJ | XIO |

Fram till den 15 september 1938 indikerade den sändande operatören för den/de mottagande operatörerna hur de skulle ställa in sina rotorer, genom att välja en meddelandenyckel på tre bokstäver (nyckeln som är specifik för det meddelandet) och kryptera den två gånger med de angivna initiala ringpositionerna (den Grundstellung ). Den resulterande 6-bokstavsindikatorn sändes sedan före den krypterade texten i meddelandet. Anta att den angivna Grundstellung var RAO och den valda meddelandenyckeln med tre bokstäver var IHL , skulle operatören ställa in rotorerna på RAO och chiffrera IHL två gånger. Den resulterande chiffertexten, DQYQQT , skulle sändas, vid vilken tidpunkt rotorerna skulle ändras till meddelandenyckeln ( IHL ) och sedan själva meddelandet krypteras. Den mottagande operatören skulle använda den specificerade Grundstellung RAO för att dechiffrera de första sex bokstäverna, vilket ger IHLIHL . Den mottagande operatören, som såg den upprepade meddelandenyckeln, skulle veta att det inte hade förekommit någon korruption och använda IHL för att dechiffrera meddelandet.

Svagheten i detta indikatorförfarande berodde på två faktorer. Först användes en global Grundstellung — detta ändrades i september 1938 så att operatören valde sin ursprungliga position för att kryptera meddelandenyckeln och skickade den initiala positionen i klartext följt av den krypterade meddelandenyckeln. Det andra problemet var upprepningen av meddelandenyckeln i indikatorn, vilket var ett allvarligt säkerhetsbrist. Meddelandeinställningen kodades två gånger, vilket resulterade i en relation mellan första och fjärde, andra och femte och tredje och sjätte tecknet. Detta säkerhetsproblem gjorde det möjligt för den polska chifferbyrån att bryta sig in i förkrigstidens Enigma-system redan 1932. Den 1 maj 1940 ändrade tyskarna procedurerna för att bara kryptera meddelandenyckeln en gång.

brittiska ansträngningar

1927 köpte Storbritannien öppet en kommersiell Enigma. Dess verksamhet analyserades och rapporterades. Även om en ledande brittisk kryptograf, Dilly Knox (en veteran från första världskriget och de kryptoanalytiska aktiviteterna i Royal Navy's Room 40 ), arbetade med dechiffrering hade han bara de meddelanden han själv skapade att öva med. Efter att Tyskland levererat modifierade kommersiella maskiner till den nationalistiska sidan under det spanska inbördeskriget , och med den italienska flottan (som också hjälpte nationalisterna) med en version av den kommersiella Enigma som inte hade en plugboard, kunde Storbritannien avlyssna radiosändningsmeddelandena . I april 1937 gjorde Knox sin första dekryptering av en Enigma-kryptering med en teknik som han kallade knäppning för att upptäcka rotorledningarna och en annan som han kallade rodding för att lösa meddelanden. Detta förlitade sig mycket på spjälsängar och på en korsordslösares expertis i italienska, eftersom det gav ett begränsat antal utspridda bokstäver åt gången.

Storbritannien hade ingen förmåga att läsa meddelanden som sändes av Tyskland, som använde den militära Enigma-maskinen.

Polska genombrott

På 1920-talet började den tyska militären använda en 3-rotor Enigma, vars säkerhet höjdes 1930 genom tillägget av en plugboard. Den polska chifferbyrån försökte bryta den på grund av det hot som Polen stod inför från Tyskland, men dess tidiga försök lyckades inte. Nära början av 1929 insåg den polska chifferbyrån att matematiker kan vara bra kodbrytare; byrån bjöd in matematikstudenter vid Poznań-universitetet att ta en kurs om kryptologi. Efter lektionen rekryterade byrån några studenter för att arbeta deltid på en byråavdelning som inrättats i Poznań för studenterna. Filialen verkade en tid. Den 1 september 1932 anslöt sig den 27-åriga polska matematikern Marian Rejewski och två andra matematiker vid Poznań University , Henryk Zygalski och Jerzy Różycki , till presidiet på heltid och flyttade till Warszawa. Deras första uppgift var att rekonstruera ett tyskt sjöchiffer med fyra bokstäver.

Nära slutet av 1932 ombads Rejewski att arbeta ett par timmar om dagen för att bryta gåtan.

Rejewskis karakteristikmetod

Marian Rejewski upptäckte snabbt tyskarnas stora procedurmässiga svagheter med att specificera en enda indikatorinställning ( Grundstellung ) för alla meddelanden på ett nätverk under en dag, och upprepa operatörens valda meddelandenyckel i den chiffrerade 6-bokstavsindikatorn. Dessa procedurfel gjorde att Rejewski kunde dechiffrera meddelandenycklarna utan att känna till någon av maskinens ledningar. I exemplet ovan där DQYQQT är den chiffrerade indikatorn, är det känt att den första bokstaven D och den fjärde bokstaven Q representerar samma bokstav, krypterad med tre positioner från varandra i förvrängningssekvensen. På samma sätt med Q och Q i den andra och femte positionen, och Y och T i den tredje och sjätte. Rejewski utnyttjade detta faktum genom att samla in en tillräcklig uppsättning meddelanden krypterade med samma indikatorinställning och sätta ihop tre tabeller för 1,4, 2,5 och 3,6 parningar. Var och en av dessa tabeller kan se ut ungefär som följande:

| Första bokstaven | A | B | C | D | E | F | G | H | jag | J | K | L | M | N | O | P | F | R | S | T | U | V | W | X | Y | Z |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Fjärde bokstaven | N | S | Y | F | T | jag | C | H | A | F | E | X | J | P | U | L | W | R | Z | K | G | O | V | M | D | B |

En väg från en första bokstav till motsvarande fjärde bokstav, sedan från den bokstaven som första bokstav till motsvarande fjärde bokstav, och så vidare tills den första bokstaven återkommer, spårar ut en cykelgrupp . Följande tabell innehåller sex cykelgrupper.

| Cykelgrupp som börjar vid A (9 länkar) | (A, N, P, L, X, M, J, F, I, A) |

|---|---|

| Cykelgrupp som börjar vid B (3 länkar) | (B, S, Z, B) |

| Cykelgrupp som börjar vid C (9 länkar) | (C, Y, D, Q, W, V, O, U, G, C) |

| Cykelgrupp med start vid E (3 länkar) | (E, T, K, E) |

| Cykelgrupp som börjar vid H (1 länk) | (H, H) |

| Cykelgrupp som börjar vid R (1 länk) | (R, R) |

Rejewski insåg att en cykelgrupp måste paras ihop med en annan grupp av samma längd. Även om Rejewski inte kände till rotorledningarna eller plugboard-permutationen, tillät det tyska misstaget honom att minska antalet möjliga substitutionschiffer till ett litet antal. För 1,4-parningen ovan finns det bara 1×3×9=27 möjligheter för substitutionschiffrorna vid positionerna 1 och 4.

Rejewski utnyttjade också chifferskrivarens lättja. Massor av meddelanden skulle krypteras av flera chiffertjänstemän, men några av dessa meddelanden skulle ha samma krypterade indikator. Det innebar att båda tjänstemännen råkade välja samma utgångsposition på tre bokstäver. En sådan kollision bör vara sällsynt med slumpmässigt valda startpositioner, men lata chiffertjänstemän valde ofta startpositioner som "AAA", "BBB" eller "CCC". Dessa säkerhetsmisstag gjorde det möjligt för Rejewski att lösa var och en av de sex permutationer som användes för att kryptera indikatorn.

Den lösningen var en extraordinär bedrift. Rejewski gjorde det utan att känna till plugboardets permutation eller rotorledningarna. Inte ens efter att ha löst de sex permutationerna visste Rejewski inte hur plugboardet var inställt eller rotorernas positioner. Att känna till de sex permutationerna tillät inte heller Rejewski att läsa några meddelanden.

Spionen och rotorledningarna

Innan Rejewski började arbeta med Enigma hade fransmännen en spion, Hans-Thilo Schmidt , som arbetade på Tysklands chifferkontor i Berlin och hade tillgång till några Enigma-dokument. Inte ens med hjälp av dessa dokument gjorde fransmännen framsteg med att bryta gåtan. Fransmännen bestämde sig för att dela materialet med sina brittiska och polska allierade. Vid ett möte i december 1931 försåg fransmännen Gwido Langer , chef för den polska chifferbyrån, med kopior av en del Enigma-material. Langer bad fransmännen om mer material, och Gustave Bertrand från den franska militära underrättelsetjänsten var snabbt tvungen; Bertrand tillhandahöll ytterligare material i maj och september 1932. Dokumenten innehöll två tyska manualer och två sidor med Enigma dagliga nycklar.

I december 1932 försåg byrån Rejewski med några tyska manualer och månadsnycklar. Materialet gjorde det möjligt för Rejewski att uppnå "ett av de viktigaste genombrotten i kryptologisk historia" genom att använda teorin om permutationer och grupper för att räkna ut Enigma scrambler-ledningarna.

Rejewski kunde titta på en dags chiffertrafik och lösa permutationerna vid de sex sekventiella positionerna som användes för att kryptera indikatorn. Eftersom Rejewski hade chiffernyckeln för dagen, visste han och kunde faktorisera plugboard-permutationen. Han antog att tangentbordets permutation var densamma som den kommersiella Enigma, så han räknade bort det. Han kände till rotorordningen, ringinställningarna och startpositionen. Han utvecklade en uppsättning ekvationer som skulle tillåta honom att lösa rotorledningarna längst till höger under förutsättning att de två rotorerna till vänster inte rörde sig.

Han försökte lösa ekvationerna, men misslyckades med inkonsekventa resultat. Efter lite eftertanke insåg han att ett av hans antaganden måste vara fel.

Rejewski fann att kopplingarna mellan militären Enigmas tangentbord och ingångsringen inte var, som i den kommersiella Enigma, i tangentordningen på en tysk skrivmaskin. Han gjorde en inspirerad korrekt gissning att det var i alfabetisk ordning. Brittiska Dilly Knox blev förvånad när han i juli 1939 fick veta att arrangemanget var så enkelt.

Med det nya antagandet lyckades Rejewski lösa kabeldragningen för rotorn längst till höger. Nästa månads chiffertrafik använde en annan rotor i positionen längst till höger, så Rejewski använde samma ekvationer för att lösa ledningarna. Med dessa kända rotorer bestämdes den återstående tredje rotorn och reflektorledningarna. Utan att fånga en enda rotor för att bakåtkonstruera, hade Rejewski bestämt maskinens logiska struktur.

Polska chifferbyrån lät sedan tillverka några Enigma-maskinkopior; replikerna kallades "Enigma doubles" .

Grillmetoden

Polackerna hade nu maskinens ledningshemligheter, men de behövde fortfarande fastställa de dagliga nycklarna för chiffertrafiken. Polackerna skulle undersöka Enigma-trafiken och använda metoden för egenskaper för att bestämma de sex permutationer som används för indikatorn. Polackerna skulle sedan använda grillmetoden för att bestämma rotorn längst till höger och dess position. Den sökningen skulle kompliceras av plugboard-permutationen, men den permutationen bytte bara sex par bokstäver - inte tillräckligt för att störa sökningen. Grillmetoden avgjorde också kabeldragningen. Grillmetoden kunde också användas för att bestämma mellan- och vänsterrotorerna och deras inställning (och dessa uppgifter var enklare eftersom det inte fanns någon plugboard), men polackerna sammanställde så småningom en katalog över 3×2×26×26= 4056 möjliga Q permutationer (reflektor och 2 rotorpermutationer längst till vänster), så de kunde bara slå upp svaret.

Den enda återstående hemligheten med den dagliga nyckeln skulle vara ringinställningarna, och polackerna skulle attackera det problemet med brute force. De flesta meddelanden skulle börja med de tre bokstäverna "ANX" ( an är tyska för "till" och tecknet "X" användes som mellanslag). Det kan ta nästan 26×26×26=17576 försök, men det var genomförbart. När ringinställningarna väl hittats kunde polackerna avläsa dagens trafik.

Tyskarna gjorde det enkelt för polackerna i början. Rotorordningen ändrades bara varje kvartal, så polackerna skulle inte behöva söka efter rotorordningen. Senare ändrade tyskarna det varje månad, men det skulle inte heller orsaka mycket problem. Så småningom skulle tyskarna ändra rotorordningen varje dag, och sent under kriget (efter att Polen hade överskridits) kan rotorordningen ändras under dagen.

Polackerna fortsatte att förbättra sina tekniker medan tyskarna fortsatte att förbättra sina säkerhetsåtgärder.

Invarianta cykellängder och kortkatalogen

Rejewski insåg att även om bokstäverna i cykelgrupperna ändrades av plugboardet, påverkades antalet och längderna på cyklerna opåverkade - i exemplet ovan, sex cykelgrupper med längderna 9, 9, 3, 3, 1 och 1. Han beskrev denna oföränderliga struktur som kännetecknet för indikatorinställningen. [ tveksamt ] Det fanns bara 105 456 möjliga rotorinställningar. Polackerna började därför skapa en kortkatalog över dessa cykelmönster.

Cykellängdsmetoden skulle undvika att använda grillen. Kortkatalogen skulle indexera cykellängden för alla startpositioner (förutom omsättningar som inträffade under kryptering av en indikator). Dagens trafik skulle undersökas för att upptäcka cyklerna i permutationerna. Kortkatalogen skulle konsulteras för att hitta möjliga startpositioner. Det finns ungefär 1 miljon möjliga cykellängdskombinationer och endast 105 456 startpositioner. Efter att ha hittat en startposition använde polackerna en Enigma-dubbel för att bestämma cyklerna vid den startpositionen utan en plugboard. Polackerna skulle sedan jämföra dessa cykler med cyklerna med den (okända) plugboarden och lösa för plugboard-permutationen (ett enkelt substitutionschiffer). Då kunde polackerna hitta den återstående hemligheten med ringinställningarna med ANX-metoden.

Problemet var att sammanställa den stora kortkatalogen.

Rejewski, 1934 eller 1935, utformade en maskin för att underlätta tillverkningen av katalogen och kallade den en cyklometer . Denna "bestod av två uppsättningar rotorer... sammankopplade med ledningar genom vilka elektrisk ström kunde gå. Rotor N i den andra uppsättningen var tre bokstäver ur fas med avseende på rotor N i den första uppsättningen, medan rotorerna L och M i den andra uppsättningen set var alltid inställda på samma sätt som rotorerna L och M i det första setet". Att förbereda denna katalog med hjälp av cyklometern var, sa Rejewski, "jobbigt och tog över ett år, men när den var klar var det en fråga om [omkring femton] minuter att få tag i dagliga nycklar".

Men den 1 november 1937 bytte tyskarna Enigma- reflektorn , vilket krävde produktionen av en ny katalog - "en uppgift som [säger Rejewski] förbrukade, på grund av vår större erfarenhet, förmodligen något mindre än ett års tid".

Denna egenskapsmetod slutade fungera för tyska flottans Enigma-meddelanden den 1 maj 1937, när indikatorproceduren ändrades till en som involverade speciella kodböcker (se tyska flottans 3-rotor Enigma nedan). Ännu värre, den 15 september 1938 slutade det fungera för meddelanden från tyska armén och flygvapnet eftersom operatörerna då var tvungna att välja sin egen Grundstellung (initial rotorinställning) för varje meddelande. Även om tyska arméns meddelandenycklar fortfarande skulle vara dubbelchiffrerade, skulle dagens nycklar inte dubbelchiffreras vid samma initiala inställning, så egenskapen kunde inte längre hittas eller utnyttjas.

Perforerade ark

Även om egenskapsmetoden inte längre fungerade, gav införandet av den chiffrerade meddelandenyckeln två gånger upphov till ett fenomen som kryptoanalytikern Henryk Zygalski kunde utnyttja. Ibland (ungefär ett meddelande av åtta) krypteras en av de upprepade bokstäverna i meddelandenyckeln till samma bokstav vid båda tillfällena. Dessa händelser kallades samiczki (på engelska honor — en term som senare användes i Bletchley Park).

Endast ett begränsat antal scramblerinställningar skulle ge upphov till honor, och dessa skulle ha kunnat identifieras från kortkatalogen. Om de första sex bokstäverna i chiffertexten var S ZV S IK , skulle detta betecknas som en 1-4 hona; om W H OE H S , en 2-5 hona; och om AS W CR W , en 3-6 hona. Metoden kallades Netz (från Netzverfahren , "net-metoden"), eller Zygalski-arkmetoden då den använde perforerade ark som han skapade, även om Zygalskis namn på Bletchley Park inte användes av säkerhetsskäl. Ett tiotal kvinnor från en dags meddelanden krävdes för att lyckas.

Det fanns en uppsättning av 26 av dessa ark för var och en av de sex möjliga hjulordningarna för sekvenser . Varje ark var för den vänstra (långsammast rörliga) rotorn. 51×51-matriserna på arken representerade de 676 möjliga startpositionerna för de mittersta och högra rotorerna. Lakanen innehöll cirka 1000 hål i de positioner där en hona kunde förekomma. Uppsättningen ark för dagens meddelanden skulle vara lämpligt placerade ovanpå varandra i apparaten med perforerade ark . Rejewski skrev om hur enheten användes:

När arken placerades ovanpå varandra och flyttades i rätt sekvens och på rätt sätt i förhållande till varandra, i enlighet med ett strikt definierat program, minskade antalet synliga öppningar gradvis. Och om en tillräcklig mängd data fanns tillgänglig återstod till slut en enda bländare, förmodligen motsvarande rätt fall, det vill säga lösningen. Från öppningens läge kunde man beräkna rotorernas ordning, deras ringars inställning och, genom att jämföra chiffernycklarnas bokstäver med bokstäverna i maskinen, likaledes permutation S; med andra ord hela chiffernyckeln.

Hålen i lakanen skars mödosamt med rakblad och under de tre månaderna före nästa stora bakslag hade uppsättningarna av ark för endast två av de sex möjliga hjulbeställningarna producerats.

polsk bomba

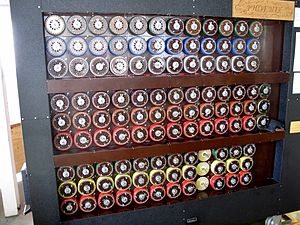

Efter att Rejewskis karaktäristiska metod blev värdelös, uppfann han en elektromekanisk anordning som kallades bomba kryptologiczna eller kryptologisk bomb . Varje maskin innehöll sex uppsättningar Enigma-rotorer för de sex positionerna för den upprepade trebokstavsnyckeln. Liksom Zygalski arkmetoden, bomba sig på förekomsten av honor , men krävde bara tre istället för cirka tio för arkmetoden. Sex bomber konstruerades, en för var och en av de då möjliga hjulbeställningarna . Varje bomba genomförde en uttömmande ( brute-force ) analys av de 17 576 möjliga meddelandenycklarna.

Rejewski har skrivit om enheten:

Bombmetoden, som uppfanns hösten 1938, bestod till stor del i automatisering och acceleration av processen att rekonstruera dagliga nycklar. Varje kryptobomb (sex byggdes i Warszawa för Biuro Szyfrów Cipher Bureau före september 1939) utgjorde i huvudsak ett elektriskt aggregat av sex Enigmas. Det tog plats för ett hundratal arbetare och förkortade tiden för att skaffa en nyckel till cirka två timmar.

Chiffermeddelandet överförde Grundstellung i klartext, så när en bomba hittade en matchning avslöjade den rotorordningen, rotorpositionerna och ringinställningarna. Den enda kvarvarande hemligheten var plugboard-permutationen.

Stort bakslag

Den 15 december 1938 ökade den tyska armén komplexiteten i Enigma-kryptering genom att introducera ytterligare två rotorer (IV och V). Detta ökade antalet möjliga hjulbeställningar från 6 till 60. Polackerna kunde då bara läsa den lilla minoriteten av meddelanden som inte använde någon av de två nya rotorerna. De hade inte resurserna att beställa ytterligare 54 bomber eller producera 58 uppsättningar av Zygalski-ark. Andra Enigma-användare fick de två nya rotorerna samtidigt. Men fram till den 1 juli 1939 fortsatte Sicherheitsdienst (SD) – SS: s och nazistpartiets underrättelsetjänst – att använda sina maskiner på det gamla sättet med samma indikatorinställning för alla meddelanden. Detta gjorde det möjligt för Rejewski att återanvända sin tidigare metod och vid årsskiftet hade han arbetat fram ledningarna till de två nya rotorerna. Den 1 januari 1939 utökade tyskarna antalet plugboard-anslutningar från mellan fem och åtta till mellan sju och tio, vilket gjorde andra metoder för dekryptering ännu svårare.

Rejewski skrev 1979 i en kritik av bilaga 1, volym 1 (1979), om brittisk underrättelsetjänsts officiella historia under andra världskriget:

vi hittade snabbt [ledningarna] i de [nya rotorerna], men [deras] introduktion ... höjde antalet möjliga sekvenser av [rotorer] från 6 till 60 ... och därmed tiodubblades arbetet med att hitta nycklarna . Förändringen var alltså inte kvalitativ utan kvantitativ. Vi skulle ha varit tvungna att markant utöka personalen för att manövrera bomberna, för att producera de perforerade arken ... och för att manipulera arken.

Andra världskriget

Polska avslöjanden

När sannolikheten för krig ökade 1939 lovade Storbritannien och Frankrike stöd för Polen i händelse av åtgärder som hotade landets självständighet. I april drog Tyskland sig ur den tysk-polska icke-angreppspakten från januari 1934. Den polska generalstaben, som insåg vad som troligen skulle hända, beslutade att dela sitt arbete med Enigma-dekryptering med sina västerländska allierade. Marian Rejewski skrev senare:

[Jag] var inte [som Harry Hinsley föreslog, kryptologiska] svårigheter hos oss som fick oss att arbeta med britterna och fransmännen, utan bara den försämrade politiska situationen. Om vi inte hade haft några svårigheter alls skulle vi fortfarande, eller ännu mer, ha delat våra prestationer med våra allierade som vårt bidrag till kampen mot Tyskland.

Vid en konferens nära Warszawa den 26 och 27 juli 1939 avslöjade polackerna för fransmännen och britterna att de hade brutit Enigma och lovade att ge var och en en polsk-rekonstruerad Enigma, tillsammans med detaljer om deras Enigma-lösningstekniker och utrustning, inklusive Zygalskis perforerade ark och Rejewskis kryptobomb . I gengäld lovade britterna att förbereda två fulla uppsättningar av Zygalski-ark för alla 60 möjliga hjulbeställningar. Dilly Knox var medlem av den brittiska delegationen. Han kommenterade bräckligheten i det polska systemets beroende av upprepningen i indikatorn, eftersom den kan "när som helst avbrytas". I augusti skickades två polska Enigma-dubbel till Paris, varifrån Gustave Bertrand tog en till London och överlämnade den till Stewart Menzies från Britain's Secret Intelligence Service vid Victoria Station .

Gordon Welchman, som blev chef för Hut 6 på Bletchley Park, skrev:

Hut 6 Ultra skulle aldrig ha kommit igång om vi inte hade lärt oss av polackerna, i nöd och näppe, detaljerna både om den tyska militärversionen av den kommersiella Enigma-maskinen och om de operativa procedurerna som användes.

Peter Calvocoressi , som blev chef för Luftwaffe-sektionen i Hut 3, skrev om det polska bidraget:

Den enda omstridda punkten är - hur värdefull? Enligt de bäst kvalificerade domarna påskyndade det brytningen av Enigma med kanske ett år. Britterna anammade inte polska tekniker men de blev upplysta av dem.

PC Bruno

Den 5 september 1939 började Cipher Bureau förberedelser för att evakuera nyckelpersonal och utrustning från Warszawa. Snart transporterade ett speciellt evakueringståg, Echelon F, dem österut, sedan söderut. När Cipher Bureau beordrades att korsa gränsen till allierade Rumänien den 17 september, hade de förstört alla känsliga dokument och utrustning och var nere på en enda mycket fullsatt lastbil. Fordonet konfiskerades vid gränsen av en rumänsk officer, som skiljde militären från den civila personalen. Genom att utnyttja förvirringen ignorerade de tre matematikerna rumänens instruktioner. De förutsåg att de i ett interneringsläger kunde identifieras av den rumänska säkerhetspolisen, där tyska Abwehr och SD hade informatörer.

Matematikerna gick till närmaste järnvägsstation, växlade pengar, köpte biljetter och gick ombord på det första tåget som gick söderut. Efter ett dussintal timmar nådde de Bukarest, i andra änden av Rumänien. Där åkte de till den brittiska ambassaden. Tillsagda av britterna att "komma tillbaka om några dagar", försökte de sedan med den franska ambassaden, presenterade sig som "vänner till Bolek" (Bertrands polska kodnamn) och bad om att få prata med en fransk militärofficer. En fransk arméöverste ringde Paris och utfärdade sedan instruktioner för de tre polackerna att få hjälp med att evakuera till Paris.

Den 20 oktober 1939, vid PC Bruno utanför Paris, återupptog de polska kryptologerna arbetet med tyska Enigma-chiffer, i samarbete med Bletchley Park.

PC Bruno och Bletchley Park samarbetade nära och kommunicerade via en telegraflinje säkrad med hjälp av Enigma-dubbel. I januari 1940 tillbringade Alan Turing flera dagar på PC Bruno och konfererade med sina polska kollegor. Han hade fört polackerna en hel uppsättning Zygalski-lakan som hade slagits i Bletchley Park av John Jeffreys med hjälp av information från Polen, och den 17 januari 1940 gjorde polackerna det första inbrottet i krigstids Enigma-trafik – det från den 28 oktober 1939. Från den tiden, fram till Frankrikes fall i juni 1940, löstes 17 procent av Enigma-nycklarna som hittades av de allierade på PC Bruno .

Strax innan de inledde sin offensiv den 10 maj 1940 mot de låga länderna och Frankrike, gjorde tyskarna den fruktade förändringen av indikatorproceduren och avbröt kopieringen av den krypterade meddelandenyckeln. Detta gjorde att Zygalski arkmetoden inte längre fungerade. Istället var kryptoanalytikerna tvungna att förlita sig på att utnyttja operatörssvagheterna som beskrivs nedan, särskilt cillies och Herivel-spetsen .

Efter det fransk-tyska vapenstilleståndet i juni återupptog det polska kryptologiska teamet arbetet i Frankrikes södra fria zon , även om det förmodligen inte var på Enigma. Marian Rejewski och Henryk Zygalski, efter många mödan, farliga resor och spanska fängelse, kom de till slut till Storbritannien, där de intogs i den polska armén och sattes i arbete med att bryta tyska SS- och SD-handchiffer vid en polsk signalanläggning i Boxmoor . På grund av att de hade varit i det ockuperade Frankrike, ansågs det vara för riskabelt att bjuda in dem att arbeta på Bletchley Park.

Efter den tyska ockupationen av Vichy Frankrike , tillfångatogs flera av dem som hade arbetat på PC Bruno av tyskarna. Trots de svåra omständigheterna under vilka några av dem hölls, förrådde ingen hemligheten bakom Enigmas dekryptering.

Driftsbrister

Bortsett från några mindre än idealiska inneboende egenskaper hos Enigma, var i praktiken systemets största svaghet hur det användes. Grundprincipen för denna typ av krypteringsmaskin är att den ska leverera en mycket lång ström av transformationer som är svåra för en kryptoanalytiker att förutse. En del av instruktionerna till operatörerna och deras slarviga vanor hade dock motsatt effekt. Utan dessa driftsbrister skulle Enigma, nästan säkert, inte ha gått sönder.

Den uppsättning brister som de polska kryptoanalytikerna utnyttjade med så stor effekt inkluderar följande:

- Produktionen av en tidig Enigma-utbildningsmanual som innehåller ett exempel på klartext och dess äkta chiffertext, tillsammans med den relevanta meddelandenyckeln. När Rejewski fick detta i december 1932, "gjorde det [hans rekonstruktion av Enigma-maskinen] något lättare".

- Upprepning av meddelandenyckeln som beskrivs i Rejewskis egenskapsmetod ovan. (Detta hjälpte Rejewski att lösa Enigmas ledningar 1932 och fortsatte till maj 1940.)

- Att upprepade gånger använda samma stereotypa uttryck i meddelanden, ett tidigt exempel på vad Bletchley Park senare skulle kalla spjälsängar . Rejewski skrev att "... vi litade på det faktum att det större antalet meddelanden började med bokstäverna ANX — tyska för "till", följt av X som en spacer".

- Användningen av lätt gissade tangenter som AAA eller BBB , eller sekvenser som återspeglar layouten på Enigma-tangentbordet, som "tre [skrivande] tangenter som står bredvid varandra [o]r diagonalt [från varandra]... "På Bletchley Park kallades sådana händelser cillies . Cillies i driften av Abwehr Enigma med fyra rotorer inkluderade namn på fyra bokstäver och tyska obsceniteter. Ibland, med flerdelade meddelanden, skulle operatören inte skriva in en nyckel för en efterföljande del av ett meddelande, utan bara lämna rotorerna som de var i slutet av föregående del, för att bli meddelandenyckeln för nästa del.

- Har bara tre olika rotorer för de tre positionerna i scramblern. (Detta fortsatte till december 1938, då det utökades till fem och sedan åtta för sjötrafiken 1940.)

- Använder endast sex plugboard-kablar, vilket lämnar 14 bokstäver utan streck . (Detta fortsatte fram till januari 1939 då antalet avledningar ökades, vilket lämnade endast ett litet antal bokstäver utan streck.)

Andra användbara brister som upptäcktes av britterna och senare amerikanska kryptoanalytiker inkluderade följande, av vilka många berodde på frekvent lösning av ett visst nätverk:

- Bruket att återsända ett meddelande i en identisk eller nästan identisk form på olika chiffernätverk. Om ett meddelande överfördes med både ett lågnivåchiffer som Bletchley Park bröt för hand och Enigma, gav dekrypteringen en utmärkt spjälsäng för Enigma-dechiffrering.

- För maskiner där det fanns ett val av fler rotorer än det fanns luckor för dem, föreskrivs en regel på vissa nätverk att ingen rotor fick vara i samma spår i scramblern som den hade varit för den omedelbart föregående konfigurationen. Detta minskade antalet hjulbeställningar som måste prövas.

- Tillåter inte att en hjulbeställning upprepas på ett månatligt inställningsblad. Detta innebar att när nycklarna hittas på en regelbunden basis, kunde besparingar göras med att utesluta eventuella hjulbeställningar.

- Bestämmelsen, för flygvapnets operatörer, att ingen bokstav ska kopplas på plugboardet till sin granne i alfabetet. Detta minskade problemet med att identifiera plugboard-anslutningarna och automatiserades i vissa Bombes med en Consecutive Stecker Knock-Out (CSKO)-enhet.

- Den slarviga praxis som John Herivel förutsåg strax efter sin ankomst till Bletchley Park i januari 1940. Han tänkte på de praktiska åtgärder som en Enigma-operatör skulle behöva göra, och de genvägar han kunde använda. Han trodde att, efter att ha ställt in alfabetringarna till den föreskrivna inställningen och stängt locket, kanske operatören inte skulle vrida rotorerna mer än ett par ställen när han valde den första delen av indikatorn. Till en början verkade det inte vara fallet, men efter förändringarna i maj 1940 visade sig det som blev känt som Herivel-spetsen vara mest användbart.

- Bruket att återanvända några av kolumnerna med hjulbeställningar, ringinställningar eller plugboard-anslutningar från tidigare månader. Den resulterande analytiska genvägen döptes på Bletchley Park Parkerismus efter att Reg Parker, som genom sin noggranna journalföring hade upptäckt detta fenomen.

- Återanvändningen av en permutation i det tyska flygvapnets METEO-kod som Enigma- stecker- permutationen för dagen.

Mavis Lever, en medlem av Dilly Knox team, mindes ett tillfälle då det kom ett extraordinärt meddelande.

Den enda nackdelen med Enigma är förstås det faktum att om du trycker på A kan du få varannan bokstav utom A. Jag tog upp det här meddelandet och – man var så van vid att titta på saker och fatta omedelbara beslut – jag tänkte: 'Något är borta. Vad har den här killen gjort? Det finns inte ett enda L i detta meddelande.' Min kille hade blivit tillsagd att skicka ut ett dummymeddelande och han hade precis tagit en bög [cigarett] och tryckt på den sista tangenten på tangentbordet, L . Så det var det enda brevet som inte kom ut. Vi hade fått den största spjälsängen vi någonsin haft, kodningen var LLLL , rakt igenom meddelandet och det gav oss den nya ledningen för hjulet [rotorn]. Det är sånt vi har tränats på att göra. Leta instinktivt efter något som hade blivit fel eller någon som hade gjort något dumt och rivit upp regelboken.

Efterkrigsdebriefingar av tyska kryptografiska specialister , utförda som en del av projektet TICOM , tenderar att stödja uppfattningen att tyskarna var väl medvetna om att den icke-styckade Enigma var teoretiskt lösbar, men trodde att den stackade Enigma inte hade lösts.

Spjälsängsbaserad dekryptering

Termen spjälsäng användes på Bletchley Park för att beteckna någon känd klartext eller misstänkt klartext någon gång i ett krypterat meddelande.

Britain's Government Code and Cipher School (GC&CS), innan de flyttade till Bletchley Park, hade insett värdet av att rekrytera matematiker och logiker för att arbeta i kodbrytande team. Alan Turing, matematiker vid Cambridge University med intresse för kryptologi och maskiner för att implementera logiska operationer – och som av många betraktades som ett geni – hade börjat arbeta för GC&CS på deltid från ungefär tiden för Münchenkrisen i 1938. Gordon Welchman, en annan Cambridge-matematiker, hade också fått grundutbildning 1938, och de båda rapporterade till Bletchley Park den 4 september 1939, dagen efter att Storbritannien förklarade krig mot Tyskland.

De flesta av de polska framgångarna hade förlitat sig på upprepningen inom indikatorn. Men så fort Turing flyttade till Bletchley Park – där han från början gick med i Dilly Knox i forskningsavdelningen – började han leta efter metoder som inte förlitade sig på denna svaghet, eftersom de korrekt förutsåg att den tyska armén och flygvapnet kunde följa den tyska flottan att förbättra sitt indikatorsystem.

Polackerna hade använt en tidig form av spjälsängsbaserad dekryptering under de dagar då endast sex ledningar användes på plugboardet. Tekniken blev känd som Forty Weepy Weepy -metoden av följande anledning. När ett meddelande var en fortsättning på ett tidigare, skulle klartexten börja med FORT (från Fortsetzung , som betyder "fortsättning") följt av tiden för det första meddelandet som ges två gånger inom parentes av bokstaven Y . Vid denna tidpunkt representerades siffror av bokstäverna på den översta raden på Enigma-tangentbordet. Så, "fortsättning av meddelande skickat kl 2330" representerades som FORTYWEEPYYWEEPY .

| F | W | E | R | T | Z | U | jag | O | P |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 0 |

Spjälsängar var grundläggande för det brittiska tillvägagångssättet för att lösa Enigma-nycklar, men att gissa klartexten för ett meddelande var en mycket skicklig verksamhet. Så 1940 Stuart Milner-Barry upp ett speciellt spjälsängrum i Hut 8.

Främst bland den kunskap som behövdes för att identifiera spjälsängar var texten från tidigare dekrypteringar. Bletchley Park upprätthöll detaljerade register över meddelandeingresser, av varje person, av varje fartyg, av varje enhet, av varje vapen, av varje teknisk term och av upprepade fraser såsom former av tilltal och annan tysk militär jargong. För varje meddelande trafikanalysen radiofrekvensen, datum och tid för avlyssning och ingressen – som innehöll den nätverksidentifierande diskriminanten, tidpunkten för meddelandets ursprung, anropssignalen för de sändande och mottagande stationerna och indikatorn miljö. Detta möjliggjorde korsreferens av ett nytt meddelande med ett tidigare. Således, som Derek Taunt , en annan matematiker-kryptanalytiker från Cambridge skrev, är sanningen att "ingenting lyckas som framgång" särskilt relevant här.

Stereotypa meddelanden inkluderade Keine besonderen Ereignisse (bokstavligen "inga speciella händelser" - kanske bättre översatt som "inget att rapportera"), An die Gruppe ("till gruppen") och ett nummer som kom från väderstationer som weub null seqs null null ("väderundersökning 0600"). Detta renderades faktiskt som WEUBYYNULLSEQSNULLNULL . Ordet WEUB är en förkortning för Wetterübersicht , YY användes som en separator och SEQS var en vanlig förkortning av sechs (tyska för "sex"). Som ett annat exempel startade fältmarskalk Erwin Rommels kvartermästare alla sina meddelanden till sin befälhavare med samma formella introduktion.

Med en kombination av troligt fragment av klartext och det faktum att ingen bokstav kunde krypteras som sig själv, kunde ett motsvarande chiffertextfragment ofta testas genom att pröva alla möjliga justeringar av spjälsängen mot chiffertexten, en procedur som kallas crib- dragging . Detta var dock bara en aspekt av processerna för att lösa en nyckel. Derek Taunt har skrivit att de tre personliga kardinalegenskaper som efterfrågades för kryptoanalys var (1) en kreativ fantasi, (2) en välutvecklad kritisk förmåga och (3) en vana av noggrannhet. Skickligheten att lösa korsord testades berömt för att rekrytera några kryptoanalytiker. Detta var användbart för att utarbeta plugboard-inställningar när en möjlig lösning undersöktes. Till exempel, om spjälsängen var ordet WETTER (tyska för "väder") och en möjlig dekryptering innan plugboardinställningarna hade upptäckts, var TEWWER , är det lätt att se att T med W är steckerpartners . Dessa exempel, även om de är illustrativa för principerna, förenklar i hög grad kryptoanalytikernas uppgifter.

En fruktbar källa till spjälsängar var omkrypteringar av meddelanden som tidigare hade dekrypterats antingen från ett manuellt chiffer på lägre nivå eller från ett annat Enigma-nätverk. Detta kallades en kyss och hände särskilt när meddelanden från tyska sjöfarten skickades i varvets chiffer och upprepades ordagrant i ett Enigma-chiffer. En tysk agent i Storbritannien, Nathalie Sergueiew , med kodnamnet Treasure , som hade vänts till att arbeta för de allierade, var mycket talrik i sina meddelanden tillbaka till Tyskland, som sedan återsändes på Abwehr Enigma-nätverket. Hon hölls igång av MI5 eftersom detta gav långa spjälsängar, inte på grund av hennes användbarhet som agent för att mata in felaktig information till Abwehr .

Ibland, när det fanns ett särskilt akut behov av att lösa tyska marina Enigma-nycklar, som när en arktisk konvoj skulle avgå, skulle minor läggas av RAF i en definierad position, vars rutnätsreferens i det tyska sjösystemet inte innehöll något av orden (som sechs eller sieben ) för vilka förkortningar eller alternativ ibland användes. Varningsmeddelandet om minorna och sedan meddelandet "helt klart" skulle sändas både med varvets chiffer och U-båtens Enigma-nätverk. Denna process att plantera en spjälsäng kallades trädgårdsarbete .

Även om cillies faktiskt inte var spjälsängar, gav chatten som stod klart att Enigma-operatörer hänge sig åt sinsemellan ofta en ledtråd om vilka cillies som de kunde generera.

När fångade tyska Enigma-operatörer avslöjade att de hade blivit instruerade att chiffrera siffror genom att stava dem istället för att använda den översta raden på tangentbordet, granskade Alan Turing dekrypterade meddelanden och fastställde att ordet eins ("ett") förekom i 90 % av meddelandena . [ citat behövs ] Turing automatiserade spjälsängsprocessen och skapade Eins Catalog , som antog att eins kodades på alla positioner i klartexten. Katalogen inkluderade alla möjliga rotorpositioner för EINS med dagens hjulorder och plugboard-anslutningar.

Brittisk bombe

Den brittiska bomben var en elektromekanisk anordning designad av Alan Turing strax efter att han anlände till Bletchley Park i september 1939. Harold "Doc" Keen från British Tabulating Machine Company (BTM) i Letchworth (35 kilometer (22 mi) från Bletchley) var ingenjör som gjorde Turings idéer till en fungerande maskin – under kodnamnet CANTAB. Turings specifikation utvecklade idéerna till polackernas bomba kryptologiczna men designades för den mycket mer generella krabbabaserade dekrypteringen.

Bomben hjälpte till att identifiera hjulordningen , de initiala positionerna för rotorkärnorna och steckerpartnern för en angiven bokstav. Detta uppnåddes genom att undersöka alla 17 576 möjliga scrambler-positioner för en uppsättning hjulorder på en jämförelse mellan en spjälsäng och chiffertexten, för att eliminera möjligheter som motsäger Enigmas kända egenskaper. Med Gordon Welchmans ord "bombens uppgift var helt enkelt att reducera antagandena om hjulordning och scramblerpositioner som krävde 'ytterligare analys' till ett hanterbart antal."

De demonterbara trummorna på framsidan av bomben var anslutna identiskt till anslutningarna från Enigmas olika rotorer. Till skillnad från dem var dock ingångs- och utgångskontakterna för vänster och höger sida separata, vilket gjorde 104 kontakter mellan varje trumma och resten av maskinen. Detta gjorde att en uppsättning av scramblers kunde anslutas i serie med hjälp av 26-vägskablar. Elektriska anslutningar mellan de roterande trummornas ledningar och den bakre pluggplattan gjordes med hjälp av metallborstar. När bomben upptäckte en scrambler-position utan motsägelser, stannade den och operatören noterade positionen innan den startade om den.

Även om Welchman hade fått i uppdrag att studera Enigma trafikanropssignaler och diskriminanter, kände han till bombdesignen från Turing och tidigt på 1940, innan den första förproduktionsbomben levererades, visade han honom en idé för att öka dess effektivitet. Det utnyttjade ömsesidigheten i plugboard-anslutningar för att avsevärt minska antalet scrambler-inställningar som behövde övervägas ytterligare. Denna blev känd som diagonalbrädan och inkorporerades sedan med stor effekt i alla bomber.

En kryptoanalytiker skulle förbereda en krubba för jämförelse med chiffertexten. Detta var en komplicerad och sofistikerad uppgift, som senare tog amerikanerna lite tid att bemästra. Förutom spjälsängen måste ett beslut fattas om vilken av de många möjliga hjulbeställningarna som kunde utelämnas. Turings Banburismus användes för att göra denna stora ekonomi. Kryptanalytikern kompilerade sedan en meny som specificerade anslutningarna för kablarna till patchpanelerna på baksidan av maskinen, och ett särskilt brev vars steckerpartner söktes. Menyn speglade förhållandet mellan bokstäverna i krubban och de i chiffertexten. Några av dessa bildade slingor (eller stängningar som Turing kallade dem) på ett liknande sätt som de cykler som polackerna hade utnyttjat.

Plugboardets ömsesidiga karaktär innebar att ingen bokstav kunde kopplas till mer än en annan bokstav. När det fanns en motsägelse mellan två olika bokstäver som tydligen var partner med bokstaven i menyn, skulle bomben upptäcka detta och gå vidare. Om detta däremot skedde med en bokstav som inte ingick i menyn, kunde ett falskt stopp inträffa. Genom att förfina uppsättningen av stopp för vidare undersökning skulle kryptoanalytikern eliminera stopp som innehöll en sådan motsägelse. De andra plugboard-anslutningarna och inställningarna för alfabetringarna skulle sedan utarbetas innan scrambler-positionerna vid de möjliga sanna stopparna testades på Typex -maskiner som hade anpassats för att efterlikna Enigmas. Alla återstående stopp skulle korrekt dekryptera spjälsängen, men bara det sanna stoppet skulle producera den korrekta klartexten av hela meddelandet.

För att undvika att slösa bort knappa bombtider på menyer som sannolikt skulle ge ett för stort antal falska stopp, gjorde Turing en lång sannolikhetsanalys (utan några elektroniska hjälpmedel) av det uppskattade antalet stopp per rotororder. Det antogs som standardpraxis att endast använda menyer som beräknades producera högst fyra stopp per hjulbeställning . Detta tillät en spjälsäng på 8 bokstäver för en meny med tre stängningar, en spjälsäng på 11 bokstäver för en meny med två bokstäver och en spjälsäng på 14 bokstäver för en meny med endast en stängning. Om det inte fanns någon stängning krävdes minst 16 bokstäver i spjälsängen. Ju längre spjälsängen var, desto mer sannolikt var det dock att den mellersta rotorn skulle ha vänt .

Produktionsmodellen 3-rotor bomber innehöll 36 scramblers arrangerade i tre banker av tolv. Varje bank användes för en annan hjulorder genom att förse den med trummor som motsvarade Enigma-rotorerna som testades. Den första bomben fick namnet Victory och levererades till Bletchley Park den 18 mars 1940. Nästa, som inkluderade diagonalbrädan, levererades den 8 augusti 1940. Den kallades en spindelbomb och fick namnet Agnus Dei som snart blev Agnes och sedan Aggie . Produktionen av brittiska bomber var till en början relativt långsam, med endast fem bomber i bruk i juni 1941, 15 vid årsskiftet, 30 i september 1942, 49 i januari 1943 men så småningom 210 i slutet av kriget.

En förfining som utvecklades för användning på meddelanden från de nätverk som inte tillät plugboard ( Stecker ) anslutning av intilliggande bokstäver, var Consecutive Stecker Knock Out . Denna monterades på 40 bomber och gav en användbar minskning av antalet falska stopp.

Till en början drevs bomberna av före detta BTM-soldater, men i mars 1941 anlände den första avdelningen av medlemmar av Women's Royal Naval Service (känd som Wrens ) till Bletchley Park för att bli bomboperatörer. År 1945 fanns det omkring 2 000 gärdsmyg som sköt bomberna. På grund av risken för bombning var relativt få av bomberna lokaliserade i Bletchley Park. De två största utstationerna var vid Eastcote (ungefär 110 bomber och 800 Wrens) och Stanmore (ungefär 50 bomber och 500 Wrens). Det fanns också bombstationer vid Wavendon, Adstock och Gayhurst. Kommunikationen med Bletchley Park skedde via teleprinterlänkar .

När den tyska marinen började använda 4-rotor Enigmas, producerades ett sextiotal 4-rotor bomber vid Letchworth, några med hjälp av General Post Office . De NCR- tillverkade US Navy 4-rotorbomberna var dock mycket snabba och de mest framgångsrika. De användes flitigt av Bletchley Park över teleprinterlänkar (med den kombinerade chiffermaskinen ) till OP-20-G för både 3-rotor och 4-rotor jobb.

Luftwaffe Enigma

Även om den tyska armén, SS, polisen och järnvägen alla använde Enigma med liknande procedurer, var det Luftwaffe (flygvapnet) som var den första och mest fruktbara källan till Ultra intelligens under kriget. Meddelanden dekrypterades i Hut 6 på Bletchley Park och förvandlades till underrättelserapporter i Hut 3 . Nätverket med kodnamnet "Red" vid Bletchley Park bröts regelbundet och snabbt från 22 maj 1940 till slutet av fientligheterna. Faktum är att flygvapnets del av Hut 3 förväntade sig att den nya dagens Enigma-inställningar skulle ha etablerats i Hut 6 vid frukosttid. Den relativa lättheten att lösa detta nätverks inställningar var en produkt av rikliga spjälsängar och frekventa tyska driftmisstag. Luftwaffechefen Hermann Göring var känd för att använda den för triviala kommunikationer, inklusive att informera skvadronchefer för att se till att piloterna han skulle dekorera hade blivit ordentligt avlusade. Sådana meddelanden blev kända som "Göring funnies" för personalen på Bletchley Park. [ citat behövs ]

Abwehr Enigma

Dilly Knox sista stora kryptoanalytiska framgång, före hans alltför tidiga död i februari 1943, var att lösa Abwehr Enigma 1941. Avlyssningar av trafik som hade en 8-bokstavsindikatorsekvens före de vanliga 5-bokstavsgrupperna ledde till misstanken att en 4-bokstavsgrupp -rotormaskin användes. Antagandet gjordes korrekt att indikatorn bestod av en meddelandenyckel på fyra bokstäver som var krypterad två gånger. Maskinen i sig liknade en Model G Enigma , med tre konventionella rotorer, även om den inte hade ett pluggkort. Den huvudsakliga skillnaden mot modell G var att den var utrustad med en reflektor som fördes fram av stegmekanismen när den väl hade ställts in för hand till sitt utgångsläge (i alla andra varianter var reflektorn fixerad). Genom att samla in en uppsättning krypterade meddelandenycklar för en viss dag kunde cykler (eller lådor som Knox kallade dem) sättas ihop på ett liknande sätt som den metod som användes av polackerna på 1930-talet.

Knox kunde härleda, med hjälp av sin knäppningsprocedur , en del av ledningarna till rotorn som hade laddats i snabbläge den dagen. Gradvis kunde han härleda ledningarna till alla tre rotorerna. När det var gjort kunde han räkna ut kablaget till reflektorn. Att härleda indikatorinställningen för den dagen uppnåddes med Knoxs tidskrävande roddingprocedur . Detta innebar en hel del försök och misstag, fantasi och förmåga att lösa korsord, men fick hjälp av cillies .

Abwehr var det tyska överkommandots underrättelse- och kontraspionagetjänst . De spioner som den placerade i fiendens länder använde ett chiffer på lägre nivå (som bröts av Oliver Stracheys sektion på Bletchley Park) för sina sändningar. Men meddelandena återsändes sedan ofta ord för ord på Abwehrs interna Enigma-nätverk, vilket gav den bästa möjliga spjälsängen för att dechiffrera dagens indikatorinställning. Avlyssning och analys av Abwehr- sändningar ledde till det anmärkningsvärda tillståndet som gjorde det möjligt för MI5 att ge en kategorisk försäkran om att alla tyska spioner i Storbritannien kontrollerades som dubbelagenter som arbetade för de allierade under dubbelkorssystemet .

Tyska arméns gåta

Sommaren 1940 efter det fransk-tyska vapenstilleståndet , reste den mesta Army Enigma-trafiken med landlinjer snarare än radio och var därför inte tillgänglig för Bletchley Park. Luftstriden om Storbritannien var avgörande, så det var inte förvånande att koncentrationen av knappa resurser låg på Luftwaffe- och Abwehr -trafiken. Det var inte förrän i början av 1941 som de första inbrotten gjordes i tyska arméns Enigma-trafik, och det var våren 1942 innan den bröts på ett tillförlitligt sätt, om än ofta med viss fördröjning. Det är oklart om den tyska arméns Enigma-operatörer försvårade dechiffreringen genom att göra färre operativa misstag.

Den tyska flottan använde Enigma på samma sätt som den tyska armén och flygvapnet fram till 1 maj 1937 då de bytte till ett väsentligt annat system. Detta använde samma sorts inställningsblad men, viktigare, det inkluderade marknyckeln under en period av två, ibland tre dagar. Meddelandeinställningen gömdes i indikatorn genom att välja ett trigram från en bok ( Kengruppenbuch eller K-bok) och utföra en bigramsubstitution på den. Detta besegrade polackerna, även om de misstänkte någon sorts bigramsubstitution.

Proceduren för den sjösändande operatören var följande. Först valde de ett trigram från K-Book, säg YLA. De tittade sedan i lämpliga kolumner i K-Book och valde ett annat trigram, säg YVT, och skrev det i rutorna överst i meddelandeformuläret:

| . | Y | V | T |

| Y | L | A | . |

De fyllde sedan i "prickarna" med valfria bokstäver och sa:

| F | Y | V | T |

| Y | L | A | G |

Till slut slog de upp de vertikala bokstäverna i bigramtabellerna

och skrev ner de resulterande paren, UB, LK, RS och PW som sändes som två fyrabokstavsgrupper i början och slutet av det krypterade meddelandet. Den mottagande operatören utförde den omvända proceduren för att erhålla meddelandenyckeln för att ställa in sina Enigma-rotorer.

Förutom att dessa Kriegsmarine- procedurer var mycket säkrare än den tyska arméns och flygvapnets, introducerade den tyska flottan Enigma ytterligare tre rotorer (VI, VII och VIII), tidigt 1940. Valet av tre rotorer av åtta innebar att det fanns var totalt 336 möjliga permutationer av rotorer och deras positioner.

Alan Turing bestämde sig för att ta ansvar för den tyska flottan Enigma eftersom "ingen annan gjorde något åt det och jag kunde ha det för mig själv". Han etablerade Hut 8 med Peter Twinn och två "tjejer". Turing använde de indikatorer och meddelandeinställningar för trafik från 1–8 maj 1937 som polackerna hade räknat ut, och några mycket eleganta avdrag för att diagnostisera hela indikatorsystemet. Efter att meddelandena hade dechiffrerats översattes de för överföring till amiralitetet i Hut 4.

Det första avbrottet i krigstidstrafiken var i december 1939, in i signaler som hade avlyssnats i november 1938, när endast tre rotorer och sex stickproppskabel hade varit i bruk. Den använde "Forty Weepy Weepy" spjälsängar.

En tillfångatagen tysk Funkmaat ("radiooperatör") vid namn Meyer hade avslöjat att siffror nu stavas som ord. EINS, tyskan för "ett", var närvarande i ungefär 90 % av de äkta tyska marinens meddelanden. En EINS-katalog sammanställdes bestående av chiffreringen av EINS vid alla 105 456 rotorinställningar. Dessa jämfördes med chiffertexten och när man hittade matchningar gav ungefär en fjärdedel av dem rätt klartext. Senare automatiserades denna process i Mr Freeborns sektion med hjälp av Hollerith-utrustning . När marknyckeln var känd kunde denna EINS-ing-procedur ge tre bigram för borden som sedan gradvis sattes ihop.

Ytterligare framsteg krävde mer information från tyska Enigma-användare. Detta uppnåddes genom en rad nypor , fångst av Enigma-delar och kodböcker. Den första av dessa var den 12 februari 1940, när rotorerna VI och VII, vars ledningar vid den tiden var okända, fångades från den tyska ubåten U-33 , av minsveparen HMS Gleaner .

fångades den Narvik-bundna tyska patrullbåten VP2623 , förklädd till en holländsk trålare vid namn Polares , av HMS Griffin . Detta gav en bruksanvisning, kodboksblad och ett register över vissa sändningar, som gav kompletta spjälsängar. Detta bekräftade att Turings slutsatser om trigram/bigram-processen var korrekta och gjorde att totalt sex dagars meddelanden kunde brytas, den sista av dessa med den första av bomberna. Men de många möjliga rotorsekvenserna, tillsammans med ett fåtal användbara spjälsängar, gjorde att de metoder som användes mot arméns och flygvapnets Enigma-meddelanden hade mycket begränsat värde med avseende på marinens meddelanden.

I slutet av 1939 utökade Turing klockmetoden som uppfanns av den polske kryptoanalytikern Jerzy Różycki . Turings metod blev känd som " Banburismus ". Turing sa att i det skedet "var jag inte säker på att det skulle fungera i praktiken, och var faktiskt inte säker förrän några dagar faktiskt hade brutit." Banburismus använde stora kort tryckta i Banbury (därav Banburismus-namnet) för att upptäcka korrelationer och ett statistiskt poängsystem för att fastställa sannolika rotororder ( Walzenlage ) som skulle prövas på bomberna. Övningen sparade knappa bombtider och gjorde att fler meddelanden kunde attackeras. I praktiken kunde de 336 möjliga rotorbeställningarna reduceras till kanske 18 för att köras på bomberna. Kunskap om bigrammen var avgörande för Banburismus, och att bygga upp tabellerna tog lång tid. Denna brist på synliga framsteg ledde till att Frank Birch , chef för sjöfartssektionen, den 21 augusti 1940 skrev till Edward Travis , biträdande direktör för Bletchley Park:

"Jag är orolig för Naval Enigma. Jag har varit orolig länge, men har inte gillat att säga så mycket... Turing och Twinn är som människor som väntar på ett mirakel, utan att tro på mirakel..."

System för att fånga Enigma-material utformades inklusive, i september 1940, Operation Ruthless av befälhavarelöjtnant Ian Fleming (författare till James Bond- romanerna). När detta avbröts sa Birch till Fleming att "Turing och Twinn kom till mig som begravningsentreprenörer lurade på ett fint lik..."

Ett stort framsteg kom genom Operation Claymore , en kommandoräd på Lofotenöarna den 4 mars 1941. Den tyska beväpnade trålaren Krebs fångades, inklusive de fullständiga Enigma-nycklarna för februari, men inga bigramtabeller eller K-bok. Materialet var dock tillräckligt för att rekonstruera bigramtabellerna av "EINS-ing", och i slutet av mars var de nästan färdiga.

Banburismus började sedan bli extremt användbar. Hydda 8 byggdes ut och flyttades till 24-timmarsdrift och ett spjälsängsrum inrättades. Berättelsen om Banburismus för de kommande två åren handlade om att förbättra metoderna, om att kämpa för att få tillräckligt med personal och om en stadig ökning av den relativa och absoluta betydelsen av spjälsäng, eftersom det ökande antalet bomber gjorde att spjälsängarna kördes allt snabbare. Av värde under denna period var ytterligare "nypor" som de från de tyska väderfartygen München och Lauenburg och ubåtarna U-110 och U-559 .

Trots introduktionen av 4-rotor Enigma för Atlantic U-båtar visade sig analysen av trafik krypterad med 3-rotor Enigma vara av enormt värde för de allierade flottorna. Banburismus användes fram till juli 1943, då det blev mer effektivt att använda de många fler bomber som hade blivit tillgängliga.

Den 1 februari 1942 skilde sig Enigma-meddelandena till och från Atlantic U-boats, som Bletchley Park kallade ''Shark', avsevärt från resten av trafiken, som de kallade "Dolphin".

Detta berodde på att en ny Enigma-version hade tagits i bruk. Det var en utveckling av 3-rotorn Enigma med reflektorn ersatt av en tunn rotor och en tunn reflektor. Så småningom fanns det två fjärdepositionsrotorer som kallades Beta och Gamma och två tunna reflektorer, Bruno och Caesar som kunde användas i vilken kombination som helst. Dessa rotorer fördes inte fram av rotorn till höger, på det sätt som rotorerna I till VIII gjorde.

Introduktionen av den fjärde rotorn överraskade inte Bletchley Park, eftersom infångat material daterat januari 1941 hade hänvisat till dess utveckling som en anpassning av 3-rotorsmaskinen, med det fjärde rotorhjulet som ett reflektorhjul. På grund av operatörsfel hade ledningsdragningen för den nya fjärde rotorn redan utarbetats.

Denna stora utmaning kunde inte mötas genom att använda befintliga metoder och resurser av ett antal anledningar.

- Arbetet med Shark-chifferet skulle behöva vara oberoende av det fortsatta arbetet med meddelanden i Dolphin-chifferet.

- Att lösa Shark-nycklar på bomber med 3 rotorer skulle ha tagit 50 till 100 gånger så lång tid som ett genomsnittligt flygvapen- eller arméjobb.

- U-båtssängar vid den här tiden var extremt dåliga.

Det verkade därför som effektiva, snabba bomber med 4 rotorer var den enda vägen framåt. Detta var ett enormt problem och det gav en hel del problem. Arbetet på en höghastighetsmaskin hade påbörjats av Wynn-Williams från TRE sent 1941 och cirka nio månader senare började Harold Keen från BTM arbeta självständigt. Tidigt 1942 var Bletchley Park långt ifrån att ha en höghastighetsmaskin av något slag.

Så småningom, efter en lång period av oförmögen att dechiffrera U-båtmeddelanden, hittades en källa till spjälsängar. Detta var Kurzsignale (korta signaler) , en kod som den tyska flottan använde för att minimera varaktigheten av sändningar och därigenom minska risken för att bli lokaliserad med högfrekventa riktningssökningstekniker . Meddelanden var bara 22 tecken långa och användes för att rapportera iakttagelser av möjliga allierade mål. En kopia av kodboken hade fångats från U-110 den 9 maj 1941. Ett liknande kodningssystem användes för väderrapporter från U-båtar, Wetterkurzschlüssel, ( Weather Short Code Book). En kopia av detta hade fångats från U-559 den 29 eller 30 oktober 1942. Dessa korta signaler hade använts för att dechiffrera 3-rotor Enigma-meddelanden och det upptäcktes att den nya rotorn hade en neutral position där den, och dess matchning reflektor, betedde sig precis som en 3-rotor Enigma-reflektor. Detta gjorde det möjligt för meddelanden som hade krypterats i denna neutrala position att dechiffreras av en 3-rotorsmaskin och därmed dechiffreras av en standardbomb. Dechiffrerade korta signaler gav bra material för bombmenyer för Shark. Regelbunden dechiffrering av U-båtstrafik startade om i december 1942.

1940 ville Dilly Knox fastställa om den italienska flottan fortfarande använde samma system som han hade knäckt under det spanska inbördeskriget; han instruerade sina assistenter att använda rodding för att se om spjälsängen PERX ( per är italienska för "för" och X används för att ange ett mellanslag mellan ord) fungerade för den första delen av meddelandet. Efter tre månader var det ingen framgång, men Mavis Lever , en 19-årig student, fann att rodding producerade PERS för de första fyra bokstäverna i ett meddelande. Hon försökte sedan (mot order) bortom detta och fick PERSONALE (italienska för "personlig"). Detta bekräftade att italienarna verkligen använde samma maskiner och procedurer.

Det efterföljande brytandet av italienska flottans Enigma-chiffer ledde till betydande allierade framgångar. Chifferbrytningen maskerades genom att ett spaningsflygplan skickades till den kända platsen för ett krigsfartyg innan det attackerades, så att italienarna antog att det var så de hade upptäckts. Den kungliga flottans seger i slaget vid Cape Matapan i mars 1941 var avsevärt hjälpt av ultraintelligens erhållen från italienska flottans Enigma-signaler.

amerikanska bomber

Till skillnad från situationen i Bletchley Park, delade inte USA:s väpnade tjänster en kombinerad kryptoanalytisk tjänst. Innan USA gick med i kriget var det samarbete med Storbritannien, om än med en stor försiktighet från Storbritanniens sida på grund av den extrema betydelsen av att Tyskland och hennes allierade inte fick veta att dess koder bröts. Trots ett värdefullt samarbete mellan kryptoanalytikerna tog deras överordnade lite tid att uppnå en förtroendefull relation där både brittiska och amerikanska bomber användes till ömsesidig nytta.

I februari 1941 anlände kapten Abraham Sinkov och löjtnant Leo Rosen från den amerikanska armén, och löjtnanterna Robert Weeks och Prescott Currier från den amerikanska flottan, till Bletchley Park, med bland annat en kopia av den " lila" chiffermaskinen för Bletchley Parkens japanska avdelning i Hut 7 . De fyra återvände till Amerika efter tio veckor, med en marinradiostyrningsenhet och många dokument, inklusive en "pappersgåta".

Det främsta amerikanska svaret på 4-rotorn Enigma var den amerikanska flottans bomb, som tillverkades i mycket mindre begränsade anläggningar än vad som var tillgängligt i krigstida Storbritannien. Överste John Tiltman , som senare blev biträdande direktör vid Bletchley Park, besökte US Navy cryptanalysis office (OP-20-G) i april 1942 och erkände USA:s vitala intresse för att dechiffrera U-båtstrafik. Det akuta behovet, tvivel om den brittiska ingenjörsarbetet och långsamma framsteg fick USA att börja undersöka konstruktioner för en marinbomb, baserad på de fullständiga ritningarna och kopplingsscheman som mottogs av US Navy Lieutenants Robert Ely och Joseph Eachus vid Bletchley Park i juli 1942. Finansiering för hela 2 miljoner dollar, flottans utvecklingsinsats begärdes den 3 september 1942 och godkändes följande dag.

Befälhavare Edward Travis, biträdande direktör och Frank Birch , chef för den tyska sjöfartssektionen reste från Bletchley Park till Washington i september 1942. Med Carl Frederick Holden , USA:s direktör för sjökommunikation, upprättade de den 2 oktober 1942 ett avtal mellan Storbritannien och USA som kan ha "en starkare anspråk än BRUSA på att vara föregångaren till UKUSA-avtalet ", som det första avtalet "för att upprätta den speciella Sigint- relationen mellan de två länderna", och "det satte mönstret för UKUSA, genom att USA var mycket den seniora partnern i alliansen." Det etablerade ett förhållande av "fullständigt samarbete" mellan Bletchley Park och OP-20-G.

En helt elektronisk lösning på problemet med en snabb bomb övervägdes, men avvisades av pragmatiska skäl, och ett kontrakt tecknades med National Cash Register Corporation (NCR) i Dayton, Ohio . Detta etablerade United States Naval Computing Machine Laboratory . Ingenjörsutveckling leddes av NCR:s Joseph Desch , en briljant uppfinnare och ingenjör. Han hade redan arbetat med elektroniska räkneapparater.

Alan Turing, som hade skrivit ett memorandum till OP-20-G (förmodligen 1941), utstationerades till British Joint Staff Mission i Washington i december 1942, på grund av sin exceptionellt breda kunskap om bomberna och metoderna för deras användning. Han ombads titta på bomberna som byggdes av NCR och på säkerheten för viss utrustning för talchiffer under utveckling vid Bell Labs. Han besökte OP-20-G och gick till NCR i Dayton den 21 december. Han kunde visa att det inte var nödvändigt att bygga 336 bomber, en för varje möjlig rotorordning, genom att använda tekniker som Banburismus . Den initiala ordern skalades ner till 96 maskiner.

Den amerikanska flottans bomber använde trummor för Enigma-rotorerna på ungefär samma sätt som de brittiska bomberna, men var mycket snabbare. Den första maskinen färdigställdes och testades den 3 maj 1943. Snart var dessa bomber mer tillgängliga än de brittiska bomberna vid Bletchley Park och dess utstationer, och som en följd av detta togs de i bruk för såväl Hut 6 som Hut 8-arbete. Totalt tillverkades 121 marinens bomber. I Alexanders "Cryptographic History of Work on German Naval Enigma" skrev han följande.