Datorsäkerheten äventyras av hårdvarufel

Datorsäkerhet äventyras av hårdvarufel är en gren av datorsäkerhet som tillämpas på hårdvara. Syftet med datorsäkerhet inkluderar skydd av information och egendom från stöld, korruption eller naturkatastrofer , samtidigt som informationen och egendomen förblir tillgänglig och produktiv för de avsedda användarna. Sådan hemlig information skulle kunna hämtas på olika sätt. Den här artikeln fokuserar på hämtning av data tack vare missbrukad hårdvara eller hårdvarufel. Hårdvara kan missbrukas eller utnyttjas för att få hemlig data. Den här artikeln samlar huvudtyper av attacker som kan leda till datastöld.

Datorsäkerhet kan bestå av enheter, såsom tangentbord, bildskärmar eller skrivare (tack vare till exempel elektromagnetisk eller akustisk emanation) eller av komponenter i datorn, såsom minnet, nätverkskortet eller processorn (tack vare tids- eller temperaturanalyser) till exempel).

Enheter

Övervaka

Bildskärmen är den huvudsakliga enheten som används för att komma åt data på en dator. Det har visat sig att monitorer utstrålar eller reflekterar data om sin miljö, vilket potentiellt ger angripare tillgång till information som visas på monitorn.

Elektromagnetiska emanationer

Videodisplayenheter utstrålar:

- smalbandiga övertoner hos de digitala klocksignalerna;

- bredbandsövertoner för de olika "slumpmässiga" digitala signalerna såsom videosignalen.

Känd som komprometterande strålning eller TEMPEST -strålning, ett kodord för ett amerikanskt regeringsprogram som syftar till att attackera problemet, har den elektromagnetiska sändningen av data varit ett stort problem i känsliga datortillämpningar. Avlyssnare kan rekonstruera videoskärminnehåll från radiofrekvensemanationer. Varje (utstrålad) överton i videosignalen visar en anmärkningsvärd likhet med en TV-sändningssignal. Det är därför möjligt att rekonstruera bilden som visas på videodisplayenheten från den utstrålade emissionen med hjälp av en vanlig TV-mottagare. Om inga förebyggande åtgärder vidtas är det möjligt att avlyssna en videodisplayenhet på avstånd upp till flera hundra meter, med enbart en vanlig svart-vit TV-mottagare, en riktad antenn och en antennförstärkare. Det är till och med möjligt att hämta information från vissa typer av videodisplayenheter på ett avstånd av över 1 kilometer. Om mer sofistikerad mottagnings- och avkodningsutrustning används kan det maximala avståndet vara mycket större.

Kompromissande reflektioner

Det som visas av monitorn reflekteras på miljön. De tidsvarierande diffusa reflektionerna av ljuset som sänds ut av en CRT-monitor kan utnyttjas för att återställa den ursprungliga monitorbilden. Detta är en avlyssningsteknik för att spionera på avstånd på data som visas på en godtycklig datorskärm, inklusive de för närvarande vanliga LCD-skärmarna.

Tekniken utnyttjar reflektioner av skärmens optiska emanationer i olika objekt som man vanligtvis hittar i närheten av skärmen och använder dessa reflektioner för att återställa det ursprungliga skärmens innehåll. Sådana föremål inkluderar glasögon, tekannor, skedar, plastflaskor och till och med användarens öga. Den här attacken kan framgångsrikt monteras för att spionera på även små teckensnitt med hjälp av billig utrustning från hyllan (mindre än 1500 dollar) från ett avstånd på upp till 10 meter. Att förlita sig på dyrare utrustning tillät att utföra denna attack på över 30 meters avstånd, vilket visar att liknande attacker är möjliga från andra sidan gatan eller från en byggnad i närheten.

Många föremål som kan finnas på en vanlig arbetsplats kan utnyttjas för att hämta information på en dators skärm av en utomstående. Särskilt goda resultat erhölls från reflektioner i en användares glasögon eller en tekanna placerad på skrivbordet bredvid skärmen. Reflektioner som härrör från användarens öga ger också bra resultat. Ögon är dock svårare att spionera på på avstånd eftersom de är föremål som rör sig snabbt och kräver långa exponeringstider. Att använda dyrare utrustning med lägre exponeringstider hjälper till att åtgärda detta problem.

De reflektioner som samlats in från böjda ytor på näraliggande föremål utgör verkligen ett avsevärt hot mot konfidentialiteten för data som visas på skärmen. Att helt ogiltigförklara detta hot utan att samtidigt dölja skärmen för den legitima användaren verkar svårt, utan att använda gardiner på fönstren eller liknande former av stark optisk skärmning. De flesta användare kommer dock inte att vara medvetna om denna risk och kanske inte är villiga att stänga gardinerna på en trevlig dag. Reflexionen av ett objekt, en datorskärm, i en böjd spegel skapar en virtuell bild som är placerad bakom den reflekterande ytan. För en platt spegel har den här virtuella bilden samma storlek och är placerad bakom spegeln på samma avstånd som originalobjektet. För böjda speglar är situationen dock mer komplex.

Tangentbord

Elektromagnetiska emanationer

Datortangentbord används ofta för att överföra konfidentiell data som lösenord. Eftersom de innehåller elektroniska komponenter avger tangentbord elektromagnetiska vågor. Dessa utstrålningar kan avslöja känslig information som tangenttryckningar. Elektromagnetiska strålar har visat sig utgöra ett säkerhetshot mot datorutrustning. Bilden nedan visar hur en tangenttryckning hämtas och vilket material som behövs.

Tillvägagångssättet är att få den råa signalen direkt från antennen och att bearbeta hela det infångade elektromagnetiska spektrumet. Tack vare denna metod har fyra olika typer av kompromitterande elektromagnetiska strålar detekterats, genererade av trådbundna och trådlösa tangentbord. Dessa utsläpp leder till en hel eller partiell återhämtning av tangenttryckningarna. Den bästa praktiska attacken återställde helt 95 % av tangenttryckningarna på ett PS/2-tangentbord på ett avstånd på upp till 20 meter, även genom väggar. Eftersom varje tangentbord har ett specifikt fingeravtryck baserat på klockfrekvensinkonsekvenserna, kan det bestämma källtangentbordet för en kompromitterande emanation, även om flera tangentbord från samma modell används samtidigt.

De fyra olika sätten att kompromissa med elektromagnetiska strålningar beskrivs nedan.

The Falling Edge Transition Technique

När en tangent trycks ned, släpps eller hålls nere skickar tangentbordet ett paket med information som kallas en skanningskod till datorn. Protokollet som används för att överföra dessa skanningskoder är en dubbelriktad seriell kommunikation, baserad på fyra ledningar: Vcc (5 volt), jord, data och klocka. Klock- och datasignaler genereras identiskt. Följaktligen är den detekterade kompromitterande emanationen kombinationen av båda signalerna. Kanterna på data och klocklinjer är emellertid inte överlagrade. Således kan de enkelt separeras för att erhålla oberoende signaler.

Den generaliserade övergångstekniken

Falling Edge Transition-attacken är begränsad till en partiell återställning av tangenttryckningarna. Detta är en betydande begränsning. GTT är en förbättrad övergångsattack med fallande kant, som återställer nästan alla tangenttryckningar. Faktum är att mellan två spår finns det exakt en datastigande kant. Om angripare kan upptäcka denna övergång kan de helt återställa tangenttryckningarna.

Moduleringstekniken

Övertoner som äventyrar elektromagnetiska emissioner kommer från oavsiktliga emanationer såsom strålning som sänds ut av klockan, icke-linjära element, överhörning, markföroreningar etc. Att teoretiskt bestämma orsakerna till dessa komprometterande strålningar är en mycket komplex uppgift. Dessa övertoner motsvarar en bärvåg på cirka 4 MHz, vilket med stor sannolikhet är den interna klockan i mikrokontrollern inuti tangentbordet. Dessa övertoner är korrelerade med både klock- och datasignaler, som beskriver modulerade signaler (i amplitud och frekvens) och hela tillståndet för både klock- och datasignaler. Detta betyder att avsökningskoden kan återställas fullständigt från dessa övertoner.

Matrisskanningstekniken

Tangentbordstillverkarna ordnar tangenterna i en matris. Tangentbordskontrollern, ofta en 8-bitars processor, analyserar kolumner en efter en och återställer tillståndet för 8 nycklar på en gång. Denna matrisskanningsprocess kan beskrivas som 192 nycklar (vissa tangenter får inte användas, till exempel moderna tangentbord använder 104/105 tangenter) ordnade i 24 kolumner och 8 rader. Dessa kolumner pulsas kontinuerligt en i taget i minst 3μs. Således kan dessa ledningar fungera som en antenn och generera elektromagnetiska strålar. Om en angripare kan fånga dessa emanationer kan han enkelt återställa kolumnen för den nedtryckta tangenten. Även om denna signal inte fullständigt beskriver den nedtryckta knappen, ger den fortfarande partiell information om den överförda skanningskoden, dvs kolumnnumret.

Observera att matrisskanningsrutinen löper kontinuerligt. När ingen knapp trycks in har vi fortfarande en signal som består av flera ekvidistanta toppar. Dessa emanationer kan användas för att fjärrupptäcka närvaron av drivna datorer. När det gäller trådlösa tangentbord kan den trådlösa databurstöverföringen användas som en elektromagnetisk trigger för att detektera exakt när en tangent trycks ned, medan matrisskanningsemanationerna används för att bestämma kolumnen den tillhör.

Sammanfattning

Vissa tekniker kan bara riktas mot vissa tangentbord. Den här tabellen sammanfattar vilken teknik som kan användas för att hitta tangenttryckningar för olika typer av tangentbord.

| Teknikens namn | Kabelanslutet tangentbord | Laptop tangentbord | Trådlöst tangentbord |

|---|---|---|---|

| Falling Edge Transition Technique | Ja | Ja | |

| Generaliserad övergångsteknik | Ja | Ja | |

| Moduleringsteknik | Ja | Ja | |

| Matrisskanningsteknik | Ja | Ja | Ja |

I sin uppsats som heter "Compromising Electromagnetic Emanations of Wired and Wireless Keyboards" testade Martin Vuagnoux och Sylvain Pasini 12 olika tangentbordsmodeller, med PS/2, USB-kontakter och trådlös kommunikation i olika uppsättningar: en semi-okofri kammare, ett litet kontor, ett angränsande kontor och en lägenhet i en byggnad. Tabellen nedan visar deras resultat.

| Typ av tangentbord | Antal testade tangentbord | FETT | GTT | MT | MST |

|---|---|---|---|---|---|

| PS/2 | 7 | 7/7 | 6/7 | 4/7 | 5/7 |

| USB | 2 | 0/2 | 0/2 | 0/2 | 2/2 |

| Bärbar dator | 2 | 1/2 | 1/2 | 0/2 | 2/2 |

| Trådlös | 1 | 0/1 | 0/1 | 0/1 | 1/1 |

Akustiska utstrålningar

Attacker mot emanationer orsakade av mänsklig typning har väckt intresse de senaste åren. I synnerhet visade verk att akustiska utstrålningar från tangentbordet läcker information som kan utnyttjas för att rekonstruera den maskinskrivna texten.

PC-tangentbord, notebook-tangentbord är sårbara för attacker baserat på att differentiera ljudet från olika tangenter. Denna attack tar som ingång en ljudsignal som innehåller en inspelning av ett enda ord som skrivits av en enda person på ett tangentbord, och en ordbok. Det antas att det maskinskrivna ordet finns i ordboken. Syftet med attacken är att rekonstruera det ursprungliga ordet från signalen. Denna attack tar som ingång en 10-minuters ljudinspelning av en användare som skriver engelsk text med hjälp av ett tangentbord och sedan återställer upp till 96 % av de inskrivna tecknen. Denna attack är billig eftersom den andra hårdvaran som krävs är en parabolisk mikrofon och icke-invasiv eftersom den inte kräver fysiskt intrång i systemet. Attacken använder ett neuralt nätverk för att känna igen tangenten som trycks ned. Den kombinerar signalbehandling och effektiva datastrukturer och algoritmer för att framgångsrikt rekonstruera enstaka ord på 7-13 tecken från en inspelning av klicken som gjordes när du skrev dem på ett tangentbord. Ljudet av klick kan skilja sig något från tangent till tangent, eftersom tangenterna är placerade på olika positioner på tangentbordsplattan, även om klicken från olika tangenter låter som det mänskliga örat.

I genomsnitt fanns det bara 0,5 felaktiga igenkänningar per 20 klick, vilket visar tangentbordets exponering för avlyssning med denna attack. Attacken är mycket effektiv och tar under 20 sekunder per ord på en vanlig PC. En framgångsfrekvens på 90 % eller bättre för att hitta rätt ord för ord med 10 eller fler tecken, och en framgångsfrekvens på 73 % för alla ord som testats. I praktiken kan en mänsklig angripare vanligtvis avgöra om texten är slumpmässig. En angripare kan också identifiera tillfällen då användaren skriver in användarnamn och lösenord. Korta ljudsignaler innehållande ett enda ord, med sju eller fler tecken långa övervägdes. Det betyder att signalen bara är några sekunder lång. Sådana korta ord väljs ofta som lösenord. De dominerande faktorerna som påverkar attackens framgång är ordlängden, och ännu viktigare, antalet upprepade tecken i ordet.

Detta är en procedur som gör det möjligt att effektivt avslöja ett ord från ljudinspelningar av tangentbordsklickljud. På senare tid demonstrerades att extrahera information från en annan typ av emanationer: akustiska emanationer från mekaniska enheter som matrisskrivare.

Videoavlyssning på tangentbordet

Även om det kan tyckas vara en lätt uppgift att extrahera privat information genom att se någon skriva på ett tangentbord, blir det extremt utmanande om det måste automatiseras. Ett automatiserat verktyg behövs dock vid långvariga övervakningsprocedurer eller lång användaraktivitet, eftersom en människa bara kan rekonstruera ett fåtal tecken per minut. Tidningen "ClearShot: Avlyssning på tangentbordsinmatning från video" presenterar ett nytt tillvägagångssätt för att automatiskt återställa texten som skrivs på ett tangentbord, baserat enbart på en video där användaren skriver.

Att automatiskt känna igen tangenterna som trycks ned av en användare är ett svårt problem som kräver sofistikerad rörelseanalys. Experiment visar att för en människa krävs långa timmar av slowmotion-analys av videon att rekonstruera några meningar. Angriparen kan installera en övervakningsenhet i offrets rum, kan ta kontroll över en befintlig kamera genom att utnyttja en sårbarhet i kamerans kontrollprogramvara eller helt enkelt rikta en mobiltelefon med en integrerad kamera mot den bärbara datorns tangentbord när offret är arbeta i ett offentligt rum.

Balzarottis analys är uppdelad i två huvudfaser (figur nedan). Den första fasen analyserar videon som spelats in av kameran med hjälp av datorseendetekniker. För varje bildruta i videon beräknar datorseendeanalysen uppsättningen tangenter som troligen trycktes ned, uppsättningen tangenter som absolut inte trycktes ned och positionen för mellanslagstecken. Eftersom resultaten av denna fas av analysen är bullriga, en andra fas , kallad textanalysen. Målet med denna fas är att ta bort fel med både språk- och sammanhangskänsliga tekniker. Resultatet av denna fas är den rekonstruerade texten, där varje ord representeras av en lista över möjliga kandidater, rangordnade efter sannolikhet.

Skrivare

Akustiska utstrålningar

Med akustiska utstrålningar är en attack som återställer vad en matrisskrivare som bearbetar engelsk text är möjlig att skriva ut. Den är baserad på en registrering av ljudet som skrivaren gör, om mikrofonen är tillräckligt nära den. Denna attack återställer upp till 72 % av de utskrivna orden, och upp till 95 % om kunskapen om texten görs, med en mikrofon på ett avstånd av 10 cm från skrivaren.

Efter en första träningsfas ("a" på bilden nedan) är attacken ("b" på bilden nedan) helt automatiserad och använder en kombination av maskininlärning, ljudbehandling och taligenkänningstekniker, inklusive spektrumfunktioner, Hidden Markov Modeller och linjär klassificering. Den grundläggande anledningen till att rekonstruktionen av den tryckta texten fungerar är att det avgivna ljudet blir högre om fler nålar träffar papperet vid en given tidpunkt. Det finns en korrelation mellan antalet nålar och intensiteten av den akustiska emanationen.

En utbildningsfas genomfördes där ord från en ordbok skrivs ut och karaktäristiska ljuddrag för dessa ord extraheras och lagras i en databas. De tränade karakteristiska egenskaperna användes för att känna igen den tryckta engelska texten. Men denna uppgift är inte trivial. Stora utmaningar inkluderar:

- Identifiera och extrahera ljudfunktioner som på lämpligt sätt fångar den akustiska emanationen från matrisskrivare;

- Kompenserar för de suddiga och överlappande egenskaperna som induceras av den avsevärda avklingningstiden för emanationerna;

- Identifiera och eliminera felaktigt igenkända ord för att öka den totala andelen korrekt identifierade ord (igenkänningsgrad).

Datorkomponenter

Nätverkskort

Timing attack

Att tajma attacker gör det möjligt för en angripare att extrahera hemligheter som bevaras i ett säkerhetssystem genom att observera den tid det tar för systemet att svara på olika frågor.

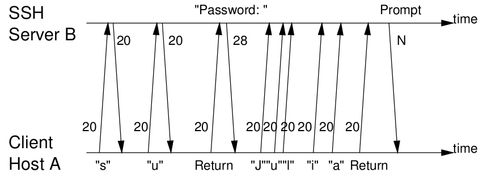

SSH är designat för att tillhandahålla en säker kanal mellan två värdar. Trots krypterings- och autentiseringsmekanismerna den använder har SSH svagheter. I interaktivt läge skickas varje enskild tangenttryckning som en användare skriver till fjärrmaskinen i ett separat IP-paket omedelbart efter att tangenten har tryckts ned, vilket läcker tidsinformationen mellan tangenttryckningar för användarnas skrivning. Nedan representerar bilden kommandot su som bearbetas genom en SSH-anslutning.

En mycket enkel statistisk teknik räcker för att avslöja känslig information som längden på användarnas lösenord eller till och med root-lösenord. Genom att använda avancerade statistiska tekniker för tidsinformation som samlas in från nätverket kan avlyssnaren lära sig betydande information om vad användare skriver i SSH-sessioner. Eftersom tiden det tar för operativsystemet att skicka ut paketet efter tangenttryckningen i allmänhet är försumbar jämfört med mellantangenttryckningens timing, möjliggör detta också för en avlyssnare att lära sig de exakta mellantangenttryckningstiderna för användarnas inskrivning från paketens ankomsttider.

Minne

Fysisk kemi

Dataremanensproblem påverkar inte bara uppenbara områden som RAM och icke-flyktiga minnesceller utan kan också uppstå i andra delar av enheten genom hot-carrier-effekter (som ändrar egenskaperna hos halvledarna i enheten) och olika andra effekter som är undersökt vid sidan av de mer uppenbara minnescellsremanensproblemen. Det är möjligt att analysera och återställa data från dessa celler och från halvledarenheter i allmänhet långt efter att det (i teorin) borde ha försvunnit.

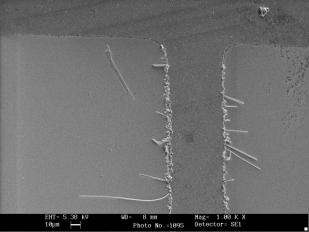

Elektromigrering, vilket innebär att fysiskt flytta atomen till nya platser (för att fysiskt ändra själva enheten) är en annan typ av attack. Det involverar omlokalisering av metallatomer på grund av höga strömtätheter, ett fenomen där atomer förs med av en "elektronvind" i motsatt riktning mot den konventionella strömmen, vilket skapar tomrum vid den negativa elektroden och kullar och morrhår vid den positiva elektroden . Tomrumsbildning leder till en lokal ökning av strömtätheten och Joule-uppvärmning (samverkan mellan elektroner och metalljoner för att producera termisk energi), vilket ger ytterligare elektromigrationseffekter. När den yttre stressen avlägsnas tenderar det störda systemet att slappna av tillbaka till sitt ursprungliga jämviktstillstånd, vilket resulterar i ett tillbakaflöde som läker en del av elektromigreringsskadorna. På lång sikt kan detta dock orsaka enhetsfel, men i mindre extrema fall tjänar det helt enkelt till att ändra en enhets funktionsegenskaper på märkbara sätt.

Till exempel leder utgrävningarna av tomrum till ökat ledningsmotstånd och tillväxten av morrhår leder till kontaktbildning och strömläckage. Ett exempel på en ledare som uppvisar morrhårstillväxt på grund av elektromigration visas i figuren nedan:

Ett exempel som uppvisar tomrumsbildning (i detta fall tillräckligt allvarligt för att ha lett till fullständigt fel) visas i denna figur:

Temperatur

Tvärtemot vad många tror, behåller DRAM-minnen som används i de flesta moderna datorer sitt innehåll i flera sekunder efter strömavbrott, även vid rumstemperatur och även om de tas bort från ett moderkort.

Många produkter gör kryptografiska och andra säkerhetsrelaterade beräkningar med hjälp av hemliga nycklar eller andra variabler som utrustningens operatör inte får kunna läsa ut eller ändra. Den vanliga lösningen är att de hemliga uppgifterna förvaras i ett flyktigt minne inuti ett manipuleringsavkännande hölje. Säkerhetsprocessorer lagrar vanligtvis hemligt nyckelmaterial i statiskt RAM, från vilket strömmen tas bort om enheten manipuleras. Vid temperaturer under -20 °C kan innehållet i SRAM 'frysas'. Det är intressant att veta under vilken tidsperiod en statisk RAM-enhet kommer att behålla data när strömmen har tagits bort. Låga temperaturer kan öka datalagringstiden för SRAM till många sekunder eller till och med minuter.

Läs- och skrivfunktioner tack vare FireWire

Maximillian Dornseif presenterade en teknik i dessa bilder , som låter honom ta kontrollen över en Apple-dator tack vare en iPod. Attackerna behövde en första generisk fas där iPod-mjukvaran modifierades så att den beter sig som master på FireWire-bussen. Sedan hade iPod full läs-/skrivåtkomst på Apple-datorn när iPod var ansluten till en FireWire-port. FireWire används av: ljudenheter, skrivare, skannrar, kameror, gps, etc. I allmänhet har en enhet som är ansluten med FireWire full åtkomst (läs/skriv). Faktum är att OHCI Standard (FireWire-standard) lyder:

Fysiska förfrågningar, inklusive fysisk läsning, fysisk skriv- och låsförfrågningar till vissa CSR-register (avsnitt 5.5), hanteras direkt av värdstyrenheten utan hjälp av systemprogramvara.

— OHCI-standard

Så alla enheter som är anslutna med FireWire kan läsa och skriva data i datorns minne. Till exempel kan en enhet:

- Ta tag i skärmens innehåll;

- Sök bara i minnet efter strängar som inloggning, lösenord;

- Skanna efter möjligt nyckelmaterial;

- Sök efter kryptografiska nycklar lagrade i RAM;

- Analysera hela det fysiska minnet för att förstå logisk minneslayout.

eller

- förstöra minnet;

- Ändra innehåll på skärmen;

- Ändra UID/GID för en viss process ;

- Injicera kod i en process;

- Injicera en ytterligare process.

Processor

Cache-attack

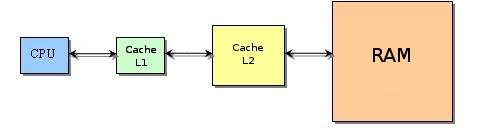

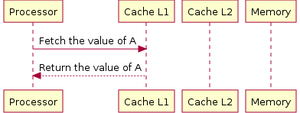

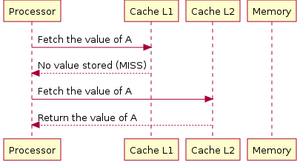

För att öka beräkningskraften är processorer i allmänhet utrustade med ett cacheminne som minskar minnesåtkomstfördröjningen. Nedan visar figuren hierarkin mellan processorn och minnet. Först letar processorn efter data i cachen L1, sedan L2 och sedan i minnet.

När data inte finns där processorn letar efter kallas det en cache-miss. Nedan visar bilder hur processorn hämtar data när det finns två cachenivåer.

Tyvärr innehåller cacher bara en liten del av applikationsdata och kan introducera ytterligare latens till minnestransaktionen i händelse av en miss. Detta innebär också ytterligare energiförbrukning som beror på aktiveringen av minnesenheter nere i minneshierarkin. Missstraffet har redan använts för att attackera symmetriska krypteringsalgoritmer, som DES. Den grundläggande idén som föreslås i detta dokument är att tvinga fram en cachemiss medan processorn exekverar AES-krypteringsalgoritmen på en känd vanlig text. Attackerna tillåter en oprivilegierad process att attackera andra processer som körs parallellt på samma processor, trots partitioneringsmetoder som minnesskydd, sandlådor och virtualisering.

Timing attack

Genom att noggrant mäta den tid som krävs för att utföra operationer med privata nyckel kan angripare hitta fasta Diffie-Hellman-exponenter , faktorisera RSA- nycklar och bryta andra kryptosystem. Mot ett sårbart system är attacken beräkningsmässigt billig och kräver ofta endast känd chiffertext. Attacken kan behandlas som ett signaldetekteringsproblem. Signalen består av tidsvariationen på grund av målexponentbiten, och brus är resultatet av mätnoggrannheter och tidsvariationer på grund av okända exponentbitar. Egenskaperna för signalen och bruset bestämmer antalet tidsmätningar som krävs för attacken. Tidsattacker kan potentiellt användas mot andra kryptosystem, inklusive symmetriska funktioner.

Upptrappning av privilegier

En enkel och generisk processorbakdörr kan användas av angripare som ett sätt att eskalera privilegier för att komma till privilegier motsvarande de för ett givet operativsystem som körs. Dessutom kan en icke-privilegierad process för en av de icke-privilegierade inbjudna domänerna som körs ovanpå en virtuell maskinövervakare få privilegier motsvarande de för den virtuella maskinövervakaren.

Loïc Duflot studerade Intel-processorer i tidningen " CPU-buggar, CPU-bakdörrar och konsekvenser för säkerheten" ; han förklarar att processorn definierar fyra olika privilegieringar numrerade från 0 (mest privilegierad) till 3 (minst privilegierad). Kärnkod körs vanligtvis i ring 0, medan användarutrymmeskod vanligtvis körs i ring 3. Användningen av vissa säkerhetskritiska instruktioner för monteringsspråk är begränsad till ring 0-kod. För att eskalera privilegier genom bakdörren måste angriparen:

- aktivera bakdörren genom att placera processorn i önskat läge;

- injicera kod och kör den i ring 0 ;

- gå tillbaka till ring 3 för att återställa systemet till ett stabilt tillstånd. Faktum är att när koden körs i ring 0, fungerar inte systemanrop: Att lämna systemet i ring 0 och köra ett slumpmässigt systemanrop (typiskt exit() kommer sannolikt att krascha systemet.

Bakdörrarna som Loïc Duflot presenterar är enkla eftersom de bara modifierar beteendet hos tre assemblerspråksinstruktioner och har väldigt enkla och specifika aktiveringsvillkor, så att det är mycket osannolikt att de aktiveras av misstag. Nya uppfinningar har börjat rikta in sig på dessa typer av processorbaserade eskaleringsattacker.

Bibliografi

Akustisk

- Asonov, D.; Agrawal, R. (2004). "Kangentbords akustiska utstrålningar". IEEE Symposium on Security and Privacy, 2004. Proceedings. 2004 . Proceedings 2004 IEEE Symposium on Security and Privacy . s. 3–11. CiteSeerX 10.1.1.89.8231 . doi : 10.1109/SECPRI.2004.1301311 . ISBN 978-0-7695-2136-7 . ISSN 1081-6011 . S2CID 216795 .

- Zhuang, Li; Zhou, Feng; Tygar, JD (2005). "Kangentbords akustiska utstrålningar återbesöks". ACM Transactions on Information and System Security (TISSEC) . Handlingar från den 12:e ACM-konferensen om dator- och kommunikationssäkerhet. ACM-transaktioner på informationssystem . Vol. 13, nr. 1. Alexandria, Virginia, USA: ACM New York, NY, USA. s. 373–382. CiteSeerX 10.1.1.117.5791 . doi : 10.1145/1609956.1609959 . ISBN 978-1-59593-226-6 . ISSN 1094-9224 .

- Berger, Yigael; Ull, Avishai; Yeredor, Arie (2006). "Ordboksattacker med akustiska utstrålningar på tangentbordet". Handlingar från den 13:e ACM-konferensen om dator- och kommunikationssäkerhet – CCS '06 . Handlingar från den 13:e ACM-konferensen om dator- och kommunikationssäkerhet . Alexandria, Virginia, USA: ACM New York, NY, USA. s. 245–254. CiteSeerX 10.1.1.99.8028 . doi : 10.1145/1180405.1180436 . ISBN 978-1-59593-518-2 . S2CID 2596394 .

- Backes, Michael; Dürmuth, Markus; Gerling, Sebastian; Pinkal, Manfred; Sporleder, Caroline (2010), "Acoustic Side-Channel Attacks on Printers" (PDF) , Proceedings of the 19th USENIX Security Symposium , Washington, DC, ISBN 978-1-931971-77-5

Cache-attack

- Osvik, Dag Arne; Shamir, Adi; Tromer, Eran (2006). "Cache-attacker och motåtgärder: fallet med AES". Ämnen i kryptologi – CT-RSA 2006 . Ämnen i kryptologi CT-RSA . Föreläsningsanteckningar i datavetenskap. Vol. 3860. San Jose, Kalifornien, USA: Springer-Verlag Berlin, Heidelberg. s. 1–20. CiteSeerX 10.1.1.60.1857 . doi : 10.1007/11605805_1 . ISBN 978-3-540-31033-4 . ISSN 0302-9743 .

- Page, Daniel (2005), "Partitionerad cachearkitektur som en sidokanalförsvarsmekanism" (PDF) , Cryptology ePrint Archive

- Bertoni, Guido; Zaccaria, Vittorio; Breveglieri, Luca; Monchiero, Matteo; Palermo, Gianluca (2005). "AES-kraftattack baserad på inducerad cachemiss och motåtgärd" ( PDF) . Internationell konferens om informationsteknologi: kodning och beräkning (ITCC'05) – Volym II . Internationell konferens om informationsteknologi: kodning och beräkning (ITCC'05) . Vol. 1. Washington, DC, USA: IEEE Computer Society, Los Alamitos, Kalifornien, USA. s. 586–591. CiteSeerX 10.1.1.452.3319 . doi : 10.1109/ITCC.2005.62 . ISBN 978-0-7695-2315-6 . S2CID 9364961 .

Kemisk

- Gutmann, Peter (2001), "Dataremanence in Semiconductor Devices" (PDF) , Proceedings of the 10th Conference on USENIX Security Symposium SSYM'01 , USENIX Association Berkeley, Kalifornien, USA, vol. 10, sid. 4, arkiverad från originalet (PDF) 2007-02-21 , hämtad 2010-12-13

Elektromagnetisk

- Kuhn, Markus G.; Anderson, Ross J. (1998). "Soft Tempest: Hidden Data Transmission Using Electromagnetic Emanations". Informationsgömma . Föreläsningsanteckningar i datavetenskap . Föreläsningsanteckningar i datavetenskap. Vol. 1525. s. 124–142. CiteSeerX 10.1.1.64.6982 . doi : 10.1007/3-540-49380-8_10 . ISBN 978-3-540-65386-8 .

- Van Eck, Wim; Laborato, Neher (1985), "Electromagnetic Radiation from Video Display Units: An Eavesdropping Risk?" , Datorer och säkerhet , vol. 4, nr. 4, s. 269–286, CiteSeerX 10.1.1.35.1695 , doi : 10.1016/0167-4048(85)90046-X

- Kuhn, Markus G. (2002). "Optiska tidsdomänavlyssningsrisker för CRT-skärmar" . Proceedings 2002 IEEE Symposium on Security and Privacy . Proceedings of the 2002 IEEE Symposium on Security and Privacy . s. 3–. CiteSeerX 10.1.1.7.5870 . doi : 10.1109/SECPRI.2002.1004358 . ISBN 978-0-7695-1543-4 . S2CID 2385507 .

- Vuagnoux, Martin; Pasini, Sylvain (2009), "Compromising electromagnetic emanations of trådade och trådlösa tangentbord" (PDF) , In Proceedings of the 18th Conference on USENIX Security Symposium (SSYM'09) , s. 1–16

- Backes, Michael; Dürmuth, Markus; Unruh, Dominique (2008). "Optiska tidsdomänavlyssningsrisker för CRT-skärmar" ( PDF) . Kompromissa med reflektioner-eller-hur man läser LCD-skärmar runt hörnet . Proceedings of the IEEE Symposium on Security and Privacy . Oakland, Kalifornien, USA. s. 158–169. CiteSeerX 10.1.1.7.5870 . doi : 10.1109/SECPRI.2002.1004358 . ISBN 978-0-7695-3168-7 . S2CID 2385507 .

FireWire

- Dornseif, Maximillian (2004), "0wned by an iPod" (PDF) , PacSec

- Dornseif, Maximillian (2005), "FireWire all your memory are belong to us" (PDF) , CanSecWest , arkiverad från originalet (PDF) 2009-12-29 , hämtad 2010-12-17

Processorbugg och bakdörrar

- Duflot, Loïc (2008). "CPU-buggar, CPU-bakdörrar och konsekvenser för säkerheten". Datorsäkerhet - ESORICS 2008 . ESORICS '08 Proceedings of the 13th European Symposium on Research in Computer Security: Computer Security . Föreläsningsanteckningar i datavetenskap. Vol. 5283. s. 580–599. doi : 10.1007/978-3-540-88313-5_37 . ISBN 978-3-540-88312-8 .

- Duflot, Loïc (2008), "Using CPU System Management Mode to Circuit Operating System Security Functions" (PDF) , Proceedings of CanSecWest , s. 580–599, arkiverad från originalet (PDF) 2006-05-26

- Waksman, Adam (2010), "Tamper Evident Microprocessors" (PDF) , Proceedings of the IEEE Symposium on Security and Privacy , Oakland, Kalifornien, arkiverad från originalet (PDF) 2013-09-21

Temperatur

- Skorobogatov, Sergei (2002), "Lågtemperaturdataremanens i statiskt RAM" (PDF) , Teknisk rapport - University of Cambridge. Computer Laboratory , Cambridge, Storbritannien: University of Cambridge Computer Laboratory, ISSN 1476-2986

- Halderman, J. Alex; Schoen, Seth D.; Heninger, Nadia ; Clarkson, William; Paul, William; Calandrino, Joseph A.; Feldman, Ariel J.; Appelbaum, Jacob; Felten, Edward W. (2008). "Att vi inte kommer ihåg: Kallstartsattacker på krypteringsnycklar". ACM:s kommunikation – Säkerhet i webbläsaren (PDF) . Handlingar av USENIX Security Symposium . Vol. 52. ACM New York, New York, USA. s. 45–60. doi : 10.1145/1506409.1506429 . ISBN 978-1-931971-60-7 . ISSN 0001-0782 . S2CID 7770695 . Arkiverad från originalet (PDF) 2011-09-04.

Tajming av attacker

- Song, Dawn Xiaodong; Wagner, David; Tian, Xuqing (2001), "Tidsanalys av tangenttryckningar och timingattacker på SSH" (PDF) , Proceedings of the 10th Conference on USENIX Security Symposium , Washington, DC, USA: USENIX Association Berkeley, Kalifornien, USA, vol. 10, s. 337–352

- Kocher, Paul C. (1996). "Tajma attacker på implementeringar av Diffie-Hellman, RSA, DSS och andra system". Framsteg inom kryptologi – CRYPTO '96 . Handlingar från den 16:e årliga internationella kryptologikonferensen om framsteg inom kryptologi – CRYPTO '96 . Föreläsningsanteckningar i datavetenskap. Vol. 1109. Santa Barbara, Kalifornien, USA: Springer-Verlag, London, Storbritannien. s. 104–113. CiteSeerX 10.1.1.40.5024 . doi : 10.1007/3-540-68697-5_9 . ISBN 978-3-540-61512-5 .

- Brumley, David; Boneh, Dan (2003), "Fjärråttacker är praktiska" (PDF) , Proceedings of the 12th Conference on USENIX Security Symposium SSYM'03 , Washington, DC, USA: USENIX Association Berkeley, Kalifornien, USA, vol. 12, nr. 5, sid. 701, CiteSeerX 10.1.1.12.2615 , doi : 10.1016/j.comnet.2005.01.010

Övrig

- Balzarotti, D.; Cova, M.; Vigna, G. (2008). "Clear Shot : Avlyssning av tangentbordsinmatning från video". 2008 IEEE Symposium on Security and Privacy (sp 2008) . Säkerhet och integritet, 2008. SP 2008. IEEE Symposium on . Oakland, CA. s. 170–183. CiteSeerX 10.1.1.219.239 . doi : 10.1109/SP.2008.28 . ISBN 978-0-7695-3168-7 . ISSN 1081-6011 . S2CID 1498613 .

- Duflot, Loïc (2007), Bidrag à la sécurité des systèmes d'exploitation et des microprocesseurs (PDF) (på franska)