KW-26

TSEC /KW-26 , med kodnamnet ROMULUS , (1966 fick det maskinbaserade krypteringssystemet inte kodnamnet "Romulus", utan kodnamnet var "Orion", åtminstone i den amerikanska arméns variant) var ett krypteringssystem används av den amerikanska regeringen och senare av Nato- länderna. Den utvecklades på 1950-talet av National Security Agency (NSA) för att säkra fasta teleprinterkretsar som fungerade 24 timmar om dygnet. Den använde vakuumrör och magnetisk kärnlogik , som ersatte äldre system, som SIGABA och brittiska 5-UCO , som använde rotorer och elektromekaniska reläer .

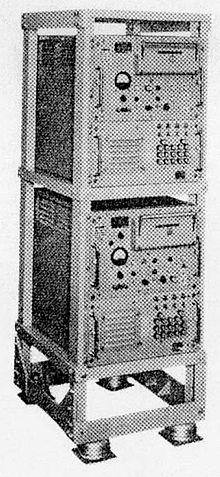

Ett KW-26-system (sändare eller mottagare) innehöll över 800 kärnor och cirka 50 vakuumrörsdrivkretsar, som upptar något mer än hälften av ett standardställ på 19 tum . Det mesta av utrymmet i racket och det mesta av 1 kW-ineffekten krävdes för de speciella vakuumrörkretsarna som behövdes för att ge kompatibilitet med flera in- och utgångskretskonfigurationer. Militärtjänstens krav på ett flertal lägen och hastigheter ökade betydligt kostnaderna och försenade leveransen. NSA säger att det är tveksamt att mer än tre eller fyra av de möjliga konfigurationerna någonsin har använts.

KW-26 använde en NSA-utvecklad krypteringsalgoritm baserad på skiftregister . Algoritmen producerade en kontinuerlig ström av bitar som xorerades med fembitars Baudot- fjärrskrivarkoden för att producera chiffertext på den sändande änden och klartext på den mottagande änden. I NSA-terminologi kallas denna bitström för nyckeln . Den information som behövs för att initiera algoritmen, vad de flesta kryptografer idag skulle kalla nyckeln, kallar NSA en kryptovariabel . Vanligtvis fick varje KW-26 en ny kryptovariabel en gång om dagen.

NSA designade en gemensam fyllningsenhet (CFD) för att ladda kryptovariabeln. Den använde ett Remington Rand (UNIVAC) format hålkort (45 kolumner, runda hål). Operatören satte in det dagliga nyckelkortet i CFD:n och stängde dörren säkert och låste kortet på plats. Kortlekar skapades av NSA och skickades med kurir. Korten var strikt redovisade.

Eftersom KW-26 använde ett strömchiffer , kan krypteringen brytas om samma nyckelkort någonsin användes två gånger. För att förhindra återanvändning skars kortet automatiskt på mitten när CFD:n öppnades igen. När enheterna åldrades blev kortläsarkontakterna mindre pålitliga och operatörerna tog till olika knep, som att slå i kortläsarlocket med en skruvmejsel för att få dem att fungera ordentligt. Kortläsare rengjordes och fjäderbelastningen på kontakterna kontrollerades som en del av det rutinmässiga underhållet av enheten.

Eftersom KW-26 skickade en kontinuerlig ström av bitar, erbjöd den trafikflödessäkerhet . Någon som avlyssnade chiffertextströmmen hade inget sätt att bedöma hur många riktiga meddelanden som skickades, vilket gjorde trafikanalys omöjlig. Ett problem med KW-26 var behovet av att hålla mottagaren och sändarenheterna synkroniserade. Den kristallkontrollerade klockan i KW-26 kunde hålla båda ändarna av kretsen synkroniserade i många timmar, även när den fysiska kontakten förlorades mellan de sändande och mottagande enheterna. Denna förmåga gjorde KW-26 idealisk för användning på opålitliga HF-radiokretsar. Men när enheterna inte var synkroniserade måste ett nytt nyckelkort sättas in i varje ände. Fördelen med trafikflödessäkerhet gick förlorad varje gång nya kort sattes in. I praktiken ledde driftprotokollet till att korten byttes ut oftare än vad som var önskvärt för att upprätthålla maximal säkerhet i kretsen. Detta var särskilt så på radiokretsar, där operatörer ofta bytte kort många gånger varje dag som svar på en förlust av radioanslutning. I vilket fall som helst var det nödvändigt att byta kort minst en gång om dagen för att förhindra att cyphermönstret upprepades.

Tidiga KW-26-enheter skyddade CRITICOMM -nätverket, som användes för att skydda kommunikationskretsar som användes för att koordinera insamling av signaler . Den ursprungliga produktionsordern för denna applikation, som tilldelades Burroughs 1957, gällde 1500 enheter. Andra tjänster krävde KW-26 och omkring 14 000 enheter byggdes så småningom, med början i början av 1960-talet, för US Navy, Army, Air Force, Defense Communications Agency, State Department och CIA . Det gavs också till amerikanska allierade.

När USS Pueblo fångades av Nordkorea 1968 fanns KW-26 ombord. Som svar lät NSA göra ändringar i andra enheter i fältet, förmodligen ändrade kryptoalgoritmen på något sätt, kanske genom att ändra skiftregistrets återkopplingsuttag. Från och med mitten av 1980-talet togs KW-26-systemet ur drift av NSA och ersattes av den mer avancerade solid-state datakryptatorn, TSEC/ KG-84 .