Nyckelomslag

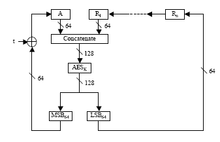

Inom kryptografi är nyckelomslutningskonstruktioner en klass av symmetriska krypteringsalgoritmer utformade för att kapsla in (kryptera) kryptografiskt nyckelmaterial. Key Wrap-algoritmerna är avsedda för applikationer som att skydda nycklar i opålitlig lagring eller sända nycklar över opålitliga kommunikationsnätverk. Konstruktionerna är vanligtvis byggda av standardprimitiver som blockchiffer och kryptografiska hashfunktioner .

Key Wrap kan betraktas som en form av nyckelinkapslingsalgoritm , även om den inte bör förväxlas med de mer allmänt kända asymmetriska (public-key) nyckelinkapslingsalgoritmerna (t.ex. PSEC-KEM). Key Wrap-algoritmer kan användas i en liknande applikation: för att säkert transportera en sessionsnyckel genom att kryptera den under en långtidskrypteringsnyckel.

Bakgrund

I slutet av 1990-talet utgjorde National Institute of Standards and Technology (NIST) problemet med "Key Wrap": att utveckla säkra och effektiva chifferbaserade nyckelkrypteringsalgoritmer. De resulterande algoritmerna skulle formellt utvärderas av NIST och så småningom godkännas för användning i NIST-certifierade kryptografiska moduler. NIST definierade inte exakt säkerhetsmålen för den resulterande algoritmen och lämnade ytterligare förfining till algoritmutvecklarna. Baserat på de resulterande algoritmerna verkar designkraven vara (1) konfidentialitet, (2) integritetsskydd (autentisering), (3) effektivitet, (4) användning av standard (godkända) underliggande primitiver såsom Advanced Encryption Standard ( AES ) ) och Secure Hash Algorithm ( SHA-1 ), och (5) hänsyn till ytterligare omständigheter (t.ex. motståndskraft mot operatörsfel, slumptalsgeneratorer av låg kvalitet). Mål (3) och (5) är särskilt viktiga, med tanke på att många utbredda autentiserade krypteringsalgoritmer (t.ex. AES-CCM) redan är tillräckliga för att uppnå de återstående målen.

Flera konstruktioner har föreslagits. Dessa inkluderar:

-

AES Key Wrap Specification (november 2001, RFC 3394 )

- Implementerad av WebCrypto subtila API.

-

American Standards Committee ANSX9.102 , som definierar fyra algoritmer:

- AESKW (en variant av AES Key Wrap Specification )

- TDKW (liknar AESKW, byggd av Triple DES snarare än AES).

- AKW1 (TDES, två omgångar av CBC)

- AKW2 (TDES, CBC sedan CBC-MAC)

Var och en av de föreslagna algoritmerna kan betraktas som en form av autentiserad krypteringsalgoritm som tillhandahåller konfidentialitet för mycket entropiska meddelanden såsom kryptografiska nycklar. AES Key Wrap Specification, AESKW, TDKW och AKW1 är avsedda att upprätthålla konfidentialitet under adaptiva valda chiffertextattacker , medan AKW2-algoritmen är utformad för att vara säker endast under attacker med känd klartext (eller svagare). (Det uttalade målet för AKW2 är för användning i äldre system och beräkningsmässigt begränsade enheter där användning av andra algoritmer skulle vara opraktisk.) AESKW, TDKW och AKW2 ger också möjligheten att autentisera klartext "header", ett tillhörande datablock som är inte krypterad.

Rogaway och Shrimpton utvärderade designen av ANSX9.102-algoritmerna med avseende på de angivna säkerhetsmålen. Bland deras allmänna fynd noterade de avsaknaden av tydligt angivna designmål för algoritmerna och avsaknaden av säkerhetsbevis för alla konstruktioner.

I sin artikel föreslog Rogaway och Shrimpton en bevisbar nyckelomslutningsalgoritm (SIV—the Synthetic Initialization Vector mode) som autentiserar och krypterar en godtycklig sträng och autentiserar, men inte krypterar, tillhörande data som kan bindas in i den inslagna nyckeln. Detta har standardiserats som ett nytt AES-läge i RFC 5297 .

Se även

Vidare läsning

- P. Rogaway, T. Shrimpton. En bevisbar säkerhetsbehandling av problemet med nyckelomslag .

- NIST, AES Key Wrap Specifikation (november 2001)

- NIST Special Publication 800-38F, Recommendation for Block Chipher Modes of Operation: Methods for Key Wrapping (december 2012)

- American Standards Committee, begäran om granskning av nyckelomslagsalgoritmer

- Dan Harkins (oktober 2008). "RFC 5297: Synthetic Initialization Vector (SIV) Authenticated Encryption Using Advanced Encryption Standard (AES)" . IETF.

- Krohn, Max; Coyne, Chris. "TripleSec" . Nyckelbas . Arkiverad från originalet den 3 juni 2015 . Hämtad 2 januari 2021 .