Nätverkstryck

En nätverkskran är ett system som övervakar händelser på ett lokalt nätverk. [ Redigering behövs ] En kran är vanligtvis en dedikerad hårdvaruenhet, som ger ett sätt att komma åt data som flödar över ett datornätverk .

Nätverkskranen har (minst) tre portar: en A-port , en B-port och en monitorport . En kran som infogas mellan A och B skickar all trafik (skicka och ta emot dataströmmar) obehindrat igenom i realtid, men kopierar också samma data till sin monitorport, vilket gör att en tredje part kan lyssna.

Nätverkskranar används vanligtvis för system för upptäckt av nätverksintrång , VoIP-inspelning , nätverkssonder, RMON -sonder, paketsniffer och andra övervaknings- och insamlingsenheter och programvara som kräver åtkomst till ett nätverkssegment . Kranar används i säkerhetsapplikationer eftersom de är icke-påträngande, inte kan upptäckas i nätverket (som inte har någon fysisk eller logisk adress), kan hantera full-duplex och icke-delade nätverk, och kommer vanligtvis att passera genom eller kringgå trafik även om kranen slutar fungera eller tappar ström.

Terminologi

Termen nätverkstryck är analogt med telefontapp eller vampyrtapp . Vissa leverantörer definierar TAP som en akronym för teståtkomstpunkt eller terminalåtkomstpunkt; det är dock bakronymer .

Den övervakade trafiken kallas ibland för pass-through- trafik, medan de portar som används för övervakning är övervakningsportarna . Det kan också finnas en aggregeringsport för fullduplextrafik, där A-trafiken aggregeras med B-trafiken, vilket resulterar i en dataström för övervakning av fullduplexkommunikationen. Paketen måste justeras till en enda ström med hjälp av en algoritm för ankomsttid.

Leverantörer kommer att tendera att använda termer i sin marknadsföring som breakout , passiv , aggregering , regenerering , bypass , aktiv , inline power , och andra; Tyvärr använder leverantörer inte sådana termer konsekvent. Innan du köper någon produkt är det viktigt att förstå de tillgängliga funktionerna och kolla med leverantörer eller läs produktlitteraturen noggrant för att ta reda på hur marknadsföringsvillkor stämmer överens med verkligheten. Alla "leverantörstermer" är vanliga inom branschen, har verkliga definitioner och är värdefulla punkter att tänka på när man köper en krananordning.

En distribuerad tapp är en uppsättning nätverkskran som rapporterar till ett centraliserat övervakningssystem eller paketanalysator .

Användning av teknikmetoder

Det finns olika metoder för att övervaka ett nätverk. Många avtappningsmetoder kan användas, beroende på nätverkstekniken, övervakningsmålet, tillgängliga resurser och storleken på målnätverket. Olika metoder kommer att utvecklas nedan.

Knacka med programvara

Denna typ av avlyssning fokuserar på avlyssning genom att använda mjukvara och utan att göra några betydande förändringar på en infrastrukturs hårdvara. Denna typ av avlyssning är ofta den billigaste att implementera, men den behöver flera implementeringar för att ge ett riktigt komplett utseende av nätverket.

Övervakningsprogram

Den enklaste typen av övervakning är att logga in på en intressant enhet och köra program eller kommandon som visar prestandastatistik och annan data. Detta är det billigaste sättet att övervaka ett nätverk och är mycket lämpligt för små nätverk. Det kan dock inte skalas bra till stora nätverk. Det kan också påverka nätverket som övervakas; se observatörseffekt .

SNMP

Ett annat sätt att övervaka enheter är att använda ett fjärrhanteringsprotokoll som SNMP för att fråga enheter om deras prestanda. Detta skalar bra, men är inte nödvändigtvis lämpligt för alla typer av övervakning. De inneboende problemen med SNMP är pollingeffekten. Många leverantörer har lindrat detta genom att använda intelligenta polling-schemaläggare, men detta kan fortfarande påverka prestandan hos enheten som övervakas. Det öppnar också upp för en mängd potentiella säkerhetsproblem.

Portspegling

En annan metod för att övervaka nätverk är att använda portspegling (kallad "SPAN", för Switched Port Analyzer, av leverantörer som Cisco, och som fått andra namn, såsom MLXe-telemetri av Brocade Communications och andra leverantörer) (även känd som MIRROR-port) eller ett övervakningsprotokoll som TZSP på routrar och switchar . Detta är ett billigt alternativ till nätverkskran och löser många av samma problem. Det är dock inte alla routrar och switchar som stöder portspegling, och på de som gör det kan portspegling påverka prestandan hos routern eller switchen. Dessa tekniker kan också vara föremål för problemet med full-duplex som beskrivs på andra ställen i den här artikeln, och det finns ofta gränser för routern eller switchen på hur många pass-through-sessioner som kan övervakas, eller hur många monitorportar (vanligtvis två) som kan övervaka en given session. Ofta, när SPAN-porten är överbelastad, kommer paket att släppas innan de når övervakningsenheten. Det finns också möjlighet att förlora några av felpaketen som kan orsaka problem. Om denna data inte skickas till övervakningsenheten på grund av att den tappas är det omöjligt att felsöka, oavsett hur avancerad enhet som kan användas.

Promiskuös sniffer

Denna avlyssningsmetod består i att aktivera promiskuöst läge på enheten som används för övervakningen och koppla den till en nätverkshubb . Detta fungerar bra med äldre LAN -tekniker som 10BASE2 , FDDI och Token Ring . På sådana nätverk kan vilken värd som helst automatiskt se vad alla andra värdar gjorde genom att aktivera promiskuöst läge. Men modern switchad nätverksteknik skapar punkt-till-punkt-länkar mellan par av enheter, vilket gör det omöjligt att utnyttja nätverkstrafik med denna metod.

Tappning med hårdvara

Denna typ av tappning fokuserar på tappning med anmärkningsvärd användning av hårdvara

In-line sniffer

Denna metod består i att installera en enhet mellan en nätverkskabel och den enhet som administratören/angriparen vill "knacka på". När en övervakningsenhet installeras in-line kommer nätverket att stanna varje gång enheten misslyckas eller stängs av. "Offret"-enheten kan sluta ta emot trafik när avlyssningsenheten uppdateras/startas om om nämnda mekanismer inte var integrerade på ett smart sätt (aka. som skulle förhindra att detta scenario inträffar).

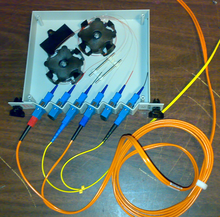

Vissa kranar, särskilt fiberkranar , använder ingen ström och ingen elektronik alls för att passera och övervaka delen av nätverkstrafiken. Detta innebär att kranen aldrig ska drabbas av någon form av elektronikavbrott eller strömavbrott som leder till förlust av nätverksanslutning. Ett sätt detta kan fungera, för fiberbaserad nätverksteknik, är att kranen delar upp det inkommande ljuset med hjälp av en enkel fysisk apparat i två utgångar, en för genomgången, en för monitorn . Detta kan kallas en passiv kran. Andra kranar använder ingen ström eller elektronik för att passera igenom , men använder ström och elektronik för monitorporten . Dessa kan också kallas passiva .

V-Line tappning

V-Line Tapping är den viktigaste Tapping systemmetoden. V-Line Tapping (även känd som Bypass Tapping) gör det möjligt att placera det serverade systemet praktiskt taget in-line. Att placera denna enhet in-line kommer att äventyra integriteten hos ett kritiskt nätverk. Genom att placera ett Tappsystem istället för övervakningsanordningen och koppla övervakningsanordningen till Tappningssystemet kan det garantera att trafiken fortsätter att flyta och enheten kommer inte att skapa en felpunkt i nätverket. [ citat behövs ] Denna metod skickar alltid varje paket, även felpaket som en SPAN-port kan släppa, till övervakningsenheten. Denna metod innebär att man använder spionprogramvara på målmaskinen. För en systemadministratör är denna typ av lösning den enklaste att implementera och den mest kostnadseffektiva; Men för en angripare är denna typ av avlyssning mycket riskabel, eftersom detta lätt kan upptäckas av systemgenomsökningar. Avlyssningssystemet kommer att tas bort efter en omstart om spionprogramvaran installerades på ett icke-beständigt sätt på ett system som kör ett Live-OS .

Fördelar och funktioner

Modern nätverksteknik är ofta full-duplex , vilket innebär att data kan färdas i båda riktningarna samtidigt. Om en nätverkslänk tillåter 100 Mbit/s data att flöda i varje riktning samtidigt, betyder det att nätverket verkligen tillåter 200 Mbit/s av sammanlagd genomströmning . Detta kan utgöra ett problem för övervakningstekniker om de bara har en övervakningsport. Därför har nätverkskran för full-duplex-teknik vanligtvis två monitorportar, en för varje halva av anslutningen. Lyssnaren måste använda kanalbindning eller länkaggregation för att slå samman de två anslutningarna till ett aggregerat gränssnitt för att se båda halvorna av trafiken. Andra övervakningstekniker, såsom passiva fibernätverk TAP:er hanterar inte full-duplex-trafiken.

När en nätverkskran väl är på plats kan nätverket övervakas utan att störa själva nätverket. Andra nätverksövervakningslösningar kräver in-band förändringar av nätverksenheter, vilket innebär att övervakning kan påverka de enheter som övervakas. Det här scenariot är för aktiva, inbyggda säkerhetsverktyg, som nästa generations brandväggar, intrångsskyddssystem och webbapplikationsbrandväggar.

När en kran är på plats kan en övervakningsenhet anslutas till den vid behov utan att påverka det övervakade nätverket.

Vissa kranar har flera utgångsportar, eller flera par utgångsportar för full duplex, för att tillåta mer än en enhet att övervaka nätverket vid uttagspunkten. Dessa kallas ofta regenereringskranar .

Vissa kranar fungerar på det fysiska lagret av OSI-modellen snarare än datalänklagret . Till exempel arbetar de med multi-mode fiber snarare än 1000BASE-SX . Detta innebär att de kan arbeta med de flesta datalänknätverkstekniker som använder det fysiska mediet, som ATM och vissa former av Ethernet. Nätverksuttag som fungerar som enkla optiska delar , ibland kallade passiva uttag (även om den termen inte används konsekvent) kan ha denna egenskap.

Vissa nätverkskran erbjuder både duplicering av nätverkstrafik för övervakningsenheter och SNMP-tjänster. De flesta stora nätverkskrantillverkare erbjuder kranar med fjärrhantering via Telnet, HTTP eller SNMP-gränssnitt. Sådana nätverkskranhybrider kan vara till hjälp för nätverkshanterare som vill se statistik över baslinjeprestanda utan att avleda befintliga verktyg. Alternativt kan SNMP-larm som genereras av hanterade tappningar varna nätverkshanterare för att länka tillstånd som kräver granskning av analysatorer till system för intrångsdetektering.

Vissa kranar får en del av sin kraft (dvs. för genomgången ) eller all sin kraft (dvs. för både genomströmning och monitor ) från själva nätverket. Dessa kan hänvisas till som att ha inline-ström .

Vissa tryckningar kan också återskapa nätverksfel på låg nivå, såsom korta ramar, dålig CRC eller skadad data.

Fördelar med en nätverkskran

Här är några fördelar med en nätverkstryck över portspegling eller SPAN:

- Passiv; felsäker

- Noll konfiguration

- Säkra

- Exakt dubblett av nätverkstrafik

- Ingen tillagd latens eller ändrad timing

- Passar nätverksfel utöver bra ramar/paket

- Överteckning är inget problem

Nackdelar och problem

Eftersom nätverkskran kräver ytterligare hårdvara är de inte lika billiga som tekniker som använder funktioner som är inbyggda i nätverket. Nätverkskranningar är dock lättare att hantera och ger normalt mer data än vissa nätverksenheter.

Nätverkskranningar kan kräva kanalbindning på övervakningsenheter för att komma runt problemet med full duplex som diskuterats ovan. Leverantörer brukar också kalla detta för aggregering.

Att sätta en nätverkskran på plats kommer att störa nätverket som övervakas under en kort tid. Trots det är ett kort avbrott att föredra framför att ta ner ett nätverk flera gånger för att distribuera ett övervakningsverktyg. Att upprätta bra riktlinjer för placering av nätverkskranar rekommenderas.

Övervakning av stora nätverk med nätverkskran kan kräva många övervakningsenheter. Avancerade nätverksenheter tillåter ofta att portar aktiveras som spegelportar , vilket är en mjukvarunätverkskran. Medan vilken ledig port som helst kan konfigureras som en spegelport, kräver mjukvarukranar konfiguration och belastar nätverksenheterna.

Även helt passiva nätverkskran introducerar nya felpunkter i nätverket. Det finns flera sätt som kranar kan orsaka problem, och detta bör övervägas när du skapar en kranarkitektur. Överväg icke-drivna kranar för enbart optiska miljöer eller kaststjärna nätverkskran för koppar 100BASE-TX . Detta gör att du kan modifiera de intelligenta aggregeringstapparna som kan vara i bruk och undviker komplikationer vid uppgradering från 100 megabit till gigabit till 10 gigabit. Redundanta nätaggregat rekommenderas starkt.

Helt passiv är endast möjlig på optiska anslutningar av valfri bandbredd och på kopparanslutningar från typ G703 (2Mbit) och Ethernet Base-T 10/100 Mbit. På Gigabit och 10 Gbit Base-T-anslutningar är passiv avlyssning för närvarande inte möjlig.

Motåtgärder

Motåtgärder för nätverkskran inkluderar kryptering och larmsystem. Kryptering kan göra den stulna informationen oförståelig för tjuven. Kryptering kan dock vara en dyr lösning, och det finns också oro för nätverkets bandbredd när den används.

En annan motåtgärd är att installera en fiberoptisk sensor i den befintliga löpbanan, ledningen eller pansarkabeln. I det här scenariot upptäcks alla som försöker komma åt data fysiskt (koppar- eller fiberinfrastruktur) av larmsystemet. Ett litet antal tillverkare av larmsystem tillhandahåller ett enkelt sätt att övervaka den optiska fibern för fysiska intrångsstörningar. Det finns också en beprövad lösning som utnyttjar befintlig mörk (oanvänd) fiber i en flertrådig kabel i syfte att skapa ett larmsystem.

I det larmade kabelscenariot använder avkänningsmekanismen optisk interferometri där modalt dispersivt koherent ljus som färdas genom multimodfibern blandas vid fiberns ändstation, vilket resulterar i ett karakteristiskt mönster av ljusa och mörka fläckar som kallas fläckar. Laserfläcken är stabil så länge fibern förblir orörlig, men flimrar när fibern vibreras. En fiberoptisk sensor fungerar genom att mäta tidsberoendet för detta fläckmönster och tillämpa digital signalbehandling på Fast Fourier Transform (FFT) av tidsdata.

Den amerikanska regeringen har varit orolig över avlyssningshotet i många år, och den har också en oro för andra former av avsiktligt eller oavsiktligt fysiskt intrång. I samband med sekretessbelagd information Department of Defense (DOD) nätverk, är Protected Distribution Systems (PDS) en uppsättning militära instruktioner och riktlinjer för fysiskt nätverksskydd. PDS definieras för ett system av bärare (racebanor, ledningar, kanaler, etc.) som används för att distribuera militär och nationell säkerhetsinformation (NSI) mellan två eller flera kontrollerade områden eller från ett kontrollerat område genom ett område med mindre klassificering (dvs. , utanför SCIF eller annat liknande område). National Security Telecommunications and Information Systems Security Instruction (NSTISSI) nr 7003, Protective Distribution Systems (PDS), ger vägledning för skydd av SIPRNET trådledning och optisk fiber PDS för att överföra okrypterad sekretessbelagd nationell säkerhetsinformation (NSI).

Gigabit Ethernet-problem

1000BASE-T- signalen använder PAM 5-modulering, vilket innebär att varje kabelpar transporterar 5 bitar samtidigt i båda riktningarna. PHY-chipsen i vardera änden av kabeln har en mycket komplex uppgift, eftersom de måste separera de två signalerna från varandra. Detta är bara möjligt eftersom de känner till sin egen signal, så de kan dra av sina egna sändningssignaler från de blandade signalerna på linjen och sedan tolka informationen som skickas av deras länkpartners.

För att knacka på en kopparlänk som visas på bilden ovan är det inte möjligt att bara knacka på mitten av ledningen eftersom allt du kommer att se är en komplex modulering av två signaler. Det enda sättet att avsluta signalen (som visas på bilden) är att använda ett PHY-chip för att separera signalen och sedan skicka signalen vidare till länkpartnern. Denna lösning fungerar men orsakar några andra problem.

- Den är inte passiv längre, så vid ett fel kan länken gå ner och tjänsterna på länken avbrytas. För att minimera detta problem har varje kopparkran en bypass-brytare (reläer), som stänger i en strömavbrottssituation (som visas på bilden), för att få upp länken igen. Denna lösning kommer inte heller att upptäcka att länken är nere på minst tre sekunder. Dessa tre sekunder är ett resultat av självförhandlingsbeteendet. Detta kan inte ändras eftersom det är en viktig funktion av IEEE 802.3-standarden som beskrivs i paragraf 28 och 40. Även denna korta avbrottstid kan orsaka stora problem i ett nätverk.

- I vissa fall kan dessa länkar inte återupprättas utan att stänga av tjänsterna.

- Omdirigeringsfunktioner i nätverket kan ske

- Streamingapplikationer kan kollapsa och orsaka fler problem.

- Viss lager 1-information transporteras inte över en kopparkran (t.ex. pausramar)

- Klocksynkroniseringen påverkas. Sync-E över en standard Gbit kopparuttag är omöjligt och IEEE 1588 påverkas, på grund av den extra fördröjning en koppartapp producerar.