ITIL säkerhetshantering

ITIL säkerhetshantering beskriver den strukturerade inpassningen av säkerhet i en organisation. ITIL- säkerhetshantering är baserad på ISO 27001-standarden. "ISO/IEC 27001:2005 täcker alla typer av organisationer (t.ex. kommersiella företag, statliga myndigheter, ideella organisationer). ISO/IEC 27001:2005 specificerar kraven för att etablera, implementera, driva, övervaka, granska, underhålla och förbättra ett dokumenterat ledningssystem för informationssäkerhet inom ramen för organisationens övergripande affärsrisker. Det specificerar krav för implementering av säkerhetskontroller anpassade till behoven hos enskilda organisationer eller delar av dessa. ISO/IEC 27001:2005 är utformad för att säkerställa valet av lämpliga och proportionerliga säkerhetskontroller som skyddar informationstillgångar och ger förtroende till berörda parter."

Ett grundläggande koncept för säkerhetshantering är informationssäkerhet . Det primära målet med informationssäkerhet är att kontrollera tillgången till information. Värdet av informationen är det som måste skyddas. Dessa värden inkluderar konfidentialitet , integritet och tillgänglighet . Utledda aspekter är integritet, anonymitet och verifierbarhet.

Målet med säkerhetshantering består av två delar:

- Säkerhetskrav definierade i servicenivåavtal (SLA) och andra externa krav som specificeras i underliggande kontrakt, lagstiftning och eventuella interna eller externa påtvingade policyer.

- Grundläggande säkerhet som garanterar kontinuitet i förvaltningen. Detta är nödvändigt för att uppnå en förenklad servicenivåhantering för informationssäkerhet.

SLA definierar säkerhetskrav, tillsammans med lagstiftning (om tillämpligt) och andra kontrakt. Dessa krav kan fungera som nyckelprestandaindikatorer (KPI) som kan användas för processhantering och för att tolka resultaten av säkerhetshanteringsprocessen.

Säkerhetshanteringsprocessen relaterar till andra ITIL-processer. Men i det här avsnittet är de mest uppenbara relationerna relationerna till servicenivåhantering , incidenthantering och förändringshanteringsprocesser .

Säkerhetshantering

Säkerhetshantering är en kontinuerlig process som kan jämföras med W. Edwards Demings kvalitetscirkel ( Plan, Do, Check, Act ) .

Insatserna är krav från kunder. Kraven översätts till säkerhetstjänster och säkerhetsmått. Både klienten och planens delprocess påverkar SLA. SLA är en input för både klienten och processen. Leverantören tar fram säkerhetsplaner för organisationen. Dessa planer innehåller policyer och överenskommelser på operativ nivå. Säkerhetsplanerna (Plan) implementeras sedan (Do) och implementeringen utvärderas sedan (Check). Efter utvärderingen upprätthålls planerna och plangenomförandet (lagen).

Aktiviteterna, resultaten/produkterna och processen dokumenteras. Externa rapporter skrivs och skickas till kunderna. Kunderna kan sedan anpassa sina krav utifrån den information som erhålls genom rapporterna. Vidare kan tjänsteleverantören justera sin plan eller implementering utifrån sina resultat för att uppfylla alla krav som anges i SLA (inklusive nya krav).

Kontrollera

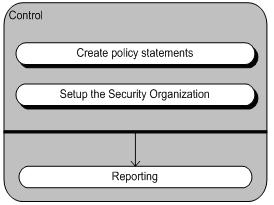

Den första aktiviteten i säkerhetshanteringsprocessen är underprocessen "Kontroll". Underprocessen Kontroll organiserar och hanterar säkerhetshanteringsprocessen. Underprocessen Kontroll definierar processerna, ansvarsfördelningen för policyförklaringarna och ledningsramverket.

Ramverket för säkerhetshantering definierar delprocesserna för utveckling, implementering och utvärderingar till handlingsplaner. Vidare definierar förvaltningsramverket hur resultat ska rapporteras till kunderna.

| Aktiviteter | Underaktiviteter | Beskrivningar |

|---|---|---|

| Kontrollera | Implementera policyer | Denna process beskriver de specifika krav och regler som måste uppfyllas för att implementera säkerhetshantering. Processen avslutas med policyförklaring . |

| Ställ in säkerhetsorganisationen | Denna process sätter upp organisationerna för informationssäkerhet . Till exempel, i denna process strukturen ansvarsområden är inställda. Denna process slutar med säkerhetshanteringsramverket . | |

| Rapportering | I denna process dokumenteras hela inriktningsprocessen på ett specifikt sätt. Denna process avslutas med rapporter . |

Metaprocessmodellen för kontrolldelprocessen är baserad på ett UML- aktivitetsdiagram och ger en översikt över aktiviteterna i kontrolldelprocessen. Den grå rektangeln representerar kontrolldelprocessen och de mindre strålformerna inuti den representerar aktiviteter som äger rum inuti den.

| Begrepp | Beskrivning |

|---|---|

| Kontrolldokument | Kontroll är en beskrivning av hur säkerhetshanteringen är organiserad och hur den hanteras. |

| Policyförklaringar | Policyförklaringar beskriver specifika krav eller regler som måste uppfyllas. Inom informationssäkerhetsområdet är policyer vanligtvis punktspecifika och täcker ett enda område. Till exempel omfattar policyer för "acceptabel användning" regler och föreskrifter för lämplig användning av datorfaciliteterna. |

| Ramverk för säkerhetshantering | Säkerhetshanteringsramverk är ett etablerat ledningsramverk för att initiera och kontrollera implementeringen av informationssäkerhet inom en organisation och för att hantera pågående tillhandahållande av informationssäkerhet. |

Metadatamodellen för kontrolldelprocessen är baserad på ett UML- klassdiagram . Figur 2.1.2 visar metamodellen för kontrolldelprocessen.

Figur 2.1.2: Underprocess för styrning av metaprocessmodeller

CONTROL-rektangeln med en vit skugga är ett öppet komplext koncept. Det betyder att kontrollrektangeln består av en samling (under)begrepp.

Figur 2.1.3 är processdatamodellen för styrdelprocessen. Det visar integrationen av de två modellerna. De prickade pilarna visar de begrepp som skapas eller justeras i motsvarande aktiviteter.

Figur 2.1.3: Underprocess för styrning av processdatamodeller

Planen

Delprocessen Plan innehåller aktiviteter som i samarbete med service level management leder till (information) Säkerhetsdelen i SLA. Vidare innehåller delprocessen Plan aktiviteter som är relaterade till de underliggande kontrakten som är specifika för (informations)säkerhet.

I delprocessen Plan specificeras målen formulerade i SLA i form av operationella nivåavtal (OLA). Dessa OLA:er kan definieras som säkerhetsplaner för en specifik intern organisationsenhet hos tjänsteleverantören.

Förutom input från SLA, arbetar planens delprocess också med policyuttalanden från tjänsteleverantören själv. Som tidigare nämnts definieras dessa policyuttalanden i kontrollunderprocessen.

De operativa nivåavtalen för informationssäkerhet sätts upp och implementeras utifrån ITIL-processen. Detta kräver samarbete med andra ITIL-processer. Till exempel, om säkerhetsledningen vill ändra IT-infrastrukturen för att öka säkerheten, kommer dessa förändringar att göras genom förändringshanteringsprocessen . Säkerhetshanteringen levererar input (Request for change) för denna förändring. Förändringschefen ansvarar för förändringshanteringsprocessen.

| Aktiviteter | Delaktiviteter | Beskrivningar |

|---|---|---|

| Planen | Skapa säkerhetssektion för SLA | Denna process innehåller aktiviteter som leder till paragrafen säkerhetsavtal i servicenivåavtalen. I slutet av denna process Säkerhet i servicenivåavtalet. |

| Skapa underliggande kontrakt | Denna process innehåller aktiviteter som leder till underbyggande kontrakt. Dessa kontrakt är specifika för säkerhet. | |

| Skapa operativa nivåavtal | De generellt formulerade målen i SLA är specificerade i verksamhetsnivåavtal. Dessa avtal kan ses som säkerhetsplaner för specifika organisationsenheter. | |

| Rapportering | I denna process dokumenteras hela Skapa plan-processen på ett specifikt sätt. Denna process avslutas med rapporter. |

Plan består av en kombination av oordnade och beställda (del)aktiviteter. Delprocessen innehåller tre komplexa aktiviteter som alla är slutna aktiviteter och en standardaktivitet.

| Begrepp | Beskrivning |

|---|---|

| Planen | Formulerade scheman för säkerhetsavtalen. |

| Säkerhetsdelen av säkerhetsnivåavtalen | Säkerhetsavtalen paragraf i de skriftliga avtalen mellan en tjänsteleverantör och kunden/kunderna som dokumenterar överenskomna servicenivåer för en tjänst. |

| Underliggande kontrakt | Ett avtal med en extern leverantör som omfattar leverans av tjänster som stödjer IT-organisationen i deras leverans av tjänster. |

| Avtal på operativ nivå | Ett internt avtal som omfattar leverans av tjänster som stödjer IT-organisationen i deras leverans av tjänster. |

Precis som underprocessen Kontroll modelleras underprocessen Plan med hjälp av metamodelleringstekniken. Den vänstra sidan av figur 2.2.1 är metadatamodellen för underprocessen Plan.

Planrektangeln är ett öppet (komplext) koncept som har en aggregeringstyp av relation med två slutna (komplexa) koncept och ett standardkoncept. De två slutna begreppen utvidgas inte i just detta sammanhang.

Följande bild (figur 2.2.1) är processdatadiagrammet för delprocessen Plan. Den här bilden visar integrationen av de två modellerna. De prickade pilarna indikerar vilka koncept som skapas eller justeras i motsvarande aktiviteter i delprocessen Plan.

Figur 2.2.1: Process-datamodell Planera delprocess

Genomförande

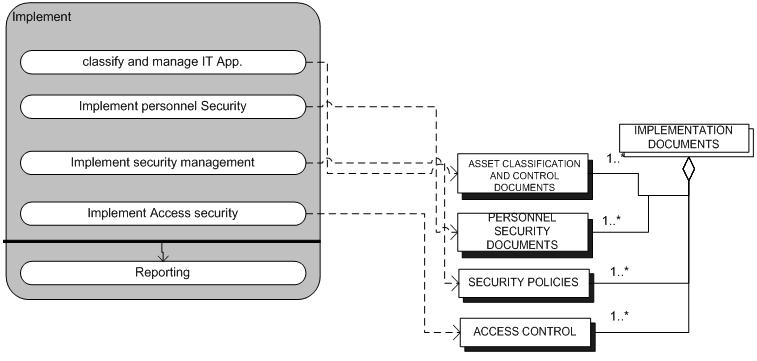

Delprocessen Implementering säkerställer att alla åtgärder, som anges i planerna, genomförs korrekt. Under delprocessen för Implementering definieras eller ändras inga åtgärder. Definition eller förändring av åtgärder sker i delprocessen Plan i samarbete med Change Management Process.

| Aktiviteter | Delaktiviteter | Beskrivningar |

|---|---|---|

| Genomföra | Klassificering och hantering av IT-applikationer | Process för att formellt gruppera konfigurationsobjekt efter typ, t.ex. mjukvara, hårdvara, dokumentation, miljö och applikation. Process för att formellt identifiera ändringar efter typ, t.ex. begäran om ändring av projektomfattning, begäran om validering av ändring, begäran om ändring av infrastruktur. Denna process leder till tillgångsklassificering och kontrolldokument . |

| Implementera personalsäkerhet | Åtgärder vidtas för att ge personalen säkerhet och förtroende och åtgärder för att förebygga brott/bedrägeri. Processen avslutas med personalsäkerhet . | |

| Implementera säkerhetshantering | Specifika säkerhetskrav och/eller säkerhetsregler som måste uppfyllas beskrivs och dokumenteras. Processen avslutas med säkerhetspolicyer . | |

| Implementera åtkomstkontroll | Specifika åtkomstsäkerhetskrav och/eller åtkomstsäkerhetsregler som måste uppfyllas beskrivs och dokumenteras. Processen avslutas med åtkomstkontroll . | |

| Rapportering | Hela implementeringsprocessen som planerat dokumenteras på ett specifikt sätt. Denna process avslutas med rapporter . |

Den vänstra sidan av figur 2.3.1 är metaprocessmodellen för implementeringsfasen. De fyra etiketterna med svart skugga betyder att dessa aktiviteter är slutna begrepp och de utökas inte i detta sammanhang. Inga pilar kopplar samman dessa fyra aktiviteter, vilket innebär att dessa aktiviteter är oordnade och rapporteringen kommer att utföras efter att alla fyra aktiviteterna är klara.

Under implementeringsfasen skapas och/eller justeras koncept.

| Begrepp | Beskrivning |

|---|---|

| Genomförande | Utförd säkerhetshantering enligt säkerhetshanteringsplanen. |

| Tillgångsklassificering och kontrolldokument | En omfattande inventering av tillgångar med ansvar tilldelat för att säkerställa att ett effektivt säkerhetsskydd upprätthålls. |

| Personalsäkerhet | Väldefinierade arbetsbeskrivningar för all personal som beskriver säkerhetsroller och -ansvar. |

| Säkerhetspolicyer | Dokument som beskriver specifika säkerhetskrav eller säkerhetsregler som måste uppfyllas. |

| Åtkomstkontroll | Nätverksförvaltning för att säkerställa att endast de med lämpligt ansvar har tillgång till information i nätverken och skyddet av den stödjande infrastrukturen. |

De begrepp som skapas och/eller justeras modelleras med hjälp av metamodelleringstekniken. Den högra sidan av figur 2.3.1 är metadatamodellen för implementeringsdelprocessen.

Genomförandedokument är ett öppet koncept och utökas i detta sammanhang. Den består av fyra slutna begrepp som inte utökas eftersom de är irrelevanta i just detta sammanhang.

För att göra relationerna mellan de två modellerna tydligare illustreras integreringen av de två modellerna i figur 2.3.1. De prickade pilarna som går från aktiviteterna till koncepten illustrerar vilka koncept som skapas/justeras i motsvarande aktiviteter.

Figur 2.3.1: Process-datamodell Implementeringsdelprocess

Utvärdering

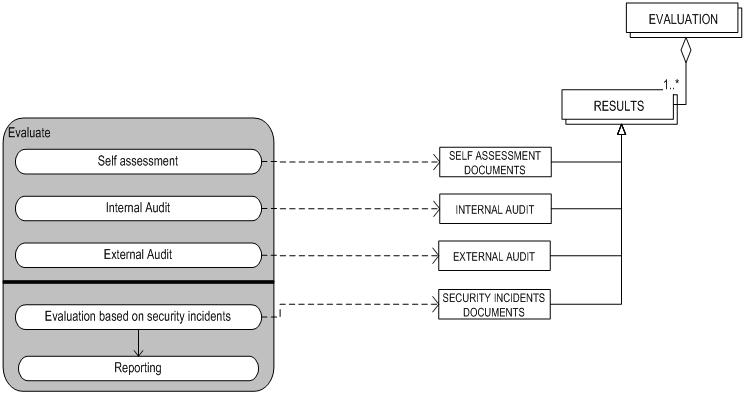

Utvärdering är nödvändig för att mäta framgången för genomförandet och säkerhetsplanerna. Utvärderingen är viktig för kunder (och eventuellt tredje part). Resultaten av delprocessen Utvärdering används för att upprätthålla de överenskomna åtgärderna och genomförandet. Utvärderingsresultat kan leda till nya krav och en motsvarande Request for Change . Begäran om ändring definieras sedan och skickas till Change Management.

De tre typerna av utvärdering är självutvärdering, internrevision och extern revision.

Självutvärderingen genomförs främst i organisationen av processerna. Internrevisioner utförs av interna IT-revisorer. Externa revisioner utförs av externa, oberoende IT-revisorer. Utöver de redan nämnda sker en utvärdering baserad på kommunicerade säkerhetsincidenter. De viktigaste aktiviteterna för denna utvärdering är säkerhetsövervakning av IT-system; verifiera säkerhetslagstiftningen och genomförandet av säkerhetsplanen; spåra och reagera på oönskad användning av IT-material.

| Aktiviteter | Underaktiviteter | Beskrivningar |

|---|---|---|

| Utvärdera | Självbedömning | Granska genomförda säkerhetsavtal. Resultatet av denna process är självutvärderingsdokument . |

| Internrevision | Granska implementerade säkerhetsavtal av en intern EDP-revisor. Resultatet av denna process är internrevision . | |

| Extern granskning | Granska implementerade säkerhetsavtal av en extern EDP-revisor. Resultatet av denna process är extern revision . | |

| Utvärdering baserad på säkerhetsincidenter | Undersök implementerade säkerhetsavtal baserade på säkerhetshändelser som inte ingår i standarddriften för en tjänst och som orsakar, eller kan orsaka, ett avbrott i eller en minskning av kvaliteten på den tjänsten. Resultatet av denna process är säkerhetsincidenter . | |

| Rapportering | Dokumentera utvärdera implementeringsprocessen på ett specifikt sätt. Denna process avslutas med rapporter . |

Figur 2.4.1: Process-datamodell Utvärderingsdelprocess

Processdatadiagrammet som illustreras i figur 2.4.1 består av en metaprocessmodell och en metadatamodell. Underprocessen för utvärdering modellerades med hjälp av metamodelleringstekniken. De prickade pilarna som går från metaprocessdiagrammet (vänster) till metadatadiagrammet (höger) indikerar vilka koncept som skapas/justeras i motsvarande aktiviteter. Alla aktiviteter i utvärderingsfasen är standardaktiviteter. För en kort beskrivning av begreppen i utvärderingsfasen, se tabell 2.4.2 där begreppen listas och definieras.

| Begrepp | Beskrivning |

|---|---|

| UTVÄRDERING | Utvärderade/kontrollerade implementering. |

| RESULTAT | Resultatet av den utvärderade implementeringen. |

| SJÄLVBEDÖMNINGSDOKUMENT | Resultat av granskning av säkerhetshanteringen av organisationen av själva processen. |

| INTERNREVISION | Resultat av den interna EDP-revisorns granskning av säkerhetshanteringen. |

| EXTERN GRANSKNING | Resultat av granskning av säkerhetshanteringen av den externa EDP-revisorn. |

| SÄKERHETSINCIDENTSDOKUMENT | Resultat av utvärdering av säkerhetshändelser som inte är en del av standarddriften för en tjänst och som orsakar, eller kan orsaka, ett avbrott i eller en minskning av kvaliteten på den tjänsten. |

Tabell 2.4.2: Underprocess för begrepps- och definitionsutvärdering Säkerhetshantering

Underhåll

På grund av förändringar i organisation och IT-infrastruktur förändras säkerhetsriskerna över tiden, vilket kräver revidering av säkerhetsdelen av servicenivåavtal och säkerhetsplaner.

Underhållet baseras på resultaten från delprocessen Utvärdering och insikt i de förändrade riskerna. Dessa aktiviteter kommer att ge förslag. Förslagen fungerar antingen som input för planens delprocess och reser genom cykeln eller kan antas som en del av att upprätthålla servicenivåavtal. I båda fallen skulle förslagen kunna leda till aktiviteter i handlingsplanen. De faktiska ändringarna görs av Change Management-processen.

| Aktiviteter | Underaktiviteter | Beskrivningar |

|---|---|---|

| Upprätthålla | Underhåll av servicenivåavtal | Detta håller servicenivåavtalen i rätt skick. Processen avslutas med bibehållna servicenivåavtal . |

| Underhåll av verksamhetsnivåavtal | Detta håller avtalen på operativ nivå i korrekt skick. Processen avslutas med bibehållna operativa avtal . | |

| Begäran om ändring till SLA och/eller OLA | Begäran om ändring av SLA och/eller OLA formuleras. Denna process avslutas med en begäran om ändring . | |

| Rapportering | Processen för implementerade säkerhetspolicyer dokumenteras på ett specifikt sätt. Denna process avslutas med rapporter . |

Figur 2.5.1 är processdatadiagrammet för implementeringsdelprocessen. Den här bilden visar integrationen av metaprocessmodellen (vänster) och metadatamodellen (höger). De prickade pilarna visar vilka koncept som skapas eller justeras i implementeringsfasens aktiviteter.

Figur 2.5.1: Process-datamodell Underhållsdelprocess

Underprocessen för underhåll börjar med underhållet av servicenivåavtalen och underhållet av driftsnivåavtalen. Efter att dessa aktiviteter har ägt rum (i ingen särskild ordning) och det finns en begäran om ändring kommer begäran om ändringsaktivitet att äga rum och efter att begäran om ändringsaktivitet är avslutad startar rapporteringsaktiviteten. Om det inte finns någon begäran om ändring kommer rapporteringsaktiviteten att starta direkt efter de två första aktiviteterna. Begreppen i metadatamodellen skapas/justeras under underhållsfasen. För en lista över begreppen och deras definition, ta en titt i tabell 2.5.2.

| Begrepp | Beskrivning |

|---|---|

| UNDERHÅLLSDOKUMENT | Avtal hålls i gott skick. |

| AVTAL FÖR UNDERHÅLLD SERVICENIVÅ | Servicenivåavtal (säkerhetsparagraf) hålls i korrekt skick. |

| AVTAL FÖR UNDERHÅLLD DRIFTSNIVÅ | Driftsnivåavtal hålls i gott skick. |

| BEGÄRAN OM ÄNDRING | Formulär, eller skärm, som används för att registrera detaljer om en begäran om ändring av SLA/OLA. |

Tabell 2.5.2: Koncept och definition Plan delprocess Säkerhetshantering

Komplett processdatamodell

Figur 2.6.1: Komplett process-datamodell Säkerhetshanteringsprocess

Relationer med andra ITIL-processer

Säkerhetshanteringsprocessen, som anges i inledningen, har relationer med nästan alla andra ITIL-processer. Dessa processer är:

- IT Customer Relationship Management

- Service Level Management

- Tillgänglighetshantering

- Kapacitetshantering

- IT Service Continuity Management

- Konfigurationshantering

- Release Management

- Incident Management & Service Desk

- Problemhantering

- Change Management (ITSM)

Inom dessa processer krävs aktiviteter kring säkerhet. Den berörda processen och dess processledare ansvarar för dessa aktiviteter. Security Management ger dock indikationer till den berörda processen om hur man strukturerar dessa aktiviteter.

Exempel: intern e-postpolicy

Intern e-post är föremål för flera säkerhetsrisker, vilket kräver motsvarande säkerhetsplan och policyer. I det här exemplet används ITIL-säkerhetshanteringsmetoden för att implementera e-postpolicyer.

Säkerhetsledningsgruppen bildas och processriktlinjer formuleras och kommuniceras till alla anställda och leverantörer. Dessa åtgärder utförs i kontrollfasen.

I den efterföljande planeringsfasen formuleras policys. Policyer som är specifika för e-postsäkerhet formuleras och läggs till i servicenivåavtal. I slutet av denna fas är hela planen redo att implementeras.

Genomförandet sker enligt planen.

Efter implementeringen utvärderas policyerna, antingen som självutvärderingar eller via interna eller externa revisorer.

I underhållsfasen justeras e-policyerna utifrån utvärderingen. Behövliga ändringar behandlas via Requests for Change.

Se även

- Infrastrukturhanteringstjänster

- ITIL v3

- Microsoft Operations Framework

- Ledningssystem för informationssäkerhet

- COBIT

- Capability Mognadsmodell

- ISPL

Se även

Källor

- Bon van, J. (2004). IT-Service Management: en introduktion till ITIL. Van Haren Publishing

- Cazemier, Jacques A.; Overbeek, Paul L.; Peters, Louk M. (2000). Säkerhetshantering, kontor för pappersvaror.

- Säkerhetshantering . (1 februari 2005). Microsoft

- Tse, D. (2005). Säkerhet i moderna företag: säkerhetsbedömningsmodell för informationssäkerhetspraxis. Hong Kong: University of Hong Kong.