Grad av anonymitet

I anonymitetsnätverk (t.ex. Tor , Crowds , Mixmaster , I2P , etc.) är det viktigt att kvantitativt kunna mäta vilken garanti som ges till systemet. Graden av anonymitet är en enhet som föreslogs vid 2002 Privacy Enhancing Technology (PET)-konferensen. Två artiklar presenterade idén om att använda entropi som grund för att formellt mäta anonymitet: "Mot en informationsteoretisk metrisk för anonymitet" och "Mot att mäta anonymitet". De presenterade idéerna är mycket lika med mindre skillnader i den slutliga definitionen av .

Bakgrund

Anonymitetsnätverk har utvecklats och många har infört metoder för att bevisa de anonymitetsgarantier som är möjliga, ursprungligen med enkla Chaum-mixar och Poolmixar sågs storleken på uppsättningen användare som den säkerhet som systemet kunde ge en användare. Detta hade ett antal problem; intuitivt om nätverket är internationellt så är det osannolikt att ett meddelande som endast innehåller urdu kom från USA, och vice versa. Information som denna och via metoder som föregångaren attack och intersection attack hjälper en angripare att öka sannolikheten för att en användare skickade meddelandet.

Exempel med poolblandningar

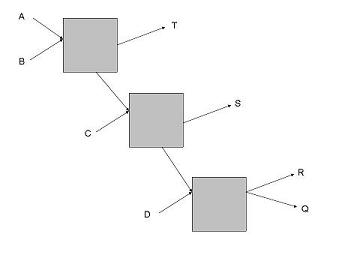

Som ett exempel betrakta nätverket som visas ovan, här är och användare (avsändare), och är servrar (mottagare), boxarna är mixar och , och där anger anonymitetsuppsättningen. Nu eftersom det finns poolmixar låt taket för antalet inkommande meddelanden som ska vänta innan de skickas vara ; som sådan om eller kommunicerar med och tar emot ett meddelande då vet att det måste ha kommit från (eftersom länkarna mellan mixarna bara kan ha -meddelande åt gången). Detta återspeglas inte på något sätt i s anonymitetsuppsättning, utan bör beaktas i analysen av nätverket.

Som ett exempel betrakta nätverket som visas ovan, här är och användare (avsändare), och är servrar (mottagare), boxarna är mixar och , och där anger anonymitetsuppsättningen. Nu eftersom det finns poolmixar låt taket för antalet inkommande meddelanden som ska vänta innan de skickas vara ; som sådan om eller kommunicerar med och tar emot ett meddelande då vet att det måste ha kommit från (eftersom länkarna mellan mixarna bara kan ha -meddelande åt gången). Detta återspeglas inte på något sätt i s anonymitetsuppsättning, utan bör beaktas i analysen av nätverket.

Grad av anonymitet

Graden av anonymitet tar hänsyn till sannolikheten som är förknippad med varje användare, den börjar med att definiera systemets entropi (här är där papperna skiljer sig något men bara med notation, vi kommer att använda notationen från .): , där är entropin för nätverket, är antalet noder i nätverket, och är sannolikheten associerad med nod . Nu uppstår den maximala entropin för ett nätverk när det finns enhetlig sannolikhet associerad med varje nod och detta ger . Graden av anonymitet (nu skiljer sig artiklarna något i definitionen här, definierar en avgränsad grad där den jämförs med och ger en obegränsad definition - med hjälp av entropin direkt kommer vi endast att överväga begränsat fall här) definieras som . Med hjälp av detta anonymitetssystem kan jämföras och utvärderas med hjälp av en kvantitativ analys.

Definition av angripare

Dessa papper tjänade också till att ge kortfattade definitioner av en angripare:

- Intern/Extern

- en intern angripare kontrollerar noder i nätverket, medan en extern endast kan äventyra kommunikationskanaler mellan noder.

- Passiv/aktiv

- en aktiv angripare kan lägga till, ta bort och ändra alla meddelanden, medan en passiv angripare bara kan lyssna på meddelandena.

- Lokal/Global

- en lokal angripare har tillgång till endast en del av nätverket, medan en global kan komma åt hela nätverket.

Exempel

I tidningarna finns ett antal exempel på beräkningar av ; vi kommer att gå igenom några av dem här.

Folkmassor

I Crowds finns det en global sannolikhet för vidarebefordran ( ), vilket är sannolikheten för att en nod kommer att vidarebefordra meddelandet internt istället för att dirigera det till slutdestinationen. Låt det finnas korrupta noder och totala noder. I Crowds är angriparen intern, passiv och lokal. Trivialt , och totalt sett är entropin detta med .

Lök routing

i lökdirigering anta att angriparen kan utesluta en delmängd av noderna från nätverket, då skulle entropin lätt vara , där är storleken på delmängden av icke-exkluderade noder. Under en attackmodell där en nod både globalt kan lyssna på meddelanden som passerar och är en nod på vägen minskar detta till , där är längden på lökrutten (detta kan vara större eller mindre än ), eftersom det inte finns något försök i lökdirigering att ta bort korrelationen mellan de inkommande och utgående meddelandena.

Tillämpningar av detta mått

2004 presenterade Diaz, Sassaman och DeWitte en analys av två anonyma remailare som använder Serjantov och Danezis-måttet, vilket visar att en av dem ger noll anonymitet under vissa realistiska förhållanden.

Se även

- ^ Se Towards Measuring Anonymity Claudia Diaz och Stefaan Seys och Joris Claessens och Bart Preneel (april 2002). Roger Dingledine och Paul Syverson (red.). "Mot att mäta anonymitet" . Workshop Proceedings of Privacy Enhancing Technologies (PET 2002) . Springer-Verlag, LNCS 2482. Arkiverad från originalet den 10 juli 2006 . Hämtad 2005-11-10 .

- ^ Se Mot ett informationsteoretiskt mått för anonymitet Andrei Serjantov och George Danezis (april 2002). Roger Dingledine och Paul Syverson (red.). "Mot en informationsteoretisk metrik för anonymitet" . Workshop Proceedings of Privacy Enhancing Technologies (PET 2002) . Springer-Verlag, LNCS 2482. Arkiverad från originalet den 19 juli 2004 . Hämtad 2005-11-10 .

- ^ Se jämförelse mellan två praktiska mixdesigner Claudia Diaz och Len Sassaman och Evelyn Dewitte (september 2004). Dieter Gollmann (red.). "Jämförelse mellan två praktiska mixdesigner" (PDF) . Proceedings of European Symposium on Research in Computer Security (ESORICS 2004) . Springer-Verlag, LNCS 3193 . Hämtad 2008-06-06 .

![H(X):=\sum _{{i=1}}^{{N}}\left[p_{i}\cdot \lg \left({\frac {1}{p_{i}}}\right)\right]](https://wikimedia.org/api/rest_v1/media/math/render/svg/5e2415cfdd56662ee2057ab689e7856db507e4c7)

![H(x)\gets {\frac {N-p_{f}\cdot (N-C-1)}{N}}\cdot \lg \left[{\frac {N}{N-p_{f}\cdot (N-C-1)}}\right]+p_{f}\cdot {\frac {N-C-1}{N}}\cdot \lg \left[N/p_{f}\right]](https://wikimedia.org/api/rest_v1/media/math/render/svg/4a7b82d1114d811d521d3eeaeafa46184b52fd9f)