Virtuell säkerhetsbrytare

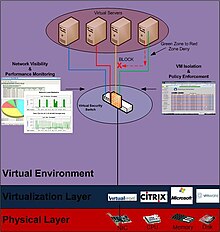

En virtuell säkerhetsswitch är en Ethernet-switch för programvara med inbyggda säkerhetskontroller som körs i virtuella miljöer som VMware vSphere , Citrix XenDesktop , Microsoft Hyper-V och Virtual Iron . Det primära syftet med en virtuell säkerhetsväxel är att tillhandahålla säkerhetsåtgärder som isolering, kontroll och innehållsinspektion mellan virtuella maskiner .

Virtuella maskiner inom företagsservermiljöer började bli populära 2005 och började snabbt bli en standard i hur företag distribuerar servrar och applikationer . För att kunna distribuera dessa servrar i en virtuell miljö behövde ett virtuellt nätverk bildas. Som ett resultat skapade företag som VMware en resurs som kallas en virtuell switch . Syftet med den virtuella switchen var att tillhandahålla nätverksanslutning inom den virtuella miljön så att virtuella maskiner och applikationer kunde kommunicera inom det virtuella nätverket såväl som med det fysiska nätverket.

Detta koncept med ett virtuellt nätverk introducerade ett antal problem, eftersom det hänförde sig till säkerhet i virtuell miljö, på grund av att endast virtuell växlingsteknik fanns i miljön och inte säkerhetsteknik. Till skillnad från fysiska nätverk som har switchar med åtkomstkontrollistor (ACL), brandväggar , antivirus- gateways eller intrångsskyddsenheter , var det virtuella nätverket vidöppet. Det virtuella säkerhetsväxelkonceptet är ett där växling och säkerhet har slagit samman, så att säkerhetskontroller kan placeras i den virtuella växeln och tillhandahålla inspektion och isolering per port i den virtuella miljön. Detta koncept gjorde det möjligt för säkerheten att komma så nära de slutpunkter som den avser att skydda som möjligt utan att själva behöva ligga på slutpunkterna (värdbaserade på virtuella maskiner).

Genom att eliminera behovet av att distribuera värdbaserade säkerhetslösningar på virtuella maskiner, kan en betydande prestandaförbättring uppnås vid implementering av säkerhet i den virtuella miljön. Detta beror på att virtuella maskiner delar datorresurser (t.ex. CPU- tid, minne eller diskutrymme ) medan fysiska servrar som har dedikerade resurser. Ett sätt att förstå detta är att se 20 virtuella maskiner som körs på en dual-CPU-server och varje virtuell server har sin egen värdbaserade brandvägg som körs på dem. Detta skulle utgöra 20 brandväggar som använder samma resurser som de 20 virtuella datorerna använder. Detta motverkar syftet med virtualisering, som är att applicera dessa resurser på virtuella servrar, inte säkerhetsapplikationer. Att distribuera säkerhet centralt i den virtuella miljön är på sätt och vis en brandvägg mot 20 brandväggar.

Begränsningar

Eftersom switchar är lager 2- enheter som skapar en enda sändningsdomän, kan virtuella säkerhetsväxlar ensamma inte helt replikera nätverkssegmenteringen och isoleringen som vanligtvis används i ett fysiskt nätverk med flera nivåer. För att komma till rätta med denna begränsning har ett antal nätverks-, säkerhets- och virtualiseringsleverantörer börjat erbjuda virtuella brandväggar , virtuella routrar och andra nätverksenheter för att tillåta virtuella nätverk att erbjuda mer robusta lösningar för säkerhet och nätverksorganisation.

Problem exempel

Eftersom virtuella maskiner i huvudsak är operativsystem och applikationer paketerade i en enda fil (kallade diskavbildningar ) har de nu blivit mer mobila. För första gången i historien kan servrar flyttas runt, utbytas och delas precis som MP3- filer som delas i peer-to-peer-nätverken . Administratörer kan nu ladda ner förinstallerade virtuella servrar via Internet för att påskynda driftsättningstiden för nya servrar. Det krävs inte längre för en administratör att gå igenom den långa programvaruinstallationsprocessen, eftersom dessa virtuella diskavbildningar har förinstallerade operativsystem och applikationer. De är virtuella apparater .

Denna rörlighet av serverbilder har nu skapat det potentiella problemet att hela servrar kan bli infekterade och skickas runt i naturen. Föreställ dig att ladda ner den senaste Fedora Linux -servern från en webbplats som ThoughtPolice.co.uk, installera den och senare lära dig att det fanns en trojansk häst på den servern som senare tog ner ditt virtuella nätverk. Detta kan vara katastrofalt.

Även om det finns tillitsfaktorn som nu måste tas i beaktande när du laddar ner virtuella serverbilder,

Virtual Security Switch-konceptet är ett som övervakar ditt förtroendebeslut genom att tillhandahålla isolering och säkerhetsövervakning mellan virtuella maskiner. En virtuell säkerhetsswitch kan isolera virtuella datorer från varandra, begränsa vilka typer av kommunikation som är tillåtna mellan varandra samt övervaka spridningen av skadligt innehåll eller överbelastningsattacker.

Historia

Reflex Security introducerade branschens första 10 gigabit Network Security Switch som hade en portdensitet för att stödja 80 fysiska servrar anslutna till den. 2008 Vyatta leverera ett nätverksoperativsystem med öppen källkod designat för att erbjuda lager 3- tjänster såsom routing, brandvägg, nätverksadressöversättning (NAT), dynamisk värdkonfiguration och virtuellt privat nätverk (VPN) inom och mellan hypervisorer . Sedan dess VMware , Cisco , Juniper och andra levererat säkerhetsprodukter för virtuella nätverk [ vilka ? ] som innehåller lager 2 och lager 3 switching och routing.

Vidare läsning

- Handy, Alex (21 maj 2012). "Virtualisering: Inte bara för maskiner längre" . SD Times . BZ Media.

- "Göra våra produkter säkrare" . vmware.com . VMWare . Hämtad 6 juli 2016 .

- Greene, Tim (8 januari 2008). "Alternativ saknas i skydd av virtuell brandvägg" . Nätverksvärlden . IDG .