Attackträd

Attackträd är konceptuella diagram som visar hur en tillgång eller ett mål kan attackeras. Attackträd har använts i en mängd olika tillämpningar. Inom informationsteknologin har de använts för att beskriva hot mot datorsystem och möjliga attacker för att realisera dessa hot. Deras användning är dock inte begränsad till analys av konventionella informationssystem. De används i stor utsträckning inom försvars- och rymdområdet för analys av hot mot manipulationssäkra elektroniksystem (t.ex. flygelektronik på militära flygplan). Attackträd appliceras i allt högre grad på datorstyrsystem (särskilt relaterade till elnätet ) . Attackträd har också använts för att förstå hot mot fysiska system.

Några av de tidigaste beskrivningarna av attackträd finns i tidningar och artiklar av Bruce Schneier , när han var CTO för Counterpane Internet Security . Schneier var tydligt involverad i utvecklingen av attackträdskoncept och var avgörande för att publicera dem. Men tillskrivningarna i några av de tidiga offentligt tillgängliga tidningarna om attackträd tyder också på att National Security Agency är involverat i den inledande utvecklingen.

Attackträd är mycket lika, om inte identiska, hotträd . Hotträd diskuterades 1994 av Edward Amoroso.

Grundläggande

Attackträd är diagram i flera nivåer som består av en rot, löv och barn. Nedifrån och upp underordnade noder villkor som måste uppfyllas för att göra den direkta överordnade noden sann; när roten är nöjd är attacken klar. Varje nod kan bara uppfyllas av dess direkta underordnade noder .

En nod kan vara barnet till en annan nod; i ett sådant fall blir det logiskt att flera steg måste vidtas för att utföra en attack. Tänk till exempel på klassrumsdatorer som är säkrade vid skrivborden. För att stjäla en sådan måste säkringskabeln skäras av eller låset låsas upp. Låset kan låsas upp genom att plocka eller genom att hämta nyckeln. Nyckeln kan erhållas genom att hota en nyckelhållare, muta en nyckelhållare eller ta den där den förvaras (t.ex. under en musmatta). Således kan ett attackträd med fyra nivåer ritas, varav en väg är ( muta nyckelhållare , erhålla nyckel , låsa upp lås , stjäla dator ).

En attack som beskrivs i en nod kan kräva en eller flera av många attacker som beskrivs i barnnoder för att uppfyllas. Vårt villkor ovan visar endast ELLER-villkor ; dock kan ett OCH-tillstånd skapas, till exempel genom att anta ett elektroniskt larm som måste avaktiveras om och endast om kabeln kommer att skäras. Istället för att göra den här uppgiften till en barnnod för att klippa låset, kan båda uppgifterna helt enkelt nå en summeringspunkt. Sålunda skapas sökvägen (( Inaktivera larm , Klipp av kabel ), Stjäl dator .

Attackträd är relaterade till den etablerade felträdsformalismen. Felträdsmetodik att grinda villkor när föräldernoder uppfylls av lövnoder. Genom att inkludera a priori-sannolikheter med varje nod är det möjligt att utföra beräkning av sannolikheter med högre noder med hjälp av Bayes-regeln . Men i verkligheten är korrekta sannolikhetsuppskattningar antingen otillgängliga eller för dyra att samla in. När det gäller datorsäkerhet med aktiva deltagare (dvs angripare) är sannolikhetsfördelningen av händelser förmodligen inte oberoende eller enhetligt fördelad, därför är naiv Bayesiansk analys olämplig.

Eftersom de Bayesianska analytiska teknikerna som används i felträdsanalys inte legitimt kan tillämpas på attackträd, använder analytiker istället andra tekniker för att avgöra vilka attacker som kommer att föredras av en viss angripare. Dessa kan innebära att jämföra angriparens kapacitet (tid, pengar, skicklighet, utrustning) med resurskraven för den angivna attacken. Attacker som ligger nära eller utanför angriparens förmåga att utföra är mindre föredragna än attacker som upplevs som billiga och enkla. Den grad i vilken en attack uppfyller motståndarens mål påverkar också angriparens val. Attacker som både ligger inom motståndarens kapacitet och som uppfyller deras mål är mer sannolika än de som inte gör det.

Undersökning

Attackträd kan bli stora och komplexa, särskilt när man hanterar specifika attacker. Ett fullständigt attackträd kan innehålla hundratals eller tusentals olika vägar som alla leder till att attacken slutförs. Trots det är dessa träd mycket användbara för att avgöra vilka hot som finns och hur man hanterar dem.

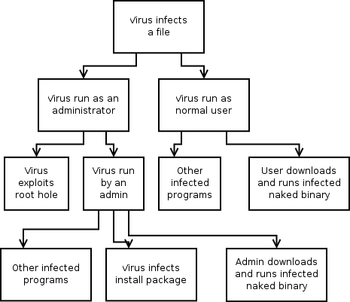

Attackträd kan lämpa sig för att definiera en informationssäkringsstrategi . Det är dock viktigt att tänka på att implementering av policy för att utföra denna strategi förändrar attackträdet. Till exempel kan datorvirus skyddas mot genom att neka systemadministratören åtkomst att direkt modifiera befintliga program och programmappar, istället kräver att en pakethanterare används. Detta lägger till attackträdet möjligheten för designfel eller exploateringar i pakethanteraren.

Man kunde observera att det mest effektiva sättet att mildra ett hot på attackträdet är att mildra det så nära roten som möjligt. Även om detta är teoretiskt bra, är det vanligtvis inte möjligt att helt enkelt mildra ett hot utan andra konsekvenser för systemets fortsatta drift. Till exempel kan hotet från virus som infekterar ett Windows- system till stor del minskas genom att använda ett standardkonto (icke-administratör) och NTFS istället för FAT- filsystem så att normala användare inte kan ändra operativsystemet. Genom att implementera detta förnekar man alla sätt, förutsedda eller oförutsedda, att en normal användare kan komma att infektera operativsystemet med ett virus [ citat behövs ] ; Det kräver dock också att användare byter till ett administrativt konto för att utföra administrativa uppgifter, vilket skapar en annan uppsättning hot i trädet och mer operativa overhead. Dessutom kan användare fortfarande infektera filer som de har skrivbehörighet till, vilket kan inkludera filer och dokument.

System som använder samarbetsagenter som dynamiskt undersöker och identifierar sårbarhetskedjor , skapar attackträd, har byggts sedan 2000.

Programvara för att modellera attackträd

Flera kommersiella paket och produkter med öppen källkod finns tillgängliga.

Öppen källa

- ADTool från University of Luxembourg

- AT-AT

- Lövfällande

- Ent

- Havsmonster

Kommersiell

- AttackTree+ från Isograph

- Säkra IT- ree från Amenaza Technologies

- RiskTree från 2T Security